細數全球11大最危險的網絡戰

網絡戰爭、網絡武器這些名詞曾經只是安全業內人士的理論概念,社會公眾對此一無所知。今天,人們已經認識到有些網絡攻擊是為了竊取其它國家的信息。然而,還有很多人的思想認識還停留在“編寫惡意程序的只有兩種人,一種是罪犯,另外一種則是為了賺錢。”

??

出于這類認知,安全公司的主要工作集中在了消費者以及大小企業上面。大家都認為政府能解決好自己的數據安全問題。2010年開始,一些新興的安全企業為了擴大知名度,發布了許多進行APT攻擊的相關數據,人們才看到網絡空間正在實際進行中的事情。

國家支持的惡意軟件歷史可以上溯到2001年,在一系列聳人聽聞的惡意軟件中,以震網和火焰最為出名。今天,人們對這些惡意軟件的認識已經大大加深。每個人都理所應當地認為各個國家都擁有國家級網絡武器,它們正在變得更加高端復雜,從監聽偵查行為向破壞行為發展。像卡巴斯基和賽門鐵克這樣的大型安全公司花費了大量的精力來探測國家級惡意軟件,因為這能夠顯示它們處理復雜威脅的能力。

網絡戰爭的手法會不會變得更加不擇手段?歷史案例顯示這是很有可能的。接下來讓我們一一介紹這些網絡戰爭的歷史面目。

下方的年份代表攻擊被發現的時間,而并非其開始啟動的時間。

1. 震網蠕蟲(Stuxnet)2010

??

作為第一個被完整記錄下來的網絡武器,它仍然是有史以來最出名的網絡武器。Stuxnet在2010年被初次發現時,對安全行業產生了極大震動。該病毒的功能有些類似蠕蟲病毒,比如感染USB存儲器;它針對工業上使用的數據采集與監視控制系統(SCADA),利用了四個零日漏洞。等到攻擊過后,人們發現,大多數感染看上去都發生在伊朗。雖然普遍認為是美國制造了這次事件,但目前還沒有明確的證據表明是美國做的。

攻擊來源:美國和以色列。

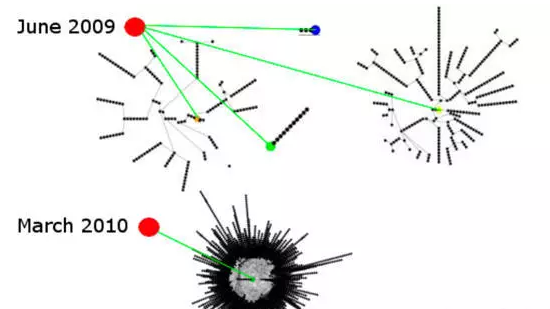

2. 火焰(Flame)2012年

??

Flame(又名Skywiper)由幾個安全公司聯合發現,它表明,Stuxnet并不是偶然出現的。和Stuxnet類似,Flame的目標也是配備著特定設備的伊朗和一些中東國家,并顯然是一起能夠調動豐富資源力量的國家行為。以惡意軟件的平均標準來看,Flame的體積非常龐大,但它不止很復雜,而且極端卑鄙,包括它偽造微軟證書和附帶的Rootkit功能。

制造者:美國和以色列。

3. 紅色十月(Red October)2012年

Red October看上去是俄羅斯聯邦以及其它東歐國家戰略的一部分,它表明了,國家級惡意軟件的始作俑者不一定都是美國。Red October的目標高度確定,而且并不像Flame那樣復雜,但是仍然能起到很好的監視偵查民主鼓吹者以及科學家的作用。它首次被卡巴斯基實驗室曝光,由此有一些推測說它有可能并非是俄羅斯人所制造的。

攻擊來源:俄羅斯、以色列。

4. 沙蒙病毒(Shamoon)2012年

?? ??

迄今為止,研究者們所知的網絡武器都屬于低調的隱蔽計劃。Shamoon(又名Disattack)不屬于這類,它在2012年8月被放出,目標是對沙特的原油產業造成毀滅性打擊,根據報道,沙特石油公司Saudi Aramo的3萬臺電腦受害。一個自稱為“正義利劍”的組織宣稱為此次事件負責。這或許是第一個被公開的單純用于破壞目的的網絡武器。

攻擊來源:伊朗。

5. 特拉(Turla)2014年

??

Turla(又名Uroburos、Snake)是一款APT間諜軟件,其平臺由一些極端復雜的組件構成,其中包括很多特殊技術,足以被看做是超級大國的手筆。它在無人發現的情況下運作了很久,間諜行為的目標都是西方國家。英國的BAE系統公司以及德國的G Data公司首次發現Turala,而卡巴斯基實驗室延遲了數月才公布相關消息,這引發了一些猜測和爭議。(回復“turla1”可看詳細)

攻擊來源:俄羅斯。

6. 黑暗酒店(Darkhotel)2014年

?? ??

這一案例有些與眾不同。Darkhotel的功能是在特定的公司首腦在全球各地的酒店輾轉時,使用鍵盤記錄器以及一些零日漏洞來盜取目標的信息,并進行跟蹤。它被證明和最近發現的針對銀行的惡意軟件Carbanak有關,盡管并沒有證據顯示其是不是一次國家行為,但它從2006年之后就探測不到了,這有些值得懷疑。(回復“darkhotel1”可看詳細)

攻擊來源:任何國家。

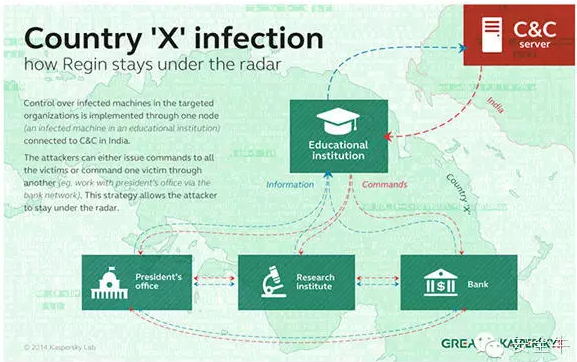

7. 雷因(Regin)2014年

??

該病毒從2008年開始就被黑客所用了。Regin是一個強力的網絡攻擊平臺,由多個復雜模塊構成。在2011年有一些它活動的跡象,但直到3年前它才被公眾所知。根據斯諾登披露的文件顯示,英國情報部門GCHQ對比利時電信運營商Belgacom的攻擊就是利用Regin實現的。Regin也顯示了一些當今網絡攻擊工具的特點:它的攻擊目標不止包括英國和美國的敵人,更包括了其盟友。(回復“regin1”可看詳細)

攻擊來源:美國、英國。

8. 方程小組(Equation Group)2014年

?? ??

這是最近發現的一個案例,某種意義上來說也是所有案例里規模最大的一個。Equation Group告訴我們,網絡攻擊工具的正在從一個個的分散元素組成能夠長久存在的大平臺。它有幾個有趣的能力,包括使用很難理解的手段感染設備的固件。如果一個國家能鉆過所有現存的安全防御,把自己植入在在芯片上,這個世界還有什么希望可言?(回復“方程小組1”可看詳細)

攻擊來源:美國。

9. 索尼影業(Sony Pictures)2014

沒人知道這到底算不算一種國家級網絡攻擊,但既然美國政府已經公開譴責了朝鮮,我們理應把它放入這個列表里。就像很多外圍證據顯示的那樣,如果真的是朝鮮干的,它將是歷史上第一次國家對特定公司展開攻擊,并不是為了竊取信息而是使得對方在商業上受損。有些人認為這是對整個美國的警告:我們能在經濟上打擊你。

攻擊來源:朝鮮或其他國家。

10. 剁肉刀行動(Operation Cleaver)2014年

過去兩年來,一個伊朗黑客團隊入侵了16個國家的50多個機構的計算機和網絡系統,包括航空公司、國防承包商、大學、軍事設施、醫院、機場、電信公司、政府機構,以及石油及天然氣等能源企業。

這些攻擊被統稱為“剁肉刀”行動(Operation Cleaver),因為在該黑客組織使用的各種惡意軟件中,都發現了這一字樣的字符串。攻擊者即使用公開的攻擊工具,也使用自己特定開發的惡意程序。Cylance認為,該黑客團隊至少有20名黑客和開發人員。他們代表伊朗的國家利益,總部設在德黑蘭,團隊成員則從本國的大學招募。(回復“剁肉刀1”可看詳細)

攻擊來源:伊朗

11. HAVEX 2014年

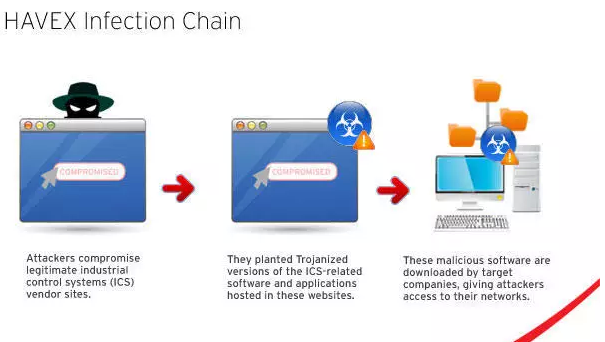

??

工控系統應急響應組(ICS-CERT)在去年通報了一種類似震網病毒的專門針對工控系統攻擊的惡意代碼。如同震網病毒一樣,Havex也是被編寫來感染SCADA和工控系統中使用的工業控制軟件,這種木馬可能有能力禁用水電大壩、使核電站過載,甚至可以做到按一下鍵盤就能關閉一個國家的電網。

ICS-CERT的安全通告稱,當前至少已發現3個著名的工業控制系統提供商的Web網站已受到該惡意代碼的感染。另外,火眼公司的研究人員也聲稱發現了一個Havex的新變種,可以搜集有關聯網工控設備的信息。(回復“havex1”可看詳細)

攻擊來源:俄羅斯或其他國家

安全牛評:網絡戰其實早已開始,現在發現的案例大多已持續了很多年,更多的攻擊尚未被曝光,網絡戰或說網絡對抗已成為大國安全的必要組成部分。

原文地址:http://www.aqniu.com/news/6984.html