卑躬屈膝“上報”多年的Intel嚴重漏洞,到現在才修復!

5月1日,英特爾(Intel)公司官方公布了一個嚴重高危(Critical)級別安全漏洞,據Intel聲稱,該漏洞主要存在英特爾管理引擎(ME)的主動管理(AMT)、服務器管理組件(ISM)、以及英特爾小企業技術(SBT)中,攻擊者可以利用該漏洞進行Intel產品系統的遠程控制提權。

?? ??

漏洞影響所有Intel企業版服務器和綜合利用技術,涉及版本號為6.x、7.x、8.x、9.x、10.x、11.5、以及 11.6系列的所有固件產品,基于Intel硬件的普通個人電腦PC不受影響。這意味著Intel近十年來的固件芯片都會受到影響!

就在Intel的漏洞通告之后,國外科技曝料網站Semiaccurate也及時發聲稱,他們近年來一直以近乎卑躬屈膝的態度懇求Intel盡快修復該漏洞,現在,Intel自己才后知后覺地反應過來。Semiaccurate稱,該漏洞至少影響Intel自2008年到2017年從Nehalem到Kaby Lake的所有處理器架構。

漏洞危害

- 普通的網絡攻擊者可以通過Intel的AMT和ISM技術框架遠程獲得系統權限,進一步對Intel產品實行管理配置;

- 普通的本地攻擊者可以利用Intel的AMT、ISM和SBT技術框架,獲得對網絡設備和本地系統的一定權限。

漏洞影響產品

企業級服務器的以下芯片固件:

- 第一代Core系列:6.2.61.3535

- 第二代Core系列:7.1.91.3272

- 第三代Core系列:8.1.71.3608

- 第四代Core系列:9.1.41.3024和9.5.61.3012

- 第五代Core系列:10.0.55.3000

- 第六代Core系列:11.0.25.3001

- 第七代Core系列:11.6.27.3264

反映了多年的漏洞,Intel現在才修復!

我們一起來看看Semiaccurate對該漏洞與Intel之間的一些糾葛:

1. Intel最早知曉該漏洞的態度和反應

該漏洞主要存在于Intel 芯片中部署有AMT、SBT和ISM技術的英特爾管理引擎Intel Management Engine(ME)。該漏洞嚴重點來說,即使Intel服務器中未安裝有AMT、SBT和ISM技術,可能仍然存在一些不具遠程攻擊威脅的安全隱患。Intel這10年來,對該漏洞不屑一顧,選擇現在進行公布修復,可能是的確受到一些重大影響而不得不承認的舉措。

早在5年多以前,SemiAccurate專家Charlie Demerjian在研究硬件后門時就知曉了該漏洞,當時我們對該漏洞非常震驚,但出于某些原因,我們沒有公布具體漏洞細節。后期,我們通過網絡發文,在關于Intel的發表文章中,曾給出了一些暗示,希望“某些人”看到后能盡快解決該漏洞問題。并且,在我們積極與“某些人”解釋該漏洞問題之后,也陷入無果狀態。

很多Intel廠商代表一直以來,認為我們和我們的專家Charlie Demerjian是無理取鬧,他們拒絕承認這個問題的存在,并試圖找出各種滑稽的技術理由證明我們的觀點是錯的。但作為回應,我們僅只是微笑地,很禮貌地和他們對這個漏洞就事論事,然而有些時候,他們對待我們的態度可以算是非常傲慢無禮。

2. SemiAccurate對該漏洞原因的解釋

該漏洞問題是這樣的:管理引擎(ME)控制了系統的網絡端口和DMA訪問權限,它可以向系統內存或存儲中進行任意讀寫操作。并且,可以不需要登錄權限繞過系統非鎖閉狀態下的磁盤加密(目前關于這點,我們還沒有進行完整證明)、讀寫調用屏幕畫面,甚至還可以通過網絡發送和存取一些加密數據。可以說,ME是個有別于CPU的獨立系統,可在不受CPU的管控下通過搭配AMT等技術用來遠程管理企業計算機。

英特爾管理引擎Intel Management Engine(ME):Intel芯片中獨立于CPU和操作系統的一個微處理器,多種技術都基于ME,包括代碼處理、媒體DRM、可信平臺模塊TPM等。其中,AMT就是一個利用了ME性能的典型技術。盡管Intel對ME有著很多官方說明,但ME技術架構一直是Intel不愿談及的話題,因為沒人真正知曉該技術的真正目的,以及是否可以做到完全禁用等。

??

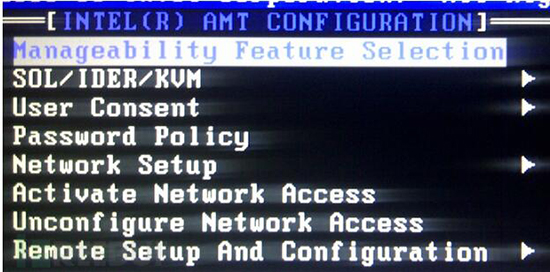

Intel AMT:全稱為INTEL Active Management Technology(英特爾主動管理技術),是一種集成在芯片組中的嵌入式系統,不依賴特定操作系統。 該技術允許IT技術員遠程管理和修復聯網的計算機系統,AMT能夠自動執行一個獨立于操作系統的子系統,使得在操作系統出現故障的時候,管理員能夠在遠程監視和管理客戶端、進行遠程管理和系統檢測、軟硬件檢查、遠端更新BIOS和病毒碼及操作系統,甚至在系統關機的時候,也可以通過網絡對服務器進行管理操作。某種程度和層面上來說,AMT可以完全控制企業計算機,相當于一個后門。

雖然這些功能聽起來近乎瘋狂,但貌似對Intel來說,這些都是合法的理由。比如,如果一個企業需要重新鏡像磁盤,這就得需要遠程磁盤寫入功能。查殺病毒呢?一樣需要掃描和寫入。用戶行為監控呢?同樣需要這些功能。反正這些所有你需要管理服務器的功能,都存在漏洞利用的風險。當我們向Intel解釋說,這里存在漏洞風險,而Intel卻禮貌地告訴我們,AMT技術像細胞連接一樣能盤活裸機服務器管理,這沒有問題,當時,我們臉都氣白了。而現在,他們估計很難堪吧。

另外,我們也懷疑Intel是否在它們生產的每一種設備中都融合配置了AMT技術,因為即使現在看來在普通用戶PC端不存在,但這種技術并不容易發現。這也是我們和Intel長期爭論的焦點之一,我們曾經讓Intel提供一個非AMT技術配置的硬件庫存編號,但它們從來沒有對此作出任何回應。

漏洞緩解措施

總體來說,如果你的服務器開啟了AMT功能,則肯定存在該漏洞,但即使該功能是關閉的,一樣可以進行本地漏洞利用。所有ME6.0-11.6版本的管理引擎都受影響。

目前,Intel官方還沒有完成對固件補丁的開發制作,對于該漏洞,他們已經發布了一個檢測指導和一個用戶緩解措施指南。相關用戶可以下載進行對照測試。但強烈建議,如果你的服務器系統配置有AMT、SBT或ISM功能,請盡快在Management Engine BIOS Extension模式中進行禁用關閉。如果你的服務器中安裝有AMT\ISM\SBT功能模塊,請及時卸載或禁用相關本地管理服務Local Manageability Service (LMS)。

Intel給出的具體緩解步驟:

- step 1:參照這里檢測你的系統中是否配置有Intel AMT、SBA或ISM技術架構;

- step 2:如果有,則參照這里檢測你的系統固件是否受到影響;

- step 3:及時與系統OEM廠商對更新固件進行核實,更新固件一般為四部分數位的版本號,如X.X.XX.3XXX;

- step 4:如果OEM廠商還未發布更新固件,請及時參照這里對系統進行緩解操作。

漏洞補丁

據Intel發言人透露,該漏洞編號為CVE-2017-5689,在3月底由安全研究者Maksim Malyutin發現并提交。目前,固件升級補丁正在由Intel開發中,但后期補丁的推送和分配必須由制造商加密簽名和其它配合。Intel希望與設備制造商積極合作,在接下來幾周能盡快向終端用戶提供固件升級補丁。目前,普通個人使用PC不受該漏洞影響,Intel方面也未發現有該漏洞的野生利用案例。

但SemiAccurate專家Charlie Demerjian指出,這也就是說,如果硬件供應商是戴爾、HP或聯想這樣的大公司,固件升級可能會很快發布。但如果供應商是一些小規模企業,客戶想要及時更新補丁可能會存在問題。

當下影響

據黑客大牛、Atredis Partners研發副總HD Moore透露,“針對該漏洞情況,如果Intel本地管理服務LMS正在運行,則可以通過知曉系統服務器IP形成遠程漏洞利用和入侵攻擊。另外,開啟的AMT服務和其暴露在互聯網上的端口16992和16993,也會成為攻擊者進行漏洞利用的突破口。攻擊者首先會結合端口開放信息和漏洞利用技術,獲得相當于AMT管理頁面的訪問控制權,之后,可以藉此向操作系統中遠程執行任意代碼。”,Moore還說,目前通過Shodan來看,互聯網上至少有7000多臺開放了16992和16993端口的服務器,這些服務器數量就是一種潛在威脅的真實說明,因為可能還有成千上萬的主機與它們互聯。