比特幣勒索攻擊技術(shù)演進(jìn)與趨勢(shì)

2017 年 5 月 12 日 20 時(shí),全球爆發(fā)大規(guī)模比特幣勒索感染事件。美國(guó)、英國(guó)、俄羅斯、中國(guó)等多個(gè)國(guó)家都遭到了 WannaCry 勒索軟件的攻擊。一時(shí)關(guān)于比特幣勒索的相關(guān)報(bào)道呈井噴之勢(shì),充斥于媒體報(bào)端。但多數(shù)內(nèi)容不是流于表面,就是過(guò)于片面化,并不系統(tǒng)。經(jīng)過(guò)多年對(duì)比特幣勒索的密切關(guān)注和深刻理解,安華金和攻防實(shí)驗(yàn)室總結(jié)整理出頗具技術(shù)含量的比特幣勒索發(fā)展報(bào)告,以下報(bào)告以比特幣勒索為研究對(duì)象,以比特幣勒索的發(fā)展為綱,嘗試為各位勾勒出一副全面的比特幣勒索的攻擊和防護(hù)建議圖。

比特幣勒索

在比特幣勒索事件頻發(fā),影響越發(fā)嚴(yán)重的今天,深入理解比特幣勒索,有助于我們更好地為客戶提供安全服務(wù)和安全產(chǎn)品。簡(jiǎn)單地說(shuō),比特幣勒索的核心就是“要錢”。黑客利用某些技術(shù)手段阻止受害者正常訪問(wèn)數(shù)據(jù)或電子設(shè)備,通過(guò)逼迫、恐嚇或威脅受害人的方式,已達(dá)到騙取贖金的目的。通常,黑客會(huì)給出交付贖金的時(shí)間,并威脅超過(guò)規(guī)定時(shí)長(zhǎng)之后,贖金將翻倍或數(shù)據(jù)會(huì)被清除。

比特幣勒索的危害不單是伴隨勒索帶來(lái)的經(jīng)濟(jì)損失,更多的是因?yàn)槔账鞴粼斐舍t(yī)療、金融、零售等行業(yè)服務(wù)中斷,從而引發(fā)的經(jīng)濟(jì)、信譽(yù)、時(shí)間等方面的損失。美國(guó)圣地亞哥州一所醫(yī)院遭到比特幣勒索攻擊,最終所有醫(yī)生無(wú)法使用電子設(shè)備,只能通過(guò)紙筆重新為病人服務(wù)。正是沒有電子設(shè)備的輔助,醫(yī)生無(wú)法準(zhǔn)確判斷病人情況,造成多起病情延誤,給病人以及家屬帶來(lái)無(wú)可挽回的損失。

早期的比特幣勒索

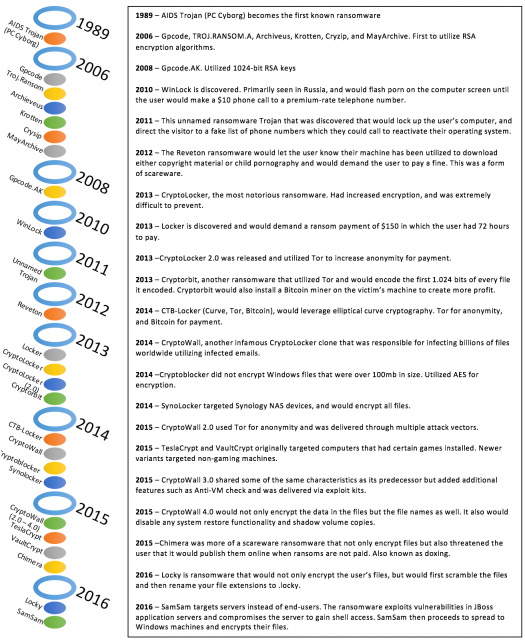

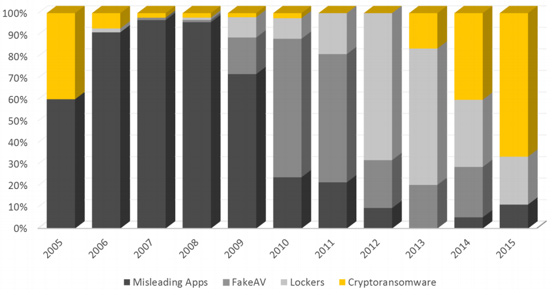

現(xiàn)今,比特幣勒索發(fā)生頻率日益頻繁,已經(jīng)引起了各方的重視。很多人以為比特幣勒索是新出現(xiàn)的黑客攻擊方法。但實(shí)際上,比特幣勒索并非新鮮事,最早在 1989 年就出現(xiàn)了第一款比特幣勒索軟件,而后直到 2005 年才開始廣泛使用。隨著計(jì)算機(jī)技術(shù)的發(fā)展,2005 年到 2015 年的 10 年發(fā)展中,比特幣勒索經(jīng)歷了四次技術(shù)形態(tài)的進(jìn)步。每次技術(shù)進(jìn)步都在多個(gè)方面進(jìn)行了優(yōu)化,最終逐漸形成了現(xiàn)在的比特幣勒索軟件。由于歷史所限,每種技術(shù)都在一段時(shí)期內(nèi)占據(jù)著主導(dǎo)地位。2005 年到 2009 年之間冒牌應(yīng)用軟件興起;2010、2011 兩年間“假殺毒軟件稱雄”;2013、2014 年以鎖勒索為主;2015 年之后比特幣勒索就逐漸進(jìn)入加密勒索為主的時(shí)代。

勒索軟件家族大事件表

由于歷史所限,每種技術(shù)都在一段時(shí)期內(nèi)占據(jù)著主導(dǎo)地位

現(xiàn)在比特幣勒索是一種結(jié)合了社會(huì)工程學(xué)、軟件漏洞、蠕蟲病毒、TOR 網(wǎng)絡(luò)等多種技術(shù)的黑客攻擊手法。在歷史上比特幣勒索也經(jīng)歷過(guò)初級(jí)階段:冒牌應(yīng)用軟件和假殺毒軟件。這兩者更多應(yīng)用的是社會(huì)工程學(xué),勒索的方式主要利用客戶對(duì)安全的無(wú)知。冒牌應(yīng)用軟件時(shí)代出現(xiàn)在 2005 年,當(dāng)時(shí)出現(xiàn)很多輔助操作計(jì)算機(jī)的第三方工具。黑客編寫了會(huì)引起計(jì)算機(jī)異常的第三方系統(tǒng)工具供客戶使用,客戶使用操作系統(tǒng)出現(xiàn)各種問(wèn)題,黑客再向客戶收取計(jì)算機(jī)維修費(fèi)和安全檢測(cè)費(fèi)用,通過(guò)這種方式詐騙錢財(cái)。

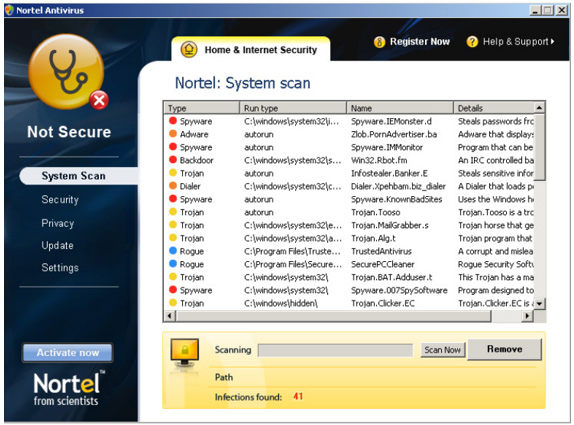

接著 2009 年殺毒軟件大規(guī)模興起,很多黑客編寫能偽造安全問(wèn)題的殺毒軟件,客戶使用偽殺毒軟件很快就能發(fā)現(xiàn)很多根本不存在的安全問(wèn)題。這時(shí)候假殺毒軟件以修復(fù)安全點(diǎn)為由,向客戶進(jìn)行收費(fèi)。每個(gè)假安全隱患收費(fèi)在 40 美金到 100 美金之間。為了取得用戶的信任,黑客偽造的殺毒軟件,會(huì)在風(fēng)格和樣式上和當(dāng)時(shí)最流行的殺毒軟件保持一致。

黑客偽造的殺毒軟件,會(huì)在風(fēng)格和樣式上和當(dāng)時(shí)最流行的殺毒軟件保持一致

但這兩種方式存在弊端,即黑客難以避免和受害人相接觸。如此一來(lái),黑客一旦被發(fā)現(xiàn)就極易被執(zhí)法機(jī)關(guān)抓捕,所以在 2012 年之后這兩種方式逐漸偃旗息鼓,與此同時(shí),鎖勒索和加密勒索逐漸占據(jù)了整個(gè)比特幣勒索的市場(chǎng)。

現(xiàn)代的比特幣勒索

現(xiàn)在比特幣勒索主要指鎖勒索和加密勒索這兩類。這兩類勒索利用 TOR 網(wǎng)絡(luò)和比特幣收款,有效的隱藏了收款中給執(zhí)法者留下的追蹤鏈條,成功地減小了不法分子的被捕幾率。這兩種勒索主要的區(qū)別在于,他們基于不同層來(lái)阻斷用戶訪問(wèn)數(shù)據(jù)。

第一類鎖勒索(locker ransomware)也稱為計(jì)算機(jī)鎖(Computer locker)。這種方式一般是鎖定計(jì)算機(jī)或用戶界面,然后要求用戶支付費(fèi)贖金,以恢復(fù)對(duì)數(shù)據(jù)的訪問(wèn)。

鎖勒索

鎖勒索這種方式現(xiàn)在較常出現(xiàn)在手機(jī)端。鎖屏幕主要是 2 種方式:一種是添加一個(gè)置頂框在界面上覆蓋界面,阻止用戶的正常操作。這種方式未對(duì)低層文件并做任何修改,只是添加了一層界面。該方式可以通過(guò)很多技術(shù)手段處理,并不需要向黑客繳納贖金。第二種方式是利用某些漏洞拿到 root 權(quán)限設(shè)置屏保或修改鎖屏密碼,然后對(duì)受害者進(jìn)行勒索。這種方式可以在損失一定數(shù)據(jù)的情況下通過(guò)手機(jī)的 recovery 方式進(jìn)行解鎖。總體來(lái)說(shuō),鎖勒索這種方式比較容易被破解,黑客的勒索界面也多偽裝成司法機(jī)關(guān),進(jìn)行嚇唬式的勒索。如上圖就是黑客冒充的各國(guó)司法機(jī)關(guān)的勒索樣例。

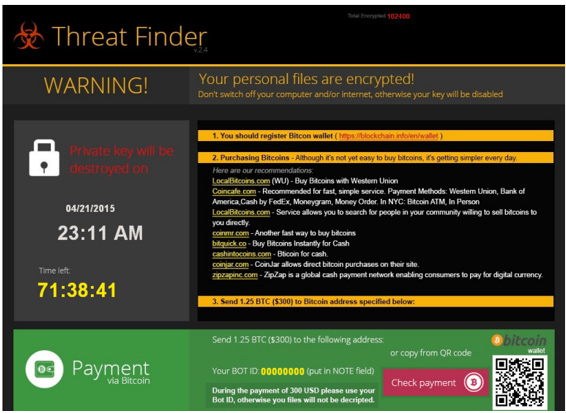

現(xiàn)在更多見的是第二種加密勒索(crypto ranspmware),也稱為 數(shù)據(jù)鎖(data locker)。這種類型的勒索軟件被設(shè)計(jì)成可以查找用戶機(jī)器上所有有價(jià)值的數(shù)據(jù),然后對(duì)數(shù)據(jù)進(jìn)行高強(qiáng)度的加密(AES 256 等),加密后刪除原始數(shù)據(jù)。客戶如果沒有備份,難以通過(guò)單純的技術(shù)手段破解被加密的文件。

加密勒索,一般不會(huì)對(duì)操作界面、鼠標(biāo)和鍵盤等進(jìn)行鎖定,數(shù)據(jù)文件被加密后,不會(huì)導(dǎo)致操作系統(tǒng)出現(xiàn)異常,受害者還可以使用計(jì)算機(jī)。

加密勒索

鎖勒索和加密勒索是當(dāng)今比特幣勒索的兩種方式。越來(lái)越多的黑客選擇使用加密勒索,主要因?yàn)榧用芾账鞯内H金支付率比鎖勒索更高。2016 年加密勒索贖金支付率為 4.3%,而鎖勒索的贖金支付率僅為 1.5%。

今天的比特幣勒索

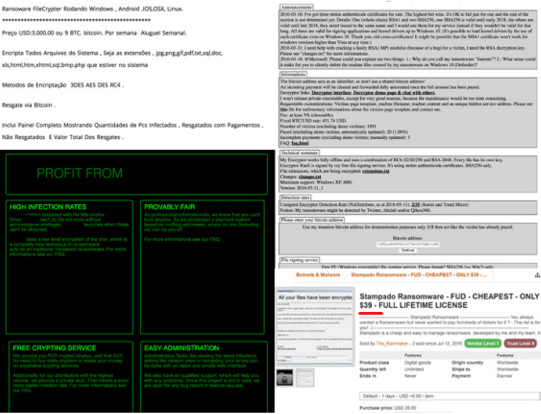

今天的比特幣勒索已經(jīng)不是一種單純的黑客技術(shù),更不是單純的惡意軟件,而是一種成熟的“商業(yè)模式”(ransomware as a service,RaaS),圍繞比特幣勒索已經(jīng)形成了一條完善的產(chǎn)業(yè)鏈。在暗網(wǎng)中存在大量出售比特幣勒索服務(wù)的黑客團(tuán)體,他們會(huì)提供模塊化的比特幣勒索服務(wù)組件,這些組件可以客制化的生成勒索套件,旨在幫助不了解比特幣勒索的初級(jí)黑客完成比特幣勒索攻擊。而黑客只需要為該服務(wù)支付一定的費(fèi)用,指定收款錢包,以及贖金金額即可。

黑客支付的比特幣勒索服務(wù)分為兩種模式:一種是不需要繳納費(fèi)用,但需要和開發(fā)者每筆分賬,常見分賬比例多為 4、6開。另一種模式則采用單位時(shí)間或終身買斷制,價(jià)格差別較大。筆者在暗網(wǎng)中發(fā)現(xiàn)最便宜的一款只需 39 美金就可終身買斷。

最便宜的一款只需 39 美金就可終身買斷

比特幣勒索軟件提供者,不只提供勒索軟件,更多的還會(huì)提供各種傳播比特幣勒索軟件的僵尸網(wǎng)絡(luò)、惡意廣告、垃圾郵件等服務(wù)。比特幣勒索的出現(xiàn),給黑產(chǎn)數(shù)據(jù)變現(xiàn)提供了更低廉的成本、更便捷的方法、更小的被捕風(fēng)險(xiǎn)、以及更簡(jiǎn)易的操作方式。

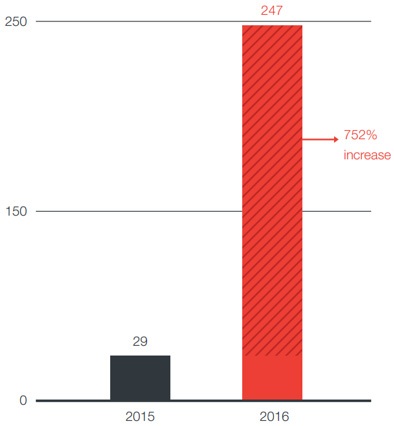

隨著 RaaS 的成熟,從 2013 年起比特幣勒索攻擊,就開始進(jìn)入高速發(fā)展期,2016 年則直接進(jìn)入瘋狂期。2015 年負(fù)責(zé)制作比特幣勒索的黑客團(tuán)體一共 29 個(gè),但到 2016 年底負(fù)責(zé)制作比特幣勒索的黑客團(tuán)體已達(dá)到 247 個(gè),增幅達(dá)到 752%。

2016 年底負(fù)責(zé)制作比特幣勒索的黑客團(tuán)體已達(dá)到 247 個(gè),增幅達(dá)到 752%

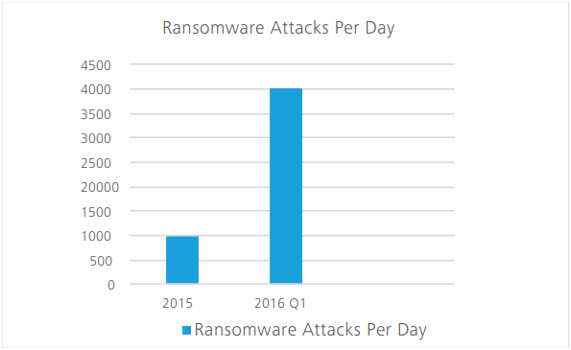

不光制造比特幣勒索的黑客團(tuán)隊(duì)變多,比特幣勒索的攻擊頻率也極速提升。據(jù)監(jiān)測(cè),2015 年平均每天可檢測(cè)到全球遭到 1000 次比特別勒索軟件攻擊,而 2016 年全球可檢測(cè)到平均每日遭到比特幣勒索攻擊上升到 4000 次,一年間每日攻擊次數(shù)提升 300%。

一年間每日攻擊次數(shù)提升 300%

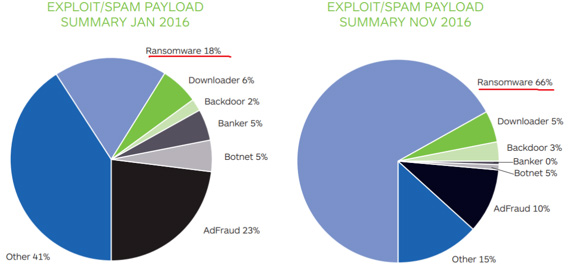

比特幣勒索在這種持續(xù)的高速發(fā)展下,越來(lái)越多的黑客團(tuán)伙從傳統(tǒng)惡意軟件、銀行木馬、間諜軟件、網(wǎng)絡(luò)犯罪等模式中,轉(zhuǎn)入比特幣勒索。比特幣勒索已于 2016 年底占據(jù)了所有黑客攻擊模式的 66%。而回顧在同年 1 月份,當(dāng)時(shí)比特幣勒索占比只有 18%。發(fā)展的速度之快令人震驚,可以肯定比特幣勒索即將取代電信詐騙成為未來(lái)數(shù)據(jù)安全的頭號(hào)死敵。

比特幣勒索已于 2016 年底占據(jù)了所有黑客攻擊模式的 66%

比特幣勒索,不單瞄準(zhǔn)某些地區(qū)和行業(yè),而是采取了全球化布局。常見的比特幣勒索工具已經(jīng)支持 28 個(gè)國(guó)家和地區(qū),黑客更是在全球范圍內(nèi)散布。經(jīng)監(jiān)測(cè),2016 年初就發(fā)現(xiàn),有針對(duì)中國(guó)地區(qū)的比特幣勒索軟件,2016 年第四季度和 2017 年第一季度,中國(guó)已和全球同步遭受多次比特幣勒索攻擊。

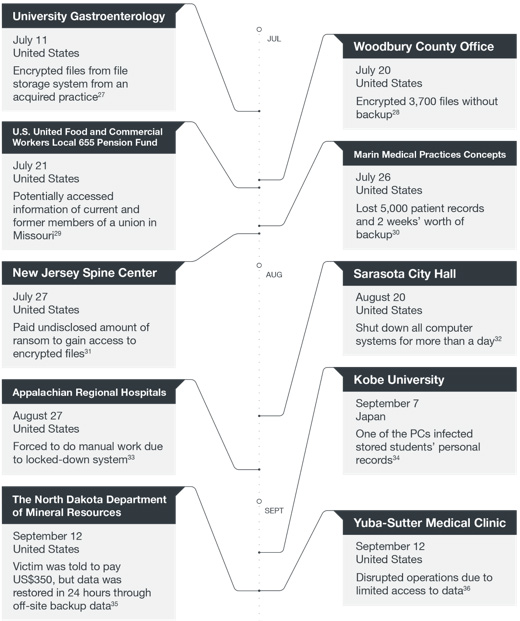

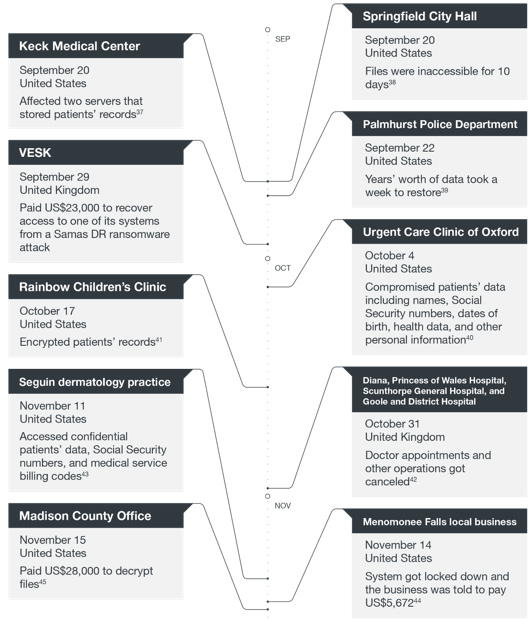

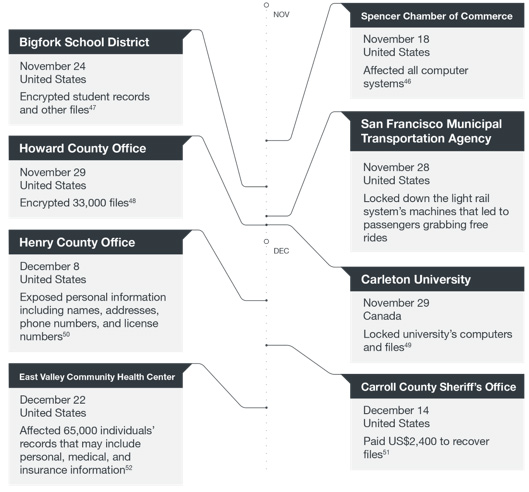

具體攻擊事件大事記

比特幣勒索的經(jīng)濟(jì)效益

比特幣勒索的飛速發(fā)展和它背后的經(jīng)濟(jì)利益是密不可分的。2016 年負(fù)責(zé)編寫勒索軟件負(fù)載的黑客團(tuán)體一年?duì)I收產(chǎn)值預(yù)計(jì) 6000 萬(wàn)美元,而這種黑客團(tuán)體有 200 多個(gè),保守估計(jì) 2017 年比特幣勒索將是一個(gè) 100 億級(jí)別的市場(chǎng)。

2017年比特幣勒索軟件逐漸呈現(xiàn)兩種不同的發(fā)展方向。一種方式偏向企業(yè)級(jí)目標(biāo),采用“定點(diǎn)打擊式”。這種方式黑客只追求高質(zhì)量的受害者,而不是更多的受害者,往往單筆勒索贖金在一萬(wàn)美金左右。和這種“定點(diǎn)打擊式”相反的是“亂槍打鳥式”,這種主要類型的比特幣勒索以快速、廣泛、大量傳播為目,主要依靠更多的感染者來(lái)詐取贖金。這種方式主要是針對(duì)個(gè)人目標(biāo)進(jìn)行攻擊,他們攻擊的最終點(diǎn)是個(gè)人數(shù)據(jù),多在惡意廣告、惡意信息中夾帶,感染源有很強(qiáng)的自動(dòng)復(fù)制能力,單筆贖金較低,在300美金左右。

比特幣勒索的類型

比特幣勒索從 1989 年至今,歷經(jīng)二十余年的發(fā)展。逐漸從只針對(duì) DOS 單一平臺(tái)的數(shù)據(jù)勒索軟件發(fā)展成橫掃 DOS、Windows、Android 、Mac、關(guān)系型數(shù)據(jù)庫(kù)、NoSQL 數(shù)據(jù)庫(kù)等多種數(shù)據(jù)存儲(chǔ)平臺(tái)的勒索軟件。其中 Windows 和 Android 發(fā)展時(shí)間較長(zhǎng)變化較多,而針對(duì) Mac、關(guān)系型數(shù)據(jù)庫(kù)和 NoSQL 數(shù)據(jù)庫(kù)的比特幣勒索都是在 2016 年才發(fā)現(xiàn)首例樣本。

DOS比特幣勒索

第一款比特幣勒索軟件 PC Cyborg 就是以當(dāng)年流行的操作系統(tǒng) DOS 為目標(biāo)。PC Cyborg 的傳播方式是軟盤分發(fā)的形式。軟盤名稱寫成“艾滋病信息”來(lái)誘導(dǎo)用戶讀取其中信息。一旦用戶使用該軟盤,軟盤會(huì)偷偷替換 DOS 系統(tǒng)目錄下的 AUTOEXEC.BAT 文件。該文件會(huì)記錄用戶開關(guān)機(jī)次數(shù),一旦滿足 90 次,PC Cyborg 就隱藏用戶文件,提出信息提示用戶軟件許可過(guò)期,要求用戶給不法分子通過(guò)郵政寄去 189 美金。

由于 DOS 當(dāng)時(shí)缺乏有效的傳播方式,所以用戶不使用來(lái)歷不明的軟盤就可以避免被感染,甚至用戶熟悉 DOS 系統(tǒng),可以通過(guò)手動(dòng)的方式改回被不法分子隱藏的文件。DOS 階段由于傳播方式所限,比特幣勒索并沒有大規(guī)模傳播的土壤,所以影響并不大。

Windows 比特幣勒索

Windows 是比特幣勒索變化最多的平臺(tái)。針對(duì) Windows 平臺(tái)的勒索軟件有 200 多種,分別采用不同的方式阻止用戶正常訪問(wèn)數(shù)據(jù)。基本可以分成鎖定系統(tǒng)屏幕、偽裝殺毒軟件、偽裝當(dāng)?shù)貓?zhí)法機(jī)構(gòu)、隱藏用戶文件、刪除用戶文件和加密用戶文檔數(shù)據(jù)等多種方式。大部分勒索軟件會(huì)采取其中多種方式聯(lián)合使用。由于 Windows 系統(tǒng)多被用于生活和個(gè)人工作場(chǎng)景,垃圾郵件、惡意廣告、系統(tǒng)漏洞等都給 Windows 系統(tǒng)遭受比特幣勒索感染提供了機(jī)會(huì)。最近席卷全球的比特幣勒索就是利用 Windows 的 443 端口的遠(yuǎn)程執(zhí)行漏洞,將比特幣勒索感染到目標(biāo)機(jī)器。

由于 Windows 平臺(tái)感染方式較多,安華金和攻防實(shí)驗(yàn)室建議做好以下五點(diǎn)防護(hù)措施:

- 平時(shí)做好重要文件的異地備份;

- 開啟系統(tǒng)防護(hù)墻;

- 對(duì)于不使用的服務(wù)或端口進(jìn)行手動(dòng)關(guān)閉;

- 打開系統(tǒng)自動(dòng)更新,積極更新最新補(bǔ)丁;

- 不使用微軟停止支持的操作系統(tǒng)(xp、sever2003)。

Android 比特幣勒索

安卓比特幣勒索起步比 Windows 比特幣勒索稍晚,但勒索軟件種類和攻擊方式并不比 Windows 少多少。自從 2013 年發(fā)現(xiàn)首例冒充殺毒軟件的安卓比特幣勒索軟件后,安卓比特幣勒索就開始大量出現(xiàn)。安卓平臺(tái)的比特幣勒索攻擊方式可以分為鎖定系統(tǒng)屏幕、攔截手機(jī)來(lái)電、偽裝殺毒軟件、刪除用戶文件、加密通訊錄等。

安卓比特幣勒索的傳播方式主要是通過(guò)惡意應(yīng)用,很多安卓勒索軟件會(huì)偽裝成游戲的外掛、刷贊、刷鉆、刷人氣的軟件。由于大量安卓軟件商城允許第三方開發(fā),在上線軟件的時(shí)候并未做嚴(yán)格審查,使得惡意應(yīng)用堂而皇之的掛在商城出售。惡意軟件冒充高排名軟件被受害人大量下載,受害人執(zhí)行惡意軟件后,導(dǎo)致手機(jī)被勒索。

安華金和攻防實(shí)驗(yàn)室對(duì)預(yù)防安卓比特幣勒索建議做到以下三點(diǎn):

- 從可信軟件源下載應(yīng)用;

- 關(guān)鍵數(shù)據(jù)定時(shí)備份;

- 提高辨別勒索軟件的能力。

勒索軟件有兩個(gè)特征,一是.勒索軟件一般小于 1MB;二是勒索軟件會(huì)申請(qǐng) “SYSTEM_ALERT_WINDOW” 權(quán)限或誘導(dǎo)用戶激活設(shè)備管器。

Mac 比特幣勒索

由于 Mac 嚴(yán)格的商店審核流程,在安卓比特幣勒索泛濫的情況下,Mac 就是移動(dòng)端的一片凈土,無(wú)一例 Mac 比特幣勒索樣例。然而 2016 年 3 月份這片凈土被打破,Mac 發(fā)現(xiàn)首例比特幣勒索軟件。

知名 BT 軟件 Transmission 中被惡意植入了包含惡意代碼的 General.rtf 文件。該文件雖然使用正常的 RTF 圖標(biāo),但實(shí)際上卻是一個(gè)可執(zhí)行文件,下載到惡意軟件的用戶在執(zhí)行該軟件后會(huì)加密目標(biāo)文檔向客戶實(shí)施勒索。由于此事在發(fā)生四小時(shí)后就被發(fā)現(xiàn),蘋果第一時(shí)間下架存在惡意代碼的 Transmission,所以此次比特幣勒索并未給用戶帶來(lái)太多影響。

NoSQL 比特幣勒索

NoSQL 數(shù)據(jù)庫(kù)作為一種新型的數(shù)據(jù)庫(kù),因自身特性,在云上大放異彩,數(shù)以萬(wàn)計(jì)的 NoSQL 數(shù)據(jù)庫(kù)在云上運(yùn)行。由于 NoSQL 在安全上還不夠成熟,所在默認(rèn)的 NoSQL 存在安全漏洞和安全錯(cuò)誤配置。2016 年 12 月到轉(zhuǎn)年 1 月份的不足一個(gè)月時(shí)間里,mongodb、ElasticSearch、Cassandra、redis、hadoop、CounchDB 等多個(gè)NoSQL 數(shù)據(jù)庫(kù)遭到多組黑客輪番比特幣勒索攻擊。

安華金和攻防實(shí)驗(yàn)室建議用戶:

- 對(duì) NoSQL 數(shù)據(jù)庫(kù)進(jìn)行安全配置(不要使用默認(rèn)配置)并積極升級(jí)修復(fù)存在漏洞;

- 同時(shí)要做好關(guān)鍵數(shù)據(jù)對(duì)的備份工作;

- 或者采用 NoSQL 數(shù)據(jù)庫(kù)防火墻可以有效的保護(hù) NoSQL 數(shù)據(jù)庫(kù)免受比特幣勒索攻擊。

關(guān)系型數(shù)據(jù)庫(kù)比特幣勒索

關(guān)系型數(shù)據(jù)庫(kù)自身的安全設(shè)計(jì)已趨于完善,處于內(nèi)網(wǎng)的環(huán)境中有效的減少了被勒索軟件攻擊的可能。除去針對(duì)操作系統(tǒng)的加密勒索會(huì)對(duì)數(shù)據(jù)庫(kù)文件進(jìn)行加密,造成數(shù)據(jù)庫(kù)不可用外。2016 年發(fā)現(xiàn)有專門針對(duì)數(shù)據(jù)庫(kù)的勒索軟件出現(xiàn)。

專門針對(duì)數(shù)據(jù)庫(kù)的勒索軟件,多采用惡意代碼注入數(shù)據(jù)庫(kù)專用工具的方式。為了防止被發(fā)現(xiàn),惡意代碼還對(duì)自己采用 warp 做加密處理(一種 oracle 支持的加密方式)。惡意代碼跟隨數(shù)據(jù)庫(kù)專用工具感染每一個(gè)被訪問(wèn)的數(shù)據(jù)庫(kù)。惡意代碼對(duì)每種不同的數(shù)據(jù)庫(kù)賬號(hào)分別使用不同的方式,以保證能控制受害者數(shù)據(jù),達(dá)到勒索效果。

安華金和攻防實(shí)驗(yàn)室建議用戶:

- 對(duì)數(shù)據(jù)庫(kù)訪問(wèn)工具做安全檢查防止帶入惡意代碼;

- 做好關(guān)鍵數(shù)據(jù)對(duì)的備份工作;

- 實(shí)時(shí)采用數(shù)據(jù)庫(kù)防火墻對(duì)每個(gè)訪問(wèn)數(shù)據(jù)庫(kù)的包進(jìn)行審查,阻止惡意代碼進(jìn)入數(shù)據(jù)庫(kù)。相信做到以上幾條可以幫助,數(shù)據(jù)庫(kù)免受比特幣勒索攻擊。

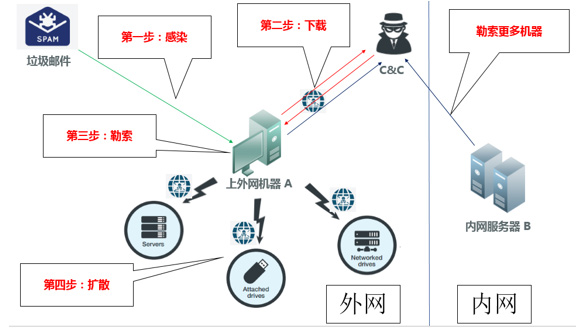

比特幣勒索原理模型

比特幣勒索是一個(gè)相當(dāng)復(fù)雜的攻擊流程,可以對(duì)多種平臺(tái)和軟件發(fā)動(dòng)攻擊。主流比特幣勒索軟件可以根據(jù)不同的軟硬間環(huán)境做出各種適應(yīng)性變化,雖然各種比特幣勒索軟件千變?nèi)f化,但核心依然符合感染,下載,執(zhí)行,勒索,收款的的整體流程。

比特幣勒索是一個(gè)相當(dāng)復(fù)雜的攻擊流程

感染

感染是整個(gè)比特幣勒索的第一步,也是最關(guān)鍵的一步。這一步有多種處理方法,主要可以分為:網(wǎng)絡(luò)安全漏洞、垃圾郵件、下載器、僵尸網(wǎng)絡(luò)、社會(huì)工程學(xué)和自我傳播。每種傳播分別適合不同的環(huán)境,同時(shí)也有大量組合使用的樣例。

社會(huì)工程學(xué)輔助下的垃圾郵件一直是分發(fā)各種網(wǎng)絡(luò)惡意軟件的首選方法,比特幣勒索也不例外。七成以上的比特幣勒索攻擊都是從垃圾郵件的附件開始,為了保護(hù)自己不被追蹤,發(fā)送垃圾郵件的服務(wù)器一般都使用屬于僵尸網(wǎng)絡(luò)的服務(wù)器進(jìn)行發(fā)送,垃圾郵件通常包含惡意附件或惡意 URL,來(lái)對(duì)服務(wù)器進(jìn)行感染。

下載

當(dāng)惡意 URL 或惡意軟件在被害者機(jī)器上打開時(shí),會(huì)收集當(dāng)前機(jī)器的信息。收集當(dāng)前機(jī)器信息有兩個(gè)目的:1、識(shí)別被害機(jī)器操作系統(tǒng),選擇符合操作系統(tǒng)的惡意軟件下載;2、識(shí)別當(dāng)前機(jī)器是否為虛擬機(jī),如果是虛擬機(jī)或虛擬化環(huán)境,為了逃避被發(fā)現(xiàn),部分勒索軟件會(huì)選擇,停止所有后續(xù)行為,終止此次比特幣勒索攻擊。此舉有效的保護(hù)黑客所控制的 C&C 服務(wù)器,避免 C&C 服務(wù)器被發(fā)現(xiàn),而被列入通訊黑名單。如果確定為一臺(tái)實(shí)體機(jī),在收集完信息后會(huì)把信息發(fā)送到黑客準(zhǔn)備好的C&C服務(wù)器上,同時(shí)從 C&C 服務(wù)器上自動(dòng)下載一款適合目標(biāo)機(jī)的惡意軟件。

勒索

在真正執(zhí)行勒索軟件之前,惡意軟件會(huì)先嘗試?yán)寐┒磥?lái)獲取一定的用戶權(quán)限,嘗試去關(guān)閉一些系統(tǒng)自帶的安全保護(hù)機(jī)制,部分勒索軟件會(huì)根據(jù)關(guān)閉情況,判斷是否繼續(xù)攻擊,但也有直接進(jìn)行勒索攻擊的樣例。

勒索軟件被部署到目標(biāo)機(jī)器上,下一步就要開始實(shí)施勒索。勒索的手法和勒索軟件使用的技術(shù)有關(guān)。前文提到現(xiàn)在主流的勒索有兩種類型,一種是鎖勒索,另一種是加密勒索。

鎖勒索主要是采用鎖定用戶屏幕的策略,勒索軟件顯示一個(gè)全屏幕窗口,覆蓋整個(gè)桌面以顯示其勒索信息,后臺(tái)會(huì)有一個(gè)進(jìn)程時(shí)刻監(jiān)視勒索窗口是否被關(guān)閉,一旦被關(guān)閉就立馬重啟一個(gè),給受害者一種一直被鎖定的錯(cuò)覺。除了可以調(diào)用 Windows API 實(shí)現(xiàn)外,還發(fā)現(xiàn)有使用瀏覽器鎖定桌面的。分析后臺(tái)發(fā)現(xiàn),其實(shí)一直置頂?shù)拇翱谑莻€(gè)瀏覽器,這種類型的鎖,只要?dú)⑺罏g覽器和輔助進(jìn)程就可以破解,但這種方式提供了一種跨操作系統(tǒng)平臺(tái)的鎖方式,不光 PC 端容易遭到這種勒索攻擊,移動(dòng)端也會(huì)。安卓系統(tǒng)主要是通過(guò)調(diào)用 Android ExecutorService objects 來(lái)定期檢查置頂?shù)幕顒?dòng)窗口,指定窗口一旦被關(guān)閉立馬重啟,最終給用戶造成手機(jī)被鎖屏的錯(cuò)覺。

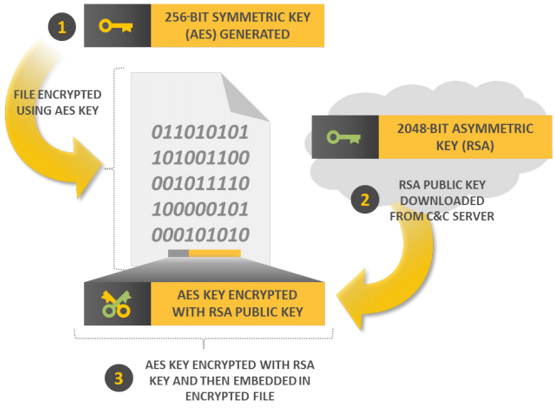

實(shí)際上,鎖勒索沒有修改底層的數(shù)據(jù),只是通過(guò)一些手段防止用戶使用而已。單純的鎖勒索會(huì)有很多方式破解,但加密勒索就沒那么容易了,加密勒索對(duì)底層文件進(jìn)行了修改。比特幣勒索多采用對(duì)稱秘鑰和非對(duì)稱密鑰相結(jié)合的方式,對(duì)稱加密能保證加密的效率,非對(duì)稱加密能保證密碼不被受害者獲得。基于這兩種加密方法的優(yōu)點(diǎn),現(xiàn)在基本加密模型均綜合使用兩種方法。

現(xiàn)在基本加密模型均綜合使用兩種方法

首先,用戶的文件會(huì)被隨機(jī)生成的 Key 用 AES-256 進(jìn)行加密,接著會(huì)把 Key 用 RSA 公鑰進(jìn)行加密。加密后存儲(chǔ)于被加密的文件中,最后把原始文件刪除。不同的勒索軟件在處理 RSA 公鑰的時(shí)策略不同,主要分兩種,一種是直接在勒索軟件中寫死RSA公鑰,保證即便當(dāng)時(shí)無(wú)法和黑客的 C&C 服務(wù)器通訊也可以順利完成整個(gè)加密過(guò)程,但缺點(diǎn)是需要每次生成不同的勒索軟件。另一種是 RSA 公鑰來(lái)自當(dāng)時(shí)的 C&C 服務(wù)器,其優(yōu)點(diǎn)是勒索軟件不需要生成不同的勒索軟件,提高了自傳播的成功率,但在加密的過(guò)程中如果無(wú)法正常訪問(wèn)黑客的 C&C 服務(wù)器,會(huì)導(dǎo)致加密失敗。

擴(kuò)散

這一步是和勒索步驟往往是同時(shí)進(jìn)行的。勒索軟件有掃描模塊,會(huì)自動(dòng)通過(guò)被感染機(jī)器的網(wǎng)卡、驅(qū)動(dòng)來(lái)探測(cè)網(wǎng)絡(luò)中的其他機(jī)器和機(jī)器上的其他電子設(shè)備,發(fā)現(xiàn)可以訪問(wèn)的設(shè)備后會(huì)嘗試把感染部分復(fù)制到有權(quán)限的其他機(jī)器或電子設(shè)備中。其他設(shè)備如果被感染,就又會(huì)重復(fù)感染、下載、勒索、擴(kuò)散的過(guò)程,直至勒索軟件蔓延至整個(gè)內(nèi)網(wǎng)之中。

比特幣勒索的趨勢(shì)

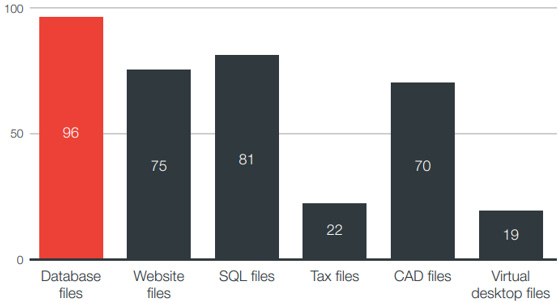

近年來(lái)比特別勒索逐漸跳出 Windows 和移動(dòng)端的限制,從勒索個(gè)人向勒索數(shù)據(jù)價(jià)值更高的金融、醫(yī)療、零售、教育等行業(yè)進(jìn)發(fā)。2015 年開始,有跡象表明,大部分販賣比特幣勒索負(fù)載的黑客團(tuán)體在嘗試并探索更多樣威脅企業(yè)數(shù)據(jù)的方法。企業(yè)的關(guān)鍵數(shù)據(jù)主要保存在數(shù)據(jù)庫(kù)中,因此和數(shù)據(jù)庫(kù)相關(guān)的文件已經(jīng)成為勒索軟件的首要目標(biāo)。據(jù)統(tǒng)計(jì),2016 年全年共有 96% 和 81% 的加密勒索軟件會(huì)針對(duì)數(shù)據(jù)庫(kù)數(shù)據(jù)文件和 SQL 文件進(jìn)行加密勒索。

和數(shù)據(jù)庫(kù)相關(guān)的文件已經(jīng)成為勒索軟件的首要目標(biāo)

除了利用操作系統(tǒng)對(duì)數(shù)據(jù)文件實(shí)施加密勒索的手法外,安華金和攻防實(shí)驗(yàn)室總結(jié)發(fā)現(xiàn)了大量直接針對(duì)數(shù)據(jù)庫(kù)的比特幣勒索攻擊,直接針對(duì)數(shù)據(jù)庫(kù)的比特幣勒索軟件在不同場(chǎng)景下有較大區(qū)別。

針對(duì)數(shù)據(jù)庫(kù)的比特幣勒索攻擊

隨著黑客團(tuán)體對(duì)數(shù)據(jù)庫(kù)的深入了解,2016 年底無(wú)論是云環(huán)境的數(shù)據(jù)庫(kù)還是內(nèi)網(wǎng)環(huán)境的數(shù)據(jù)庫(kù)都遭遇了大規(guī)模勒索攻擊。從 2016 年 12 月 27 日開始,云環(huán)境上的 mongodb、ElasticSearch、Cassandra、redis、hadoop、CounchDB、MySQL 等數(shù)據(jù)庫(kù)接連遭到多個(gè)黑客團(tuán)體實(shí)施比特幣勒索,甚至出現(xiàn)一同臺(tái)數(shù)據(jù)庫(kù)被不同黑客組織重復(fù)勒索。此次大規(guī)模針對(duì)數(shù)據(jù)庫(kù)的持續(xù)勒索攻擊最終造成數(shù)以萬(wàn)計(jì)的數(shù)據(jù)庫(kù)被黑客勒索。就在同一時(shí)段內(nèi),網(wǎng)數(shù)據(jù)庫(kù)也遭遇了黑客的比特幣勒索,雖然內(nèi)網(wǎng)數(shù)據(jù)庫(kù)被感染的數(shù)量遠(yuǎn)不如云上的數(shù)據(jù)庫(kù),但單筆勒索的費(fèi)用要比云上數(shù)據(jù)庫(kù)高出許多。

黑客在攻擊云上數(shù)據(jù)庫(kù)和內(nèi)網(wǎng)數(shù)據(jù)庫(kù)中采取了截然不同的思路,云上更類似我們前面提到的亂槍打鳥式。黑客基于 43 億個(gè) IPv4 地址做整體掃描,通過(guò)未設(shè)身份驗(yàn)證或弱口令,入侵?jǐn)?shù)據(jù)庫(kù),利用拿到的數(shù)據(jù)庫(kù)權(quán)限對(duì)數(shù)據(jù)進(jìn)行刪除、隱藏或轉(zhuǎn)移,最后留下勒索信息。雖然這種類型每筆勒索費(fèi)用不高,但龐大的基數(shù)還是給黑客團(tuán)體帶來(lái)了豐厚的利潤(rùn)。針對(duì)內(nèi)網(wǎng)的數(shù)據(jù)庫(kù)勒索則采取了完全不同的打法,他們?cè)谥搲蠏燧d夾雜惡意代碼的專業(yè)工具,利用受害者使用工具的機(jī)會(huì),把惡意代碼注入到數(shù)據(jù)庫(kù)中,在確認(rèn)數(shù)據(jù)庫(kù)有足夠有價(jià)值的數(shù)據(jù)之后才實(shí)施勒索行為,反之則會(huì)潛伏在數(shù)據(jù)庫(kù)上伺機(jī)爆發(fā)。這種勒索軟件具有很強(qiáng)的隱藏性和反偵察性。

云上數(shù)據(jù)庫(kù)的比特幣勒索

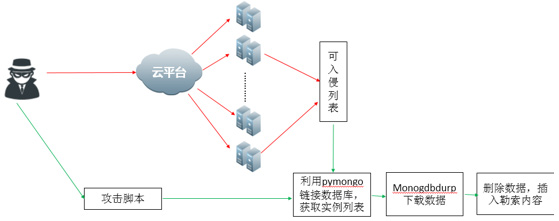

針對(duì)云上數(shù)據(jù)庫(kù)的比特幣勒索具備明顯的特征化和自動(dòng)化,以 2016 年 12 月云上 mongodb 被勒索為例,此次攻擊黑客整個(gè)過(guò)程完全采用了自動(dòng)化腳本。攻擊主要分成兩大部分:第一部分是下圖的紅線區(qū)——掃描準(zhǔn)備階段。黑客利用腳本在 43 億的 IPv4 上對(duì) 27017(27017 端口是 mongodb 安裝后的默認(rèn)通訊端口)端口進(jìn)行批量掃描,通過(guò)指紋識(shí)別目標(biāo) IP 是否存在 mongodb 數(shù)據(jù)庫(kù),如果存在,再次嘗試登錄。如果登錄成功則把IP記錄在可入侵列表中,準(zhǔn)備在第二階段使用。(mongodb 默認(rèn)安裝無(wú)密碼,只要知道 IP 和端口就可以訪問(wèn))

針對(duì)云上數(shù)據(jù)庫(kù)的比特幣勒索具備明顯的特征化和自動(dòng)化

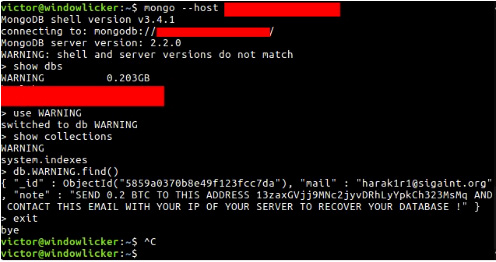

在黑客獲得足夠多的可入侵 IP 后,可以啟動(dòng)圖中綠線的部分。這部分是實(shí)際進(jìn)行勒索攻擊的部分。自動(dòng)化腳本從可入侵列表中批量取出 IP 地址,利用 pymongodb 登錄目標(biāo)數(shù)據(jù)庫(kù)。然后通過(guò) mongodbdurp 下載數(shù)據(jù)到指定服務(wù)器(后來(lái)發(fā)現(xiàn)此次有部分黑客根本沒轉(zhuǎn)移數(shù)據(jù)就直接刪除,也就是說(shuō)即便受害者付了贖金依然無(wú)法取回?cái)?shù)據(jù)),刪除數(shù)據(jù)庫(kù)中數(shù)據(jù),最后插入勒索信息,等待贖金。

刪除數(shù)據(jù)庫(kù)中數(shù)據(jù),最后插入勒索信息,等待贖金

這種全自動(dòng)化的勒索過(guò)程,往往需要目標(biāo)數(shù)據(jù)庫(kù)廣泛存在安全漏洞或配置錯(cuò)誤。12 月份到 1 月份的云上數(shù)據(jù)庫(kù)勒索慘劇就是利用了 NoSQL 數(shù)據(jù)庫(kù)默認(rèn)不做身份驗(yàn)證的缺陷。如果以足夠的安全標(biāo)準(zhǔn)來(lái)配置數(shù)據(jù)庫(kù)或積極升級(jí),相信可以極大地避免此類勒索攻擊事件發(fā)生。

內(nèi)網(wǎng)數(shù)據(jù)庫(kù)的比特幣勒索

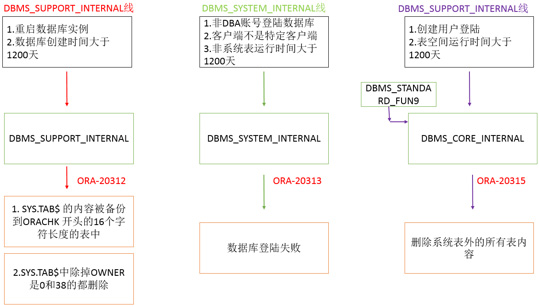

內(nèi)網(wǎng)數(shù)據(jù)庫(kù)的比特幣勒索思路和云上的截然不同,不再是通過(guò)掃描和指紋發(fā)現(xiàn)數(shù)據(jù)庫(kù)。而是通過(guò)把惡意代碼隱藏在數(shù)據(jù)庫(kù)工具中。例如同期爆發(fā)的 Oracle 比特幣勒索,就是在 Oracle 知名工具 PL SQL Developer 中加入惡意代碼。惡意代碼在伴隨 PL SQL Developer 訪問(wèn)數(shù)據(jù)庫(kù)后,會(huì)根據(jù)當(dāng)前的用戶情況和環(huán)境采用不同的勒索路線,具體見下圖。并且在勒索之前還會(huì)對(duì)數(shù)據(jù)庫(kù)的創(chuàng)建時(shí)間做判斷,以保證只勒索有價(jià)值的數(shù)據(jù)庫(kù)。如果當(dāng)前數(shù)據(jù)庫(kù)創(chuàng)建時(shí)間較短,則會(huì)潛伏下來(lái),等到數(shù)據(jù)庫(kù)積累足夠多有價(jià)值的數(shù)據(jù)再進(jìn)行勒索。

Oracle 比特幣勒索

這種手術(shù)刀式的勒索方式相當(dāng)精準(zhǔn),基本可以做到勒索的每一個(gè)目標(biāo)都是有數(shù)據(jù)價(jià)值的庫(kù),該勒索軟件在不同的用戶權(quán)限下也會(huì)采取不同的策略進(jìn)行勒索。如果能拿到 SYS(紅線),用戶就會(huì)直接對(duì)系統(tǒng)表下手,把系統(tǒng)表轉(zhuǎn)存到其他地方,再刪除系統(tǒng)表以此威脅用戶交錢。如果只能拿到 dba 賬號(hào)(紫線),就采取刪除所有非系統(tǒng)表的方式對(duì)客戶進(jìn)行數(shù)據(jù)勒索。如果只能拿到一般賬號(hào)(綠線),就會(huì)采用鎖賬號(hào)的方式阻止用戶訪問(wèn)數(shù)據(jù)庫(kù),從而實(shí)施勒索。

在這個(gè)數(shù)據(jù)庫(kù)比特幣勒索軟件的身上,我們看到已經(jīng)有一群黑客對(duì)數(shù)據(jù)庫(kù)做了深入的研究,讓勒索軟件可能按照環(huán)境和當(dāng)前權(quán)限實(shí)現(xiàn)各種不同的勒索方式。為了提高準(zhǔn)確性,減少暴露自己的可能,黑客還對(duì)數(shù)據(jù)庫(kù)建立時(shí)間做判斷,沒有十足把握絕不出手,最后還利用編碼技術(shù)來(lái)躲避數(shù)據(jù)庫(kù)掃描類工具對(duì)改惡意代碼的檢查,保證不會(huì)在潛伏階段被受害者發(fā)現(xiàn)。

防護(hù)比特幣勒索

比特幣勒索有著向數(shù)據(jù)庫(kù)深入的趨勢(shì),無(wú)論是亂槍打鳥的云上比特幣勒索,還是定點(diǎn)打擊的內(nèi)網(wǎng)比特幣勒索都應(yīng)該引起各位數(shù)據(jù)庫(kù)安全工作者的警惕。除了警告用戶注意垃圾郵件、惡意廣告和定期備份數(shù)據(jù)、數(shù)據(jù)庫(kù)注意安全配置、使用高強(qiáng)度口令之外,我們還可以做得更多。

安華金和攻防實(shí)驗(yàn)室建議,幫助用戶建立定期安全探查+預(yù)先防護(hù)的雙重保障。針對(duì)數(shù)據(jù)庫(kù)的定點(diǎn)型勒索攻擊會(huì)有一定的潛伏期這一特點(diǎn),定期做安全探查很可能在攻擊行為真正爆發(fā)前,揪出潛伏在數(shù)據(jù)庫(kù)中的威脅,預(yù)先做好防護(hù)工作,排除這些威脅,防止數(shù)據(jù)庫(kù)信息或數(shù)據(jù)庫(kù)業(yè)務(wù)遭受損失。

數(shù)據(jù)庫(kù)漏掃的授權(quán)檢測(cè)中有專門針對(duì)數(shù)據(jù)庫(kù)中異常包、存儲(chǔ)過(guò)程、觸發(fā)器、各項(xiàng)參數(shù)以及后門的檢測(cè)語(yǔ)句,這些檢測(cè)語(yǔ)句可以幫助用戶早發(fā)現(xiàn)、早鏟除潛在的威脅。現(xiàn)在數(shù)據(jù)庫(kù)漏掃工具已經(jīng)可以準(zhǔn)確檢測(cè)出數(shù)據(jù)庫(kù)是否被此次勒索軟件入侵,并給用戶提出修復(fù)建議。

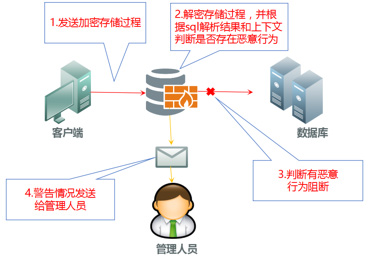

僅僅依賴于漏掃的定期巡檢是遠(yuǎn)遠(yuǎn)不夠的,漏掃能發(fā)現(xiàn)的基本屬于已經(jīng)出現(xiàn)的安全威脅,不過(guò)對(duì)未知的安全威脅的探查能力不足。想要對(duì)未知的此類安全威脅做防護(hù)則需要具備能讀懂 SQL 和能解密加密數(shù)據(jù)庫(kù)兩項(xiàng)能力的數(shù)據(jù)庫(kù)防火墻。

能解密加密數(shù)據(jù)庫(kù)的意思就是可以對(duì) Oracle 的密文存儲(chǔ)過(guò)程進(jìn)行解密操作。第三方工具向 Oracle 發(fā)送大量數(shù)據(jù),其中很多數(shù)據(jù)都會(huì)以加密包的形式發(fā)送,只有準(zhǔn)確破解加密包的內(nèi)容才可能為語(yǔ)法分析做好準(zhǔn)備。Oracle 的加密過(guò)程 warp 可以通過(guò) Oracle 提供的函數(shù)完成,但 Oracle 并不提供直接函數(shù)進(jìn)行解密,而需要自己實(shí)現(xiàn)。解密并不復(fù)雜,就是把上面 wrap 的過(guò)程反正來(lái)一次,首先通過(guò)網(wǎng)絡(luò)分析把所有斷包攢成一個(gè)整包,然后對(duì)這個(gè)加密的整包進(jìn)行 base64 解碼,接著將解碼后的每個(gè)字節(jié)按照一張固定的替換表進(jìn)行單獨(dú)替換,替換后字符串按照 LZ 算法進(jìn)行解壓則可以獲得加密存儲(chǔ)過(guò)程的明文。

數(shù)據(jù)庫(kù)防火墻

準(zhǔn)確的破解這種加密存儲(chǔ)過(guò)程的能力,不但在這個(gè)勒索案例中十分關(guān)鍵,也是防護(hù)未知第三方工具夾帶惡意存儲(chǔ)過(guò)程向數(shù)據(jù)庫(kù)發(fā)送的關(guān)鍵。如果不能解決解密問(wèn)題,最終只能對(duì)加密的惡意存儲(chǔ)過(guò)程進(jìn)行指紋比對(duì)。然而,指紋比對(duì)的誤報(bào)率和漏洞率都是很高的(稍微調(diào)整下參數(shù)內(nèi)容或名稱就會(huì)使指紋匹配無(wú)法準(zhǔn)確識(shí)別惡意包)。

能讀懂 SQL 的意思是,基于SQL 語(yǔ)法解析,聯(lián)系上下文理解存儲(chǔ)過(guò)程或包中是否存在惡意行為。在 unwrap 的支撐下數(shù)據(jù)庫(kù)防火墻能把所有去向數(shù)據(jù)庫(kù)的加密存儲(chǔ)過(guò)程明文化,再通過(guò) SQL 語(yǔ)法分析器對(duì)明文進(jìn)行是否存在惡意行為的匹配。數(shù)據(jù)庫(kù)防火墻在 SQL 語(yǔ)法分析器后不是單純的就單句 SQL 進(jìn)行行為分析,而是根據(jù)上下文環(huán)境的 SQL 行為對(duì)整個(gè) SQL 語(yǔ)句包進(jìn)行分析。當(dāng)整個(gè) SQL 語(yǔ)句包中存在命中安全規(guī)則的多個(gè)必要點(diǎn)時(shí),則可以判斷該語(yǔ)句包存在惡意行為,從而主動(dòng)阻斷該語(yǔ)句包,并向相關(guān)人員進(jìn)行危險(xiǎn)告警。至此,完成針對(duì)勒索或后門型數(shù)據(jù)庫(kù)攻擊的主動(dòng)防護(hù)。

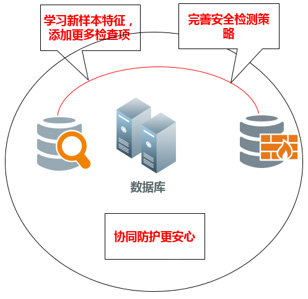

數(shù)據(jù)庫(kù)防火墻、數(shù)據(jù)庫(kù)漏掃,從不同層面和角度實(shí)現(xiàn)了 360 度防護(hù)數(shù)據(jù)庫(kù)比特幣勒索攻擊。數(shù)據(jù)庫(kù)防火墻依托上下文 SQL 語(yǔ)境,利用解密技術(shù)和 SQL 分析技術(shù),動(dòng)態(tài)抓出存在惡意行為的語(yǔ)句包進(jìn)行實(shí)施攔截。數(shù)據(jù)庫(kù)漏掃依托授權(quán)檢測(cè)中針對(duì)數(shù)據(jù)庫(kù)中異常包、存儲(chǔ)過(guò)程、觸發(fā)器、各項(xiàng)參數(shù)以及后門的檢測(cè)語(yǔ)句,進(jìn)行對(duì)已知威脅的檢查,防止數(shù)據(jù)庫(kù)中存在安全隱患。

360 度防護(hù)數(shù)據(jù)庫(kù)比特幣勒索攻擊

二者分別側(cè)重于整個(gè)防護(hù)過(guò)程中的已知隱患掃描、特征隱患攔截和“惡源追蹤”。但實(shí)際上,兩者既是相互獨(dú)立,也是相互聯(lián)動(dòng)的,數(shù)據(jù)庫(kù)防火墻攔截下一個(gè)新型隱患,數(shù)據(jù)庫(kù)漏掃則根據(jù)該新型特征更新掃描檢測(cè)項(xiàng)。一旦漏掃發(fā)現(xiàn)安全隱患,數(shù)據(jù)庫(kù)防火墻未發(fā)現(xiàn),則數(shù)據(jù)庫(kù)防火墻根據(jù)隱患特征更新防護(hù)策略,優(yōu)化已有安全策略,進(jìn)一步降低誤報(bào)率。

小結(jié)

比特幣勒索,一種需要構(gòu)建整體防護(hù)體系來(lái)防護(hù)的攻擊類型,需要通過(guò)多個(gè)角度相互驗(yàn)證才能在攻擊爆發(fā)前發(fā)現(xiàn)攻擊,并遏制攻擊。針對(duì)數(shù)據(jù)庫(kù)的比特幣勒索,安華金和攻防實(shí)驗(yàn)室推薦采用兩類產(chǎn)品,從多個(gè)角度展開立體化聯(lián)合防御,以達(dá)到面對(duì)此類攻擊數(shù)據(jù)庫(kù)再無(wú)弱點(diǎn)可循的防護(hù)與應(yīng)對(duì)目標(biāo)。