如何增強(qiáng)Linux內(nèi)核中的訪問(wèn)控制安全

背景

前段時(shí)間,我們的項(xiàng)目組在幫客戶解決一些操作系統(tǒng)安全領(lǐng)域的問(wèn)題,涉及到windows,Linux,macOS三大操作系統(tǒng)平臺(tái)。無(wú)論什么操作系統(tǒng),本質(zhì)上都是一個(gè)軟件,任何軟件在一開始設(shè)計(jì)的時(shí)候,都不能***的滿足人們的需求,所以操作系統(tǒng)也是一樣,為了盡可能的滿足人們需求,不得不提供一些供人們定制操作系統(tǒng)的機(jī)制。當(dāng)然除了官方提供的一些機(jī)制,也有一些黑魔法,這些黑魔法不被推薦使用,但是有時(shí)候面對(duì)具體的業(yè)務(wù)場(chǎng)景,可以作為一個(gè)參考的思路。

Linux中常見的攔截過(guò)濾

本文著重介紹Linux平臺(tái)上常見的攔截:

- 用戶態(tài)動(dòng)態(tài)庫(kù)攔截。

- 內(nèi)核態(tài)系統(tǒng)調(diào)用攔截。

- 堆棧式文件系統(tǒng)攔截。

- inline hook攔截。

- LSM(Linux Security Modules)

動(dòng)態(tài)庫(kù)劫持

Linux上的動(dòng)態(tài)庫(kù)劫持主要是基于LD_PRELOAD環(huán)境變量,這個(gè)環(huán)境變量的主要作用是改變動(dòng)態(tài)庫(kù)的加載順序,讓用戶有選擇的載入不同動(dòng)態(tài)庫(kù)中的相同函數(shù)。但是使用不當(dāng)就會(huì)引起嚴(yán)重的安全問(wèn)題,我們可以通過(guò)它在主程序和動(dòng)態(tài)連接庫(kù)中加載別的動(dòng)態(tài)函數(shù),這就給我們提供了一個(gè)機(jī)會(huì),向別人的程序注入惡意的代碼。

假設(shè)有以下用戶名密碼驗(yàn)證的函數(shù):

- #include <stdio.h>

- #include <string.h>

- #include <stdlib.h>

- int main(int argc, char **argv)

- {

- char passwd[] = "password";

- if (argc < 2) {

- printf("Invalid argc!\n");

- return;

- }

- if (!strcmp(passwd, argv[1])) {

- printf("Correct Password!\n");

- return;

- }

- printf("Invalid Password!\n");

- }

我們?cè)賹懸欢蝖ookStrcmp的程序,讓這個(gè)比較永遠(yuǎn)正確。

- #include <stdio.h>

- int strcmp(const char *s1, const char *s2)

- {

- /* 永遠(yuǎn)返回0,表示兩個(gè)字符串相等 */

- return 0;

- }

依次執(zhí)行以下命令,就會(huì)使我們的hook程序先執(zhí)行。

- gcc -Wall -fPIC -shared -o hookStrcmp.so hookStrcmp.c

- export LD_PRELOAD=”./hookStrcmp.so”

結(jié)果會(huì)發(fā)現(xiàn),我們自己寫的strcmp函數(shù)優(yōu)先被調(diào)用了。這是一個(gè)最簡(jiǎn)單的劫持 ,但是如果劫持了類似于geteuid/getuid/getgid,讓其返回0,就相當(dāng)于暴露了root權(quán)限。所以為了安全起見,一般將LD_PRELOAD環(huán)境變量禁用掉。

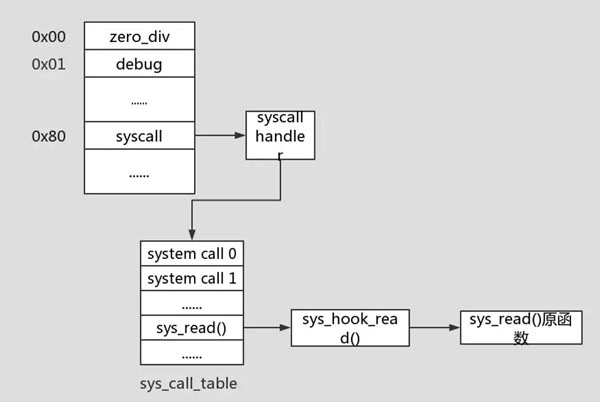

Linux系統(tǒng)調(diào)用劫持

最近發(fā)現(xiàn)在4.4.0的內(nèi)核中有513多個(gè)系統(tǒng)調(diào)用(很多都沒(méi)用過(guò)),系統(tǒng)調(diào)用劫持的目的是改變系統(tǒng)中原有的系統(tǒng)調(diào)用,用我們自己的程序替換原有的系統(tǒng)調(diào)用。Linux內(nèi)核中所有的系統(tǒng)調(diào)用都是放在一個(gè)叫做sys_call_table的內(nèi)核數(shù)組中,數(shù)組的值就表示這個(gè)系統(tǒng)調(diào)用服務(wù)程序的入口地址。整個(gè)系統(tǒng)調(diào)用的流程如下:

當(dāng)用戶態(tài)發(fā)起一個(gè)系統(tǒng)調(diào)用時(shí),會(huì)通過(guò)80軟中斷進(jìn)入到syscall hander,進(jìn)而進(jìn)入全局的系統(tǒng)調(diào)用表sys_call_table去查找具體的系統(tǒng)調(diào)用,那么如果我們將這個(gè)數(shù)組中的地址改成我們自己的程序地址,就可以實(shí)現(xiàn)系統(tǒng)調(diào)用劫持。但是內(nèi)核為了安全,對(duì)這種操作做了一些限制:

- sys_call_table的符號(hào)沒(méi)有導(dǎo)出,不能直接獲取。

- sys_call_table所在的內(nèi)存頁(yè)是只讀屬性的,無(wú)法直接進(jìn)行修改。

對(duì)于以上兩個(gè)問(wèn)題,解決方案如下(方法不止一種):

- 獲取sys_call_table的地址 :

- grep sys_call_table /boot/System.map-uname -r

- /* make the page writable */

- int make_rw(unsigned long address)

- {

- unsigned int level;

- pte_t *pte = lookup_address(address, &level);//查找虛擬地址所在的頁(yè)表地址

- pte->pte |= _PAGE_RW;//設(shè)置頁(yè)表讀寫屬性

- return 0;

- }

- /* make the page write protected */

- int make_ro(unsigned long address)

- {

- unsigned int level;

- pte_t *pte = lookup_address(address, &level);

- pte->pte &= ~_PAGE_RW;//設(shè)置只讀屬性

- return 0;

- }

1. 開始替換系統(tǒng)調(diào)用

本文實(shí)現(xiàn)的是對(duì) ls這個(gè)命令對(duì)應(yīng)的系統(tǒng)調(diào)用,系統(tǒng)調(diào)用號(hào)是__NR_getdents。

- static int syscall_init_module(void)

- {

- orig_getdents = sys_call_table[__NR_getdents];

- make_rw((unsigned long)sys_call_table); //修改頁(yè)屬性

- sys_call_table[__NR_getdents] = (unsigned long *)hacked_getdents; //設(shè)置新的系統(tǒng)調(diào)用地址

- make_ro((unsigned long)sys_call_table);

- return 0;

- }

2. 恢復(fù)原狀

- static void syscall_cleanup_module(void)

- {

- printk(KERN_ALERT "Module syscall unloaded.\n");

- make_rw((unsigned long)sys_call_table);

- sys_call_table[__NR_getdents] = (unsigned long *)orig_getdents;

- make_ro((unsigned long)sys_call_table);

- }

使用Makefile編譯,insmod插入內(nèi)核模塊后,再執(zhí)行l(wèi)s時(shí),就會(huì)進(jìn)入到我們的系統(tǒng)調(diào)用,我們可以在hook代碼中刪掉某些文件,ls就不會(huì)顯示這些文件,但是這些文件還是存在的。

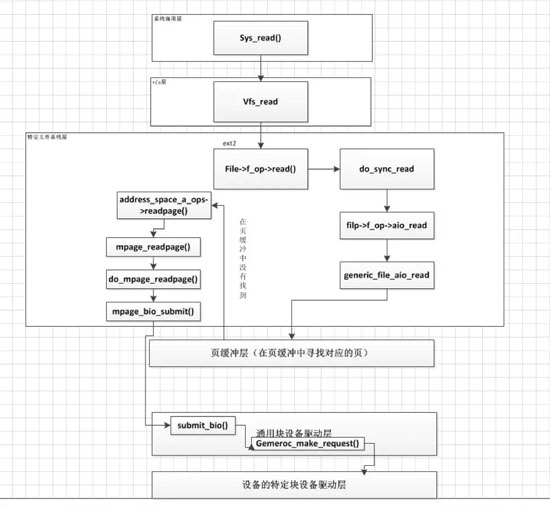

堆棧式文件系統(tǒng)

Linux通過(guò)vfs虛擬文件系統(tǒng)來(lái)統(tǒng)一抽象具體的磁盤文件系統(tǒng),從上到下的IO棧形成了一個(gè)堆棧式。通過(guò)對(duì)內(nèi)核源碼的分析,以一次讀操作為例,從上到下所執(zhí)行的流程如下:

內(nèi)核中采用了很多c語(yǔ)言形式的面向?qū)ο螅簿褪呛瘮?shù)指針的形式,例如read是vfs提供用戶的接口,具體底下調(diào)用的是ext2的read操作。我們只要實(shí)現(xiàn)VFS提供的各種接口,就可以實(shí)現(xiàn)一個(gè)堆棧式文件系統(tǒng)。Linux內(nèi)核中已經(jīng)集成了一些堆棧式文件系統(tǒng),例如Ubuntu在安裝時(shí)會(huì)提醒你是否需要加密home目錄,其實(shí)就是一個(gè)堆棧式的加密文件系統(tǒng)(eCryptfs),原理如下:

實(shí)現(xiàn)了一個(gè)堆棧式文件系統(tǒng),相當(dāng)于所有的讀寫操作都會(huì)進(jìn)入到我們的文件系統(tǒng),可以拿到所有的數(shù)據(jù),就可以進(jìn)行做一些攔截過(guò)濾。

以下是我實(shí)現(xiàn)的一個(gè)最簡(jiǎn)單的堆棧式文件系統(tǒng),實(shí)現(xiàn)了最簡(jiǎn)單的打開、讀寫文件,麻雀雖小但五臟俱全。

https://github.com/wangzhangjun/wzjfs

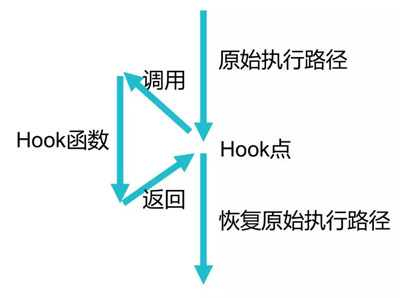

inline hook

我們知道內(nèi)核中的函數(shù)不可能把所有功能都在這個(gè)函數(shù)中全部實(shí)現(xiàn),它必定要調(diào)用它的下層函數(shù)。如果這個(gè)下層函數(shù)可以得到我們想要的過(guò)濾信息內(nèi)容,就可以把下層函數(shù)在上層函數(shù)中的offset替換成新的函數(shù)的offset,這樣上層函數(shù)調(diào)用下層函數(shù)時(shí),就會(huì)跳到新的函數(shù)中,在新的函數(shù)中做過(guò)濾和劫持內(nèi)容的工作。所以從原理上來(lái)說(shuō),inline hook可以想hook哪里就hook哪里。

inline hook 有兩個(gè)重要的問(wèn)題:

- 如何定位hook點(diǎn)。

- 如何注入hook函數(shù)入口。

1. 對(duì)于***個(gè)問(wèn)題:

需要有一點(diǎn)的內(nèi)核源碼經(jīng)驗(yàn),比如說(shuō)對(duì)于read操作,源碼如下:

在這里當(dāng)發(fā)起read系統(tǒng)調(diào)用后,就會(huì)進(jìn)入到sys_read,在sys_read中會(huì)調(diào)用vfs_read函數(shù),在vfs_read的參數(shù)中正好有我們需要過(guò)濾的信息,那么就可以把vfs_read當(dāng)做一個(gè)hook點(diǎn)。

2. 對(duì)于第二個(gè)問(wèn)題:

如何Hook?這里介紹兩種方式:

其原理是在hook點(diǎn)注入int 3(x86)的機(jī)器碼,讓cpu運(yùn)行到這里的時(shí)候會(huì)觸發(fā)sig_trap信號(hào),然后將用戶自定義的hook函數(shù)注入到sig_trap的回調(diào)函數(shù)中,達(dá)到觸發(fā)hook函數(shù)的目的。這個(gè)其實(shí)也是調(diào)試器的原理。

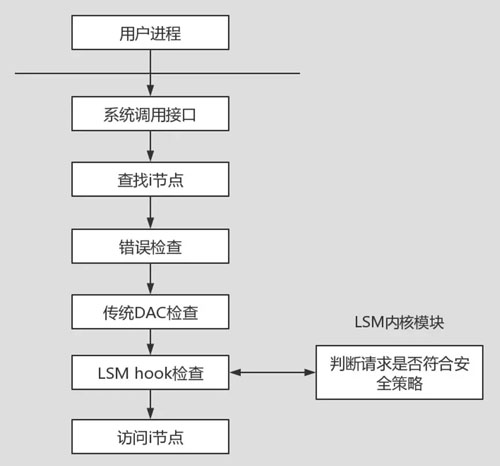

LSM

LSM是Linux Secrity Module的簡(jiǎn)稱,即linux安全模塊。是一種通用的Linux安全框架,具有效率高,簡(jiǎn)單易用等特點(diǎn)。原理如下:

LSM在內(nèi)核中做了以下工作:

- 在特定的內(nèi)核數(shù)據(jù)結(jié)構(gòu)中加入安全域。

- 在內(nèi)核源代碼中不同的關(guān)鍵點(diǎn)插入對(duì)安全鉤子函數(shù)的調(diào)用。

- 加入一個(gè)通用的安全系統(tǒng)調(diào)用。

- 提供了函數(shù)允許內(nèi)核模塊注冊(cè)為安全模塊或者注銷。

- 將capabilities邏輯的大部分移植為一個(gè)可選的安全模塊,具有可擴(kuò)展性。

適用場(chǎng)景

對(duì)于以上幾種Hook方式,有其不同的應(yīng)用場(chǎng)景。

- 動(dòng)態(tài)庫(kù)劫持不太完全,劫持的信息有可能滿足不了我們的需求,還有可能別人在你之前劫持了,一旦禁用LD_PRELOAD就失效了。

- 系統(tǒng)調(diào)用劫持,劫持的信息有可能滿足不了我們的需求,例如不能獲取struct file結(jié)構(gòu)體,不能獲取文件的絕對(duì)路徑等。

- 堆棧式文件系統(tǒng),依賴于Mount,可能需要重啟系統(tǒng)。

- inline hook,靈活性高,隨意Hook,即時(shí)生效無(wú)需重啟,但是在不同內(nèi)核版本之間通用性差,一旦某些函數(shù)發(fā)生了變化,Hook失效。

- LSM,在早期的內(nèi)核中,只能允許一個(gè)LSM內(nèi)核模塊加載,例如加載了SELinux,就不能加載其他的LSM模塊,在***的內(nèi)核版本中不存在這個(gè)問(wèn)題。

總結(jié)

篇幅有限,本文只是介紹了Linux上的攔截技術(shù),后續(xù)有機(jī)會(huì)可以一起探討windows和macOS上的攔截技術(shù)。事實(shí)上類似的審計(jì)HOOK放到任何一個(gè)系統(tǒng)中都是剛需,不只是kernel,我們可以看到越來(lái)越多的vm和runtime甚至包括很多web組件、前端應(yīng)用都提供了更靈活的hook方式,這是透明化和實(shí)時(shí)性兩個(gè)安全大趨勢(shì)下最常見的解決方案。

【本文是51CTO專欄作者“ThoughtWorks”的原創(chuàng)稿件,微信公眾號(hào):思特沃克,轉(zhuǎn)載請(qǐng)聯(lián)系原作者】