容器和Kebernetes年度安全報(bào)告解析

譯文【51CTO.com快譯】誰(shuí)都無(wú)法否認(rèn):在快速發(fā)展的DevOps和持續(xù)集成/交付領(lǐng)域,安全問(wèn)題仍然需要大家持續(xù)關(guān)注,謹(jǐn)慎對(duì)待。盡管當(dāng)前有許多工具和技術(shù),可以讓我們將安全集成到現(xiàn)有工作流中,但是容器安全僅僅是其中的一個(gè)方面。我們?nèi)匀恍枰踩珜<也捎酶鞣N優(yōu)秀實(shí)踐,來(lái)提供全方位的安全防護(hù)。

作為容器安全的防護(hù)平臺(tái),StackRox(請(qǐng)參見(jiàn)-- https://www.stackrox.com/)最近發(fā)布的《容器和Kubernetes安全態(tài)勢(shì)報(bào)告》

(https://www.stackrox.com/kubernetes-adoption-and-security-trends-and-market-share-for-containers/)。他們向540位IT專業(yè)人員開展了,針對(duì)容器的使用和Kubernetes安全模型方面的全面調(diào)查,并發(fā)現(xiàn)了一些有趣的現(xiàn)象。

通過(guò)該報(bào)告,我們可以看出:許多公司都在使用容器技術(shù)來(lái)提高開發(fā)速度,但是為了確保不會(huì)忽略掉任何安全防范的關(guān)鍵點(diǎn),他們逐漸放慢了應(yīng)用的部署過(guò)程。下面,讓我們一起通過(guò)該報(bào)告,來(lái)深入解析本年度在容器安全領(lǐng)域的統(tǒng)計(jì)數(shù)據(jù)和趨勢(shì)。

引領(lǐng)大規(guī)模的數(shù)字化轉(zhuǎn)型

容器、Kubernetes和微服務(wù),往往被視為快速轉(zhuǎn)化為云原生應(yīng)用和創(chuàng)新的主要工具。許多公司正得益于將云原生應(yīng)用作為數(shù)字化轉(zhuǎn)型的典型案例。

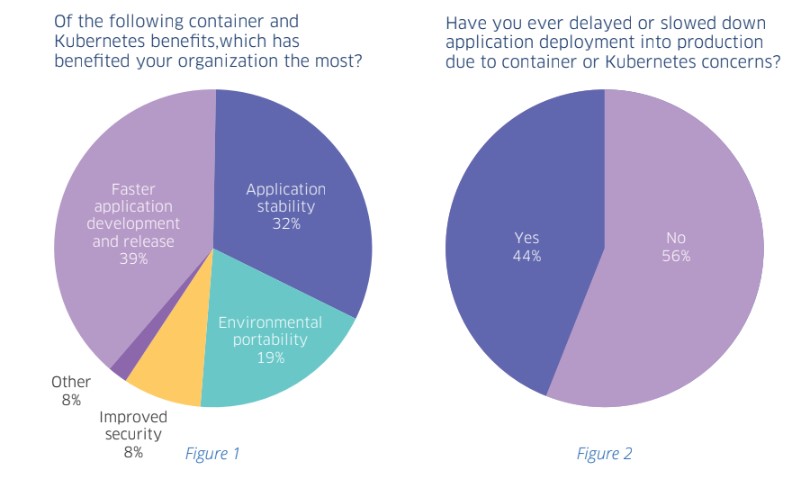

如下圖左側(cè)所示,絕大多數(shù)受訪者認(rèn)為:容器與Kubernetes給其組織帶來(lái)的競(jìng)爭(zhēng)優(yōu)勢(shì),主要體現(xiàn)在“更快的應(yīng)用開發(fā)與發(fā)布”上。不過(guò)右側(cè)的圖告訴我們:仍有將近半數(shù)的企業(yè)持有“作壁上觀”的態(tài)度。

也就是說(shuō),有44%的受訪者(及組織)承認(rèn):曾經(jīng)出于安全方面的考慮,而推遲了將應(yīng)用向生產(chǎn)環(huán)境中部署。由于將安全集成到現(xiàn)有工作流中,其實(shí)并不總是那么容易的,因此這會(huì)直接延遲微服務(wù)和云原生應(yīng)用的快速部署。

容器的安全威脅持續(xù)上升

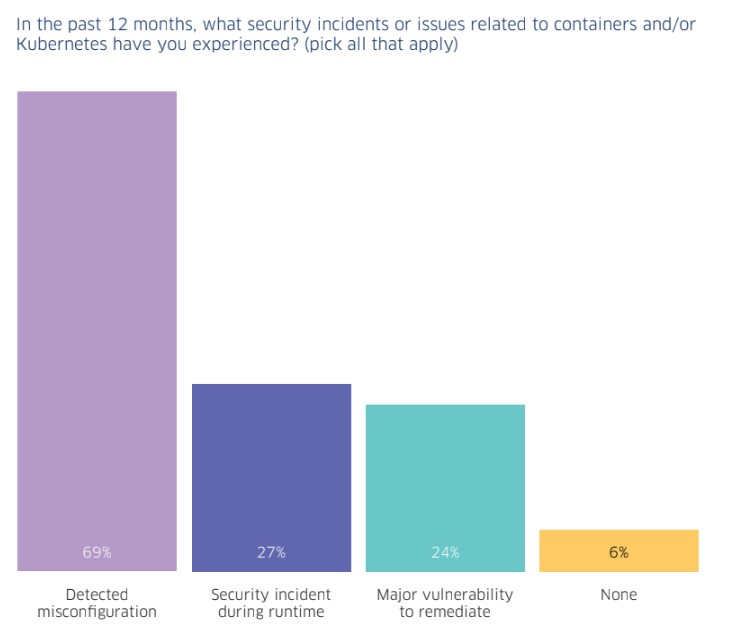

根據(jù)該報(bào)告,針對(duì)云原生應(yīng)用的威脅已越來(lái)越多。如下圖所示,在過(guò)去12個(gè)月中,有94%的人經(jīng)歷過(guò)與容器和Kubernetes相關(guān)的安全事件。

這個(gè)數(shù)字非常驚人,尤其是當(dāng)我們考慮到安全事件的影響,可能會(huì)給組織帶來(lái)的災(zāi)難性的后果時(shí)。無(wú)論是簡(jiǎn)單的數(shù)據(jù)泄露,還是諸如分布式拒絕服務(wù)(DDoS)攻擊,都可能會(huì)導(dǎo)致用戶對(duì)于企業(yè)應(yīng)用、及其安全性的信任喪失,進(jìn)而產(chǎn)生復(fù)合性的業(yè)務(wù)風(fēng)險(xiǎn)。

該報(bào)告還指出,大多數(shù)安全風(fēng)險(xiǎn)都是由人為錯(cuò)誤而引發(fā)的,例如:錯(cuò)誤地配置了云端環(huán)境或Kubernetes集群。我們可以毫不夸張地說(shuō),那些由代碼錯(cuò)誤和群集配置錯(cuò)誤所引起的事故數(shù)量,和已知并糾正了的漏洞數(shù)量,是不相上下的。

優(yōu)先級(jí)的提高

隨著各個(gè)企業(yè)有關(guān)容器安全性風(fēng)險(xiǎn)意識(shí)的增強(qiáng),受訪者門能夠持續(xù)關(guān)注容器的安全相關(guān)策略。在上一輪調(diào)查(2019年春季)中,有34%的受訪者表示他們現(xiàn)有的容器策略不夠詳細(xì)(請(qǐng)參見(jiàn)--

https://www.stackrox.com/post/2019/07/top-5-takeaways-from-state-of-container-and-kubernetes-security-report/)。而在本輪調(diào)查中,此項(xiàng)數(shù)字降到了22%。這些策略主要包括:如何保護(hù)容器化的環(huán)境,以及如何在不降低環(huán)境安全態(tài)勢(shì)的基礎(chǔ)上,加快部署工作的流程。

同時(shí),從各個(gè)組織的采用程度來(lái)看,容器的安全策略正在變得越來(lái)越易于被采用。目前,有34%的受訪者將本組織的安全策略,即:那些足以緩解大多數(shù)安全威脅的高級(jí)策略,評(píng)定為中級(jí);有14%的受訪者認(rèn)為本組織的安全策略已經(jīng)達(dá)到了成熟狀態(tài)。

容器應(yīng)用

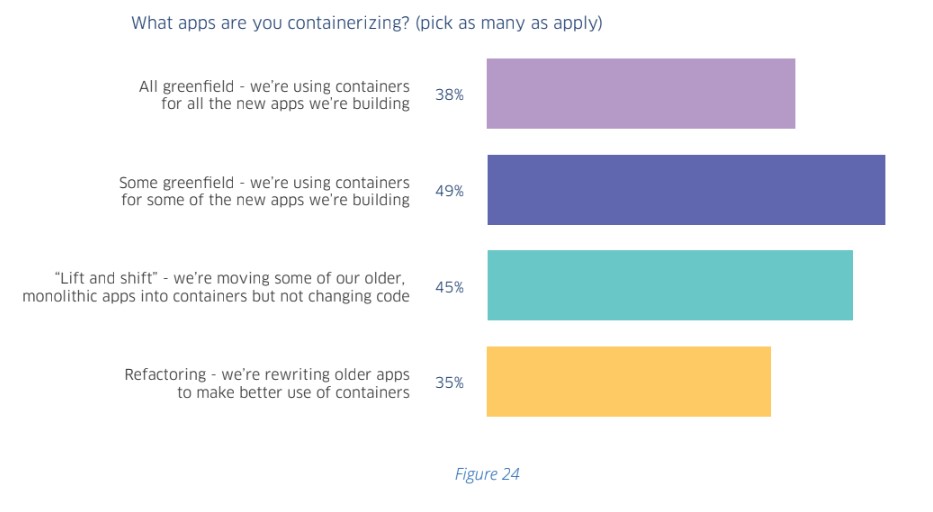

如前所述,容器和Kubernetes共同推動(dòng)了組織的創(chuàng)新。目前已有越來(lái)越多的公司將其單體應(yīng)用(monolithic app)及解決方案,轉(zhuǎn)化為可以充分利用云端環(huán)境的微服務(wù)中。

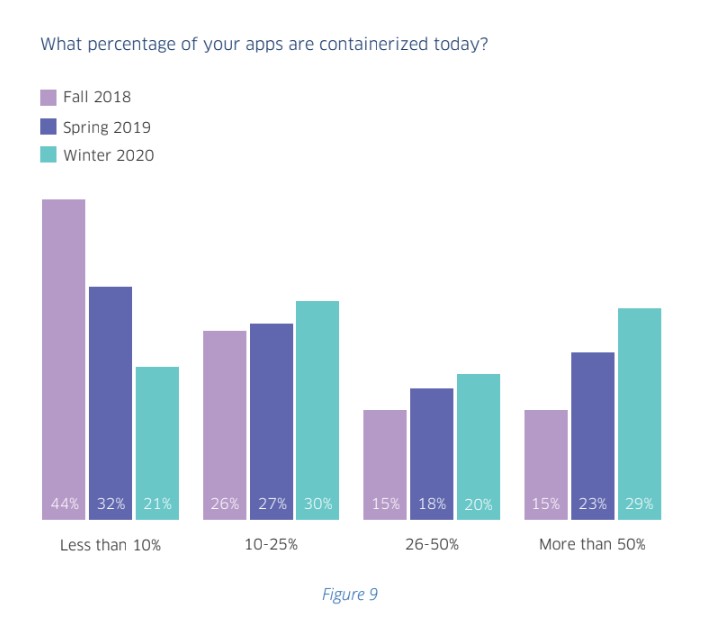

如下圖所示,有29%的受訪者在本企業(yè)50%以上的應(yīng)用方案中采用了云原生的容器化,該占比幾乎是2018年秋季的兩倍。

如前所述,容器安全的問(wèn)題會(huì)在部署和運(yùn)行時(shí)集中爆發(fā)。過(guò)去,大多數(shù)開發(fā)運(yùn)行環(huán)境,被設(shè)計(jì)為只在本地受限制的生態(tài)系統(tǒng)中運(yùn)行,因此安全問(wèn)題并不那么凸顯。而當(dāng)各類應(yīng)用在云端被部署并運(yùn)行時(shí),安全風(fēng)險(xiǎn)就變得非常突出了。

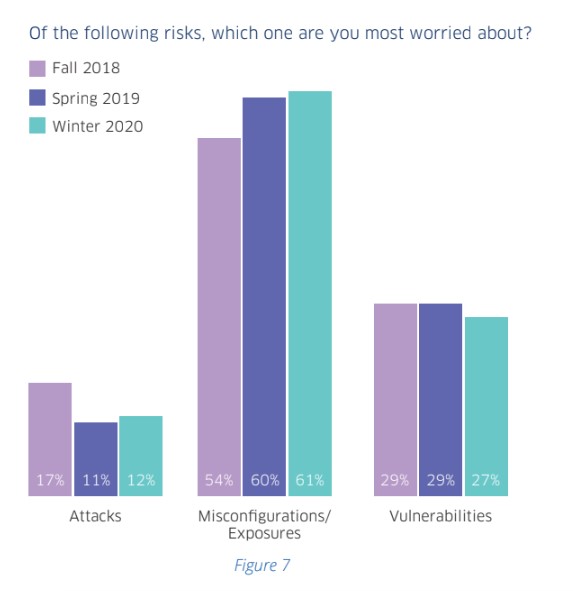

進(jìn)一步的調(diào)查顯示,云服務(wù)專業(yè)人員和組織會(huì)將錯(cuò)誤的配置,視為安全風(fēng)險(xiǎn)的主要原因。與之相比,各類攻擊倒并不被視為重大的安全威脅,只有12%的受訪者對(duì)此表示擔(dān)憂。同時(shí),他們也并不認(rèn)為漏洞是造成威脅的主要根源,其中只有27%的受訪者對(duì)此表示了擔(dān)憂。

該調(diào)查還顯示,原生云應(yīng)用要比混合式部署更受歡迎。這意味著許多組織都有著足夠的信心,將其應(yīng)用方案完全移至云端運(yùn)行,而無(wú)需依賴本地與云端這種混合的部署模式。其背后的原因主要得益于:如今我們已經(jīng)擁有了更加成熟的云端基礎(chǔ)架構(gòu)。

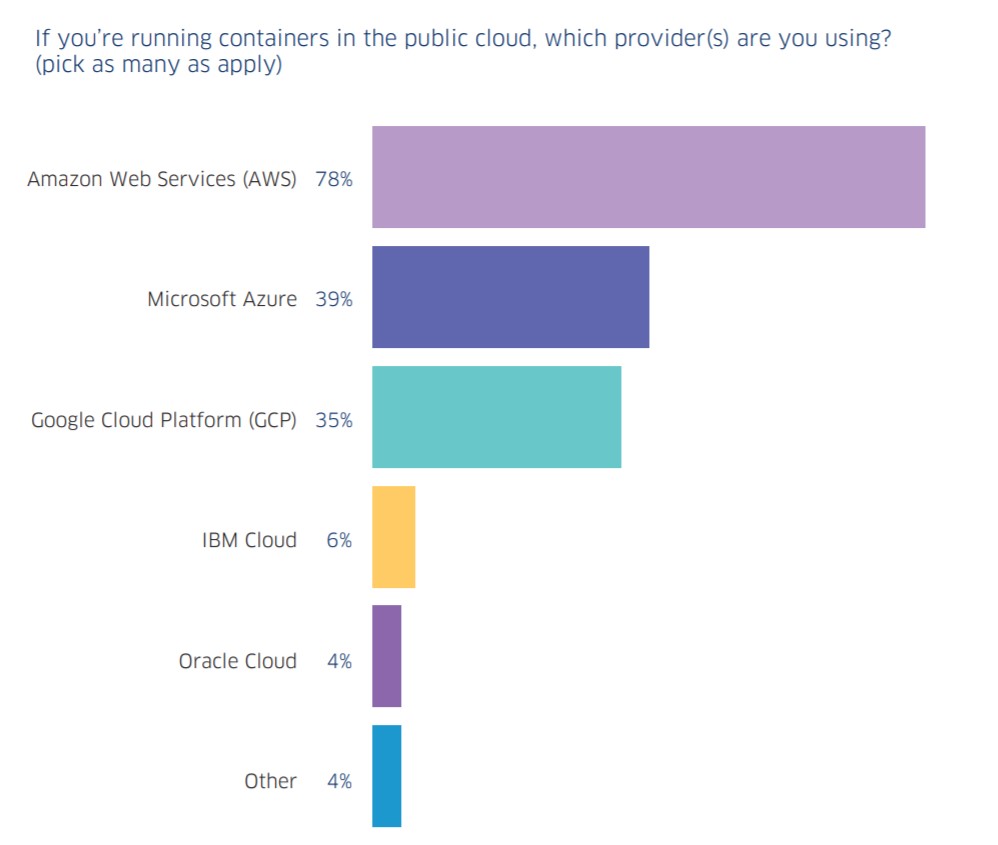

盡管Google是Kubernetes背后的公司,但是我們發(fā)現(xiàn)Amazon Web Services(AWS)在容器化市場(chǎng)的云端基礎(chǔ)架構(gòu)占有率方面能夠排名第一,第二名是Microsoft的Azure,而Google Cloud Platform(GCP)只能排到第三,雖然其增速已超過(guò)Azure。如下圖所示,有78%的受訪者會(huì)選擇AWS來(lái)支持他們的應(yīng)用。如果您有興趣的話,請(qǐng)參考《Google Cloud Platform(GCP)與Amazon Web Services(AWS)在成本、易用性和優(yōu)勢(shì)方面的比較》一文--

https://blog.cherre.com/2020/03/10/gcp-vs-aws/。

在AWS引領(lǐng)市場(chǎng)的同時(shí),其編排工具也在市場(chǎng)上廣受歡迎。下面我們來(lái)看看目前最為流行的5種容器編排工具:

- Amazon EKS占比37%。

- 自我管理/自我托管的Kubernetes占比35%。

- Amazon ECS占比28%。

- Azure AKS占比21%。

- Google GKE占比21%。

可見(jiàn),在受訪者眼中,Amazon的整體市場(chǎng)份額最大。Elastic Container Service(ECS)和Elastic Kubernetes Service(EKS)都以其易用性,能夠與其他Amazon服務(wù)和工具進(jìn)行無(wú)縫集成。而且它們以具有競(jìng)爭(zhēng)力的價(jià)格結(jié)構(gòu),在市場(chǎng)上占據(jù)了主導(dǎo)地位。

挑戰(zhàn)和措施

大家普遍認(rèn)為:在順應(yīng)向云原生應(yīng)用和容器化微服務(wù)遷移的趨勢(shì)中,各個(gè)企業(yè)往往在將單體應(yīng)用轉(zhuǎn)換為用到云計(jì)算能力的微服務(wù)時(shí),會(huì)面臨嚴(yán)重的障礙。特別是對(duì)于Kubernetes來(lái)說(shuō),團(tuán)隊(duì)內(nèi)部的技能差距和陡峭的學(xué)習(xí)曲線,都會(huì)成為整個(gè)推進(jìn)過(guò)程中巨大的障礙。

Kubernetes和容器的學(xué)習(xí)曲線,不同于標(biāo)準(zhǔn)的軟件工程范例。在Kubernetes項(xiàng)目的初期階段,企業(yè)需要尋找和雇用在云平臺(tái)上具有豐富開發(fā)經(jīng)驗(yàn)的人員。而在容器管理的過(guò)程中,那些涉及到的風(fēng)險(xiǎn)管理水平、以及專業(yè)的知識(shí),同樣給企業(yè)帶來(lái)了新的挑戰(zhàn)。

不過(guò)可喜的是,DevOps工程師和越來(lái)越多可用的容器安全解決方案,正在幫助企業(yè)簡(jiǎn)化保護(hù)容器和部署安全措施的整個(gè)過(guò)程。秉承著盡早實(shí)施和“安全左移”的理念,各項(xiàng)安全措施將會(huì)更加容易地被集成到CI/CD的管道中。

得益于云服務(wù)的發(fā)展與普及,如今各種關(guān)鍵性的安全必備功能,都能夠以托管服務(wù)的形式,提供給云原生、以及混合的應(yīng)用產(chǎn)品。其中包括:

- 漏洞管理。

- 配置管理。

- 合規(guī)性檢查。

- 運(yùn)行時(shí)威脅檢測(cè)。

- 風(fēng)險(xiǎn)分析與一般性評(píng)估。

- 可視性管理。

- 網(wǎng)絡(luò)細(xì)分。

如果說(shuō)安全工程師和開發(fā)人員擅長(zhǎng)與處理代碼級(jí)的安全性,那么DevOps工程師往往會(huì)負(fù)責(zé)保護(hù)目標(biāo)應(yīng)用,運(yùn)行在云端環(huán)境和微服務(wù)中的安全。他們可以使用各種在線工具,對(duì)上述提到的各個(gè)安全功能點(diǎn),持續(xù)進(jìn)行日常管理和維護(hù)。

總結(jié)

StackRox發(fā)布的2020年版《容器和Kubernetes安全態(tài)勢(shì)報(bào)告》,通過(guò)各項(xiàng)統(tǒng)計(jì)數(shù)據(jù)表明,容器與Kubernetes安全性相關(guān)要點(diǎn),主要體現(xiàn)在如下四個(gè)方面:

- Kubernetes已是大勢(shì)所趨。它不但能夠提供靈活性,還能夠圍繞著編排工具去構(gòu)建的服務(wù)。各個(gè)企業(yè)通過(guò)尋找改進(jìn)容器化和Kubernetes編排的方法,以提高云原生應(yīng)用在開發(fā)與部署上的安全態(tài)勢(shì)。

- 容器(尤其是Kubernetes)是通用的,并且與云服務(wù)類型無(wú)關(guān)。這也是Kubernetes的最大優(yōu)勢(shì)之一。只要滿足運(yùn)行時(shí)的要求,您完全可以在不同的環(huán)境中部署同一組微服務(wù)。這就意味著:安全性可以是一個(gè)標(biāo)準(zhǔn)化的過(guò)程,而不是某一個(gè)案的工作流。也就是說(shuō),您可以使用相同的配置和方法,來(lái)保護(hù)任何一個(gè)Kubernetes集群。

- 安全性是一個(gè)持續(xù)的過(guò)程,而不再是駐留在CI/CD管道末端的待完成任務(wù)。也就是說(shuō),安全過(guò)程需要與CI/CD工作流的其余部分(包括:代碼檢查和部署)一起被推進(jìn)。

- DevOps會(huì)起到橋梁的作用。在不久的將來(lái),DevOps團(tuán)隊(duì)會(huì)在開發(fā)伊始就引入安全方面的“布局”,并全面負(fù)責(zé)和確保整個(gè)云端環(huán)境的安全性。他們也會(huì)利用各種最佳實(shí)踐,來(lái)改善云端環(huán)境中的容器安全性。

總的說(shuō)來(lái),該報(bào)告向我們表明:DevOps團(tuán)隊(duì)需要從一開始就將安全性作為至關(guān)重要的優(yōu)先事項(xiàng),主動(dòng)引入容器安全的相關(guān)流程中,以大幅降小攻擊面,并提高云應(yīng)用的整體安全性。

原標(biāo)題:Container and Kubernetes Security: A 2020 Update ,作者: Stefan Thorpe

【51CTO譯稿,合作站點(diǎn)轉(zhuǎn)載請(qǐng)注明原文譯者和出處為51CTO.com】