黑客組織竊取新冠疫苗敏感信息 以加快本國疫苗開發(fā)的速度

諸如臭名昭著的Lazarus等黑客組織正在竊取新冠疫苗敏感信息,以加快本國疫苗開發(fā)的速度。

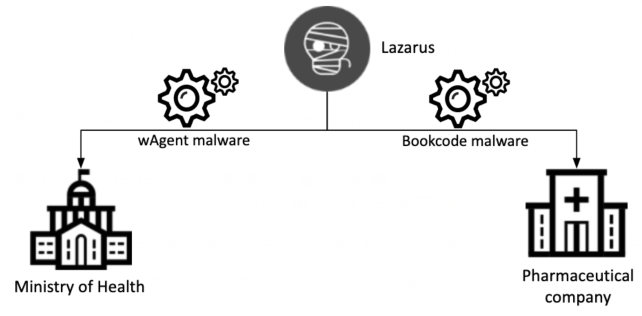

網(wǎng)絡(luò)安全公司卡巴斯基(Kaspersky)詳細(xì)描述了去年9月和10月發(fā)生在一家制藥公司和一個(gè)政府部門的兩起事件,這兩起事件使用了不同的工具和技術(shù),但在后利用過程中表現(xiàn)出了相似之處,這使得研究人員將這兩起攻擊與與朝鮮政府有關(guān)的黑客聯(lián)系起來。

這兩起事件表明Lazarus組織對(duì)與新冠有關(guān)的情報(bào)非常感興趣。盡管該組織以其金融活動(dòng)而聞名,但本次事件也提醒研究人員該組織的其他戰(zhàn)略用途。

卡巴斯基沒有透露具體的目標(biāo)對(duì)象,但具體攻擊時(shí)間分別是2020年9月25日和2020年10月27日。

值得注意的是,該制藥公司涉及開發(fā)新冠疫苗,Lazarus組織部署了“BookCodes”惡意軟件,該惡意軟件最近在韓國軟件公司W(wǎng)IZVERA的供應(yīng)鏈攻擊中用于安裝目標(biāo)系統(tǒng)上的遠(yuǎn)程管理工具(RAT)。

攻擊中使用的初始訪問向量仍然未知,但是據(jù)稱研究人員確定了一個(gè)惡意軟件加載器來加載加密的BookCode RAT,該RAT具有收集系統(tǒng)信息,接收遠(yuǎn)程命令并將執(zhí)行結(jié)果傳輸?shù)轿挥陧n國的命令和控制(C2)服務(wù)器。

在另一個(gè)針對(duì)衛(wèi)生部的攻擊中,黑客侵入了兩臺(tái)Windows服務(wù)器,安裝了一種名為“wAgent”的惡意軟件,然后用它從攻擊者控制的服務(wù)器上獲取其他惡意載荷。

不過研究人員表示他們無法定位攻擊中使用的啟動(dòng)模塊,但懷疑它在運(yùn)行帶有特定參數(shù)的惡意軟件時(shí)扮演了“微不足道的角色”,隨后wAgent將一個(gè)包含后門功能的Windows DLL直接加載到內(nèi)存中。通過這個(gè)內(nèi)存后門,惡意軟件操作人員執(zhí)行了大量的shell命令來收集受害者信息。

卡巴斯基表示,無論攻擊中使用了兩個(gè)惡意程序模塊,10月份使用的wAgent惡意軟件都具有與Lazarus組織先前用于加密貨幣業(yè)務(wù)攻擊的惡意軟件相同的感染流程,這是因?yàn)閻阂廛浖桨负驼{(diào)試消息存在重疊,以及使用安全支持提供程序作為持久性機(jī)制。

這是利用冠狀病毒大流行進(jìn)行的一系列攻擊中的最新進(jìn)展,朝鮮黑客的目標(biāo)是印度、法國、加拿大的制藥公司,以及總部位于英國的阿斯利康(AstraZeneca)。

隨著新冠疫情的加劇,黑客正在試圖以任何可用的方式來加速疫苗的開發(fā)。證據(jù)表明,諸如Lazarus組織之類的組織正在通過攻擊獲取與新冠疫苗相關(guān)的信息。

疫苗情報(bào)竊取過程

Lazarus最近發(fā)起的兩種攻擊之間的關(guān)系

這兩種攻擊都利用了不同的惡意軟件模塊,這些惡意軟件模塊并沒有太多重疊。

wAgent惡意軟件模塊

惡意軟件模塊具有復(fù)雜的感染方案:

wAgent惡意軟件模塊的感染方案

不幸的是,研究人員無法獲得此攻擊中使用的啟動(dòng)模塊。該模塊似乎起著微不足道的作用:使用特定參數(shù)執(zhí)行wAgent。研究人員收集的一個(gè)wAgent樣本具有偽造的元數(shù)據(jù),以使其看起來像合法的壓縮實(shí)用程序XZ Utils。該惡意軟件通過調(diào)用thumb導(dǎo)出函數(shù)參數(shù)直接從命令行shell在受害者設(shè)備上執(zhí)行:

- c:\windows\system32\rundll32.exe C:\Programdata\Oracle\javac.dat, Thumbs 8IZ-VU7-109-S2MY

16字節(jié)的字符串參數(shù)用作AES密鑰,用于解密嵌入式有效載荷–Windows DLL。當(dāng)嵌入式有效載荷加載到內(nèi)存中時(shí),它將使用給定的解密密鑰解密配置信息。該配置包含各種信息,包括C2服務(wù)器地址以及以后使用的文件路徑。盡管該配置指定了兩個(gè)C2服務(wù)器,但它包含了兩次相同的C2服務(wù)器。有趣的是,該配置有幾個(gè)URL路徑用“@”符號(hào)分隔。惡意軟件試圖隨機(jī)連接到每個(gè)URL路徑。

配置中的C2地址

當(dāng)惡意軟件第一次執(zhí)行時(shí),它會(huì)生成標(biāo)識(shí)符,使用隨機(jī)值的哈希值來區(qū)分每個(gè)受害者。它還生成一個(gè)16字節(jié)的隨機(jī)值,并反轉(zhuǎn)其順序。接下來,惡意軟件使用“@”作為分隔符將這個(gè)隨機(jī)的16字節(jié)值和哈希值連接起來。即:82UKx3vnjQ791PL2 @ 29312663988969后置參數(shù)名稱(如下所示)在運(yùn)行時(shí)解密,并在每個(gè)C2連接上隨機(jī)選擇。研究人員之前已經(jīng)看到并向研究人員的威脅情報(bào)報(bào)告客戶報(bào)告了一個(gè)非常類似的技術(shù),當(dāng)Lazarus組織使用不斷發(fā)展的下載惡意軟件攻擊加密貨幣業(yè)務(wù)時(shí),使用了一種非常相似的技術(shù)。值得注意的是,Tistory是一個(gè)韓國博客發(fā)布服務(wù),這意味著惡意軟件開發(fā)者熟悉韓國的互聯(lián)網(wǎng)環(huán)境。

該惡意軟件將生成的標(biāo)識(shí)符編碼為base64,并將其發(fā)布到C2。最后,代理從C2服務(wù)器獲取下一個(gè)有效載荷,并將其直接加載到內(nèi)存中。不幸的是,研究人員無法獲得它的副本,但是根據(jù)分析,所獲取的有效載荷是包含后門功能的Windows DLL。使用此內(nèi)存后門,惡意軟件操作員執(zhí)行了許多shell命令以收集受害者信息:

- cmd.exe /c ping -n 1 -a 192.[redacted]

- cmd.exe /c ping -n 1 -a 192.[redacted]

- cmd.exe /c dir \\192.[redacted]\c$

- cmd.exe /c query user

- cmd.exe /c net user [redacted] /domain

- cmd.exe /c whoami

wAgent后門的使用

使用wAgent后門,攻擊者安裝了具有持久性機(jī)制的附加wAgent有效載荷。提取此DLL之后,使用以下命令行參數(shù)執(zhí)行了名為SagePlug的導(dǎo)出:

- rundll32.exe c:\programdata\oracle\javac.io, SagePlug 4GO-R19-0TQ-HL2A c:\programdata\oracle\~TMP739.TMP

4GO-R19-0TQ-HL2A用作一個(gè)項(xiàng),文件路徑指示調(diào)試消息的保存位置。該wAgent安裝程序的工作方式與上述wAgent加載程序惡意軟件相似。它負(fù)責(zé)在命令行中使用16字節(jié)密鑰解密嵌入的有效載荷后,再進(jìn)行加載。在解密的有效載荷中,惡意軟件會(huì)生成文件路徑以繼續(xù)進(jìn)行感染:

- C:\Windows\system32\[random 2 characters]svc.drv

該文件偽裝成名為SageThumbs Shell Extension的合法工具,該工具直接在Windows資源管理器中顯示圖像文件。但是,它內(nèi)部包含一個(gè)附加的惡意例程。

創(chuàng)建此文件時(shí),安裝程序模塊將使用隨機(jī)數(shù)據(jù)填充該文件以增加其大小。惡意軟件還會(huì)將cmd.exe的創(chuàng)建時(shí)間復(fù)制到新文件中,以使其不那么容易被發(fā)現(xiàn)。

出于日志記錄和調(diào)試的目的,惡意軟件將信息存儲(chǔ)在作為第二個(gè)參數(shù)提供的文件中(在本例中是c:\programdata\oracle\~TMP739.TMP)。此日志文件包含有關(guān)感染過程的時(shí)間戳和信息,研究人員注意到惡意軟件操作人員正在使用Windows命令手動(dòng)檢查該文件。這些調(diào)試消息的結(jié)構(gòu)與先前用于攻擊涉及Lazarus組織的加密貨幣業(yè)務(wù)的惡意軟件相同。

之后,惡意軟件會(huì)解密其嵌入式配置。該配置數(shù)據(jù)具有與上述wAgent惡意軟件相似的結(jié)構(gòu)。它還包含具有相同格式的C2地址:

- hxxps://iski.silogica[.]net/events/serial.jsp@WFRForms.jsp@import.jsp@view.jsp@cookie.jsp

- hxxp://sistema.celllab[.]com.br/webrun/Navbar/auth.jsp@cache.jsp@legacy.jsp@chooseIcon.jsp@customZoom.jsp

- hxxp://www.bytecortex.com[.]br/eletronicos/digital.jsp@exit.jsp@helpform.jsp@masks.jsp@Functions.jsp

- hxxps://sac.najatelecom.com[.]br/sac/Dados/ntlm.jsp@loading.jsp@access.jsp@local.jsp@default.jsp

該惡意軟件會(huì)加密配置數(shù)據(jù),并將其存儲(chǔ)為帶有其文件名的預(yù)定義注冊表項(xiàng):

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\eventlog\Application\Emulate – [random 2 characters]svc

通過將創(chuàng)建的文件路徑注冊到現(xiàn)有注冊表值的末尾,它還利用了Custom Security Support Provider。多虧了此注冊表項(xiàng),該DLL將在下一次啟動(dòng)時(shí)由lsass.exe加載。

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa – Security Packages : kerberos msv1_0 schannel wdigest tspkg pku2u [random 2 characters]svc.drv

最后,啟動(dòng)程序模塊在遠(yuǎn)程進(jìn)程中啟動(dòng) [random 2 characters]svc.drv 文件。它搜索第一個(gè)svchost.exe進(jìn)程并執(zhí)行DLL注入。注入的 [random 2 characters]svc.drv 惡意軟件包含用于解密和加載其嵌入式有效載荷的惡意例程。最終的有效載荷是wAgent,它負(fù)責(zé)從C2(可能是功能齊全的后門)中獲取其他有效載荷,并將其加載到內(nèi)存中。

Bookcode惡意軟件模塊

被Lazarus組織的Bookcode惡意軟件盯上的制藥公司正在開發(fā)新冠疫苗,并被授權(quán)生產(chǎn)和銷售這些新冠疫苗。研究人員之前曾看到Lazarus使用Bookcode惡意軟件攻擊了韓國的一家軟件公司,可能是針對(duì)該公司的源代碼或供應(yīng)鏈。研究人員還目睹Lazarus組織過去曾進(jìn)行魚叉式網(wǎng)絡(luò)釣魚或戰(zhàn)略性網(wǎng)站攻擊,以傳播Bookcode惡意軟件。但是,研究人員無法確定此事件的確切初始感染媒介。整個(gè)感染過程與ESET關(guān)于該主題的最新報(bào)告中描述的過程非常相似。

Bookcode感染過程

盡管研究人員沒有發(fā)現(xiàn)負(fù)責(zé)部署加載程序及其加密的Bookcode有效載荷的惡意軟件,但研究人員能夠識(shí)別出加載程序樣本。該文件負(fù)責(zé)加載位于系統(tǒng)文件夾中的名為gmslogmgr.dat的加密有效載荷。解密有效載荷后,加載程序會(huì)找到帶有winmgmt,ProfSvc或Appinfo參數(shù)的服務(wù)主機(jī)進(jìn)程(svchost.exe),并將有效載荷注入其中。不幸的是,研究人員無法獲取加密的有效載荷文件,但是研究人員能夠在受害設(shè)備上重建惡意軟件操作,并將其識(shí)別為研究人員向威脅情報(bào)報(bào)告客戶報(bào)告的Bookcode惡意軟件。

在執(zhí)行時(shí),Bookcode惡意軟件會(huì)讀取一個(gè)配置文件。雖然以前的Bookcode示例使用文件perf91nc.inf作為配置文件,但此版本從名為C_28705.NLS的文件讀取其配置。該Bookcode示例具有與韓國互聯(lián)網(wǎng)安全局(KISA)最近發(fā)布的綜合報(bào)告中所述的惡意軟件幾乎相同的功能。如該報(bào)告第57頁所述,一旦惡意軟件啟動(dòng),它將向受害者的基礎(chǔ)結(jié)構(gòu)發(fā)送有關(guān)受害者的信息。與C2服務(wù)器通信后,該惡意軟件提供了標(biāo)準(zhǔn)的后門功能。

開發(fā)后(Post-exploitation)階段

Lazarus組織使用Bookcode模塊的活動(dòng)具有自己獨(dú)特的TTP,并且在此攻擊示例中使用了相同的操作手法。

1.從注冊表sam轉(zhuǎn)儲(chǔ)中提取受感染的主機(jī)信息,包括密碼哈希值。

2.使用Windows命令來檢查網(wǎng)絡(luò)連接。

3.使用WakeMeOnLan工具掃描同一網(wǎng)絡(luò)中的主機(jī)。

在2020年9月25日安裝Bookcode之后,惡意軟件操作員開始從受害者那里收集系統(tǒng)和網(wǎng)絡(luò)信息。該惡意軟件運(yùn)營商還收集了一個(gè)包含密碼哈希值的注冊表sam轉(zhuǎn)儲(chǔ):

- exe /c “reg.exe save hklm\sam %temp%\~reg_sam.save > “%temp%\BD54EA8118AF46.TMP~” 2>&1″

- exe /c “reg.exe save hklm\system %temp%\~reg_system.save > “%temp%\405A758FA9C3DD.TMP~” 2>&1″

在橫向移動(dòng)階段,惡意軟件操作員使用了眾所周知的方法。獲取帳戶信息后,他們使用“net”命令連接到另一臺(tái)主機(jī),并使用“wmic”命令執(zhí)行了復(fù)制的有效載荷。

- exe /c “netstat -aon | find “ESTA” > %temp%\~431F.tmp

- exe /c “net use \\172.[redacted] “[redacted]” /u:[redacted] > %temp%\~D94.tmp” 2>&1″

- wmic /node:172.[redacted] /user:[redacted] /password:”[redacted]” process call create “%temp%\engtask.exe” > %temp%\~9DC9.tmp” 2>&1″

此外,Lazarus使用ADfind以便從Active Directory收集其他信息。攻擊者使用此實(shí)用程序提取了受害者的用戶和計(jì)算機(jī)列表。

Bookcode基礎(chǔ)結(jié)構(gòu)

與受害者密切合作以幫助糾正此攻擊的結(jié)果是,研究人員發(fā)現(xiàn)了另一個(gè)配置文件。它包含四臺(tái)C2服務(wù)器,所有這些服務(wù)器都是位于韓國的被攻擊過的Web服務(wù)器。

- hxxps://www.kne.co[.]kr/upload/Customer/BBS.asp

- hxxp://www.k-kiosk[.]com/bbs/notice_write.asp

- hxxps://www.gongim[.]com/board/ajax_Write.asp

- hxxp://www.cometnet[.]biz/framework/common/common.asp

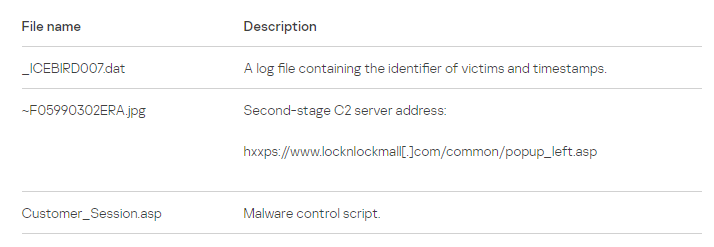

其中一個(gè)C2服務(wù)器啟用了目錄列表功能,因此研究人員能夠了解攻擊者如何管理C2服務(wù)器:

受到攻擊的網(wǎng)站上列出的攻擊者文件

研究人員從受感染的服務(wù)器(一個(gè)“第一階段” C2服務(wù)器)中發(fā)現(xiàn)了幾個(gè)日志文件和一個(gè)腳本。它從后門接收連接,但僅充當(dāng)操作員實(shí)際存儲(chǔ)訂單的“第二階段”服務(wù)器的代理。

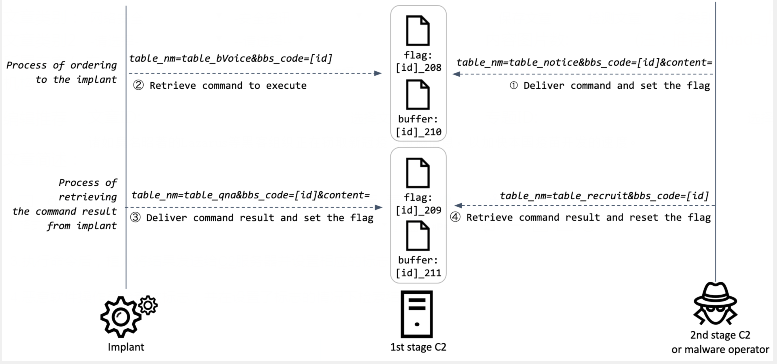

Customer_Session.asp是第一階段C2腳本,負(fù)責(zé)從第二階段C2服務(wù)器傳遞命令并從植入中執(zhí)行命令。為了向每個(gè)受害者傳遞適當(dāng)?shù)拿睿瑢碜灾踩氤绦虻腷bs_code參數(shù)用作標(biāo)識(shí)符。該腳本使用此標(biāo)識(shí)符將命令分配給正確的受害者,這是為特定受害者發(fā)送命令的過程的工作方式:

1.該惡意軟件操作員設(shè)置特定植入的對(duì)應(yīng)標(biāo)志([id]_208),并將命令保存到變量([id]_210)。

2.植入檢查相應(yīng)的標(biāo)志([id]_208),如果設(shè)置了變量([id]_210),則從變量([id]_210)檢索命令。

3.執(zhí)行命令后,植入將結(jié)果發(fā)送給C2服務(wù)器并設(shè)置相應(yīng)的標(biāo)志。

4.惡意軟件操作員檢查該標(biāo)志,并在設(shè)置了標(biāo)志的情況下檢索結(jié)果。

C2腳本的邏輯

除了植入程序控制功能外,C2腳本還具有其他功能,例如更新下一階段的C2服務(wù)器地址,將植入程序的標(biāo)識(shí)符發(fā)送到下一階段服務(wù)器或刪除日志文件。

綜合來看,目前可以確定該攻擊背后的組織是組織Lazarus。

本文翻譯自:https://securelist.com/lazarus-covets-covid-19-related-intelligence/99906/如若轉(zhuǎn)載,請注明原文地址。