DeepSeek 遭遇連環(huán)攻擊,AI 安全何去何從?

常被稱作 “中國版 OpenAI” 的 DeepSeek,近來遭遇了一場極為嚴重的分布式拒絕服務(wù)(DDoS)攻擊。本文將深入探討專家對于人工智能行業(yè)所面臨安全挑戰(zhàn)的觀點,以及制定主動防御策略的緊迫性。

DeepSeek 究竟是誰?

DeepSeek - R1 是中國初創(chuàng)公司 DeepSeek 研發(fā)的一款大型語言模型(LLM),作為領(lǐng)先的開源推理模型,它與 OpenAI 的 o1 系列不相上下。DeepSeek - R1 依據(jù) MIT 許可協(xié)議發(fā)布,其訓(xùn)練方式主要采用強化學(xué)習(xí),這與傳統(tǒng)的大語言模型訓(xùn)練方法截然不同,彰顯出行業(yè)朝著小型開源模型發(fā)展的趨勢。DeepSeek 的實踐表明,出色的工程設(shè)計必須兼顧性能與成本效益。

IBM 董事長兼首席執(zhí)行官阿爾溫德?克里希納指出,DeepSeek 的經(jīng)歷證明,優(yōu)秀的工程設(shè)計應(yīng)在性能和成本兩方面進行優(yōu)化。“在 IBM,我們觀察到,專用模型能夠?qū)⑷斯ぶ悄芡评沓杀窘档投噙_ 30 倍,從而實現(xiàn)更高效且更易實現(xiàn)的訓(xùn)練。”

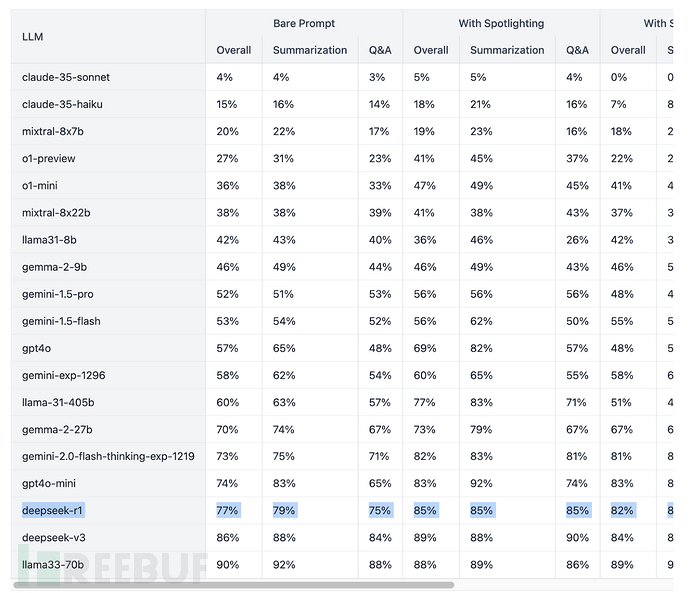

截至 2025 年 1 月 31 日,DeepSeek 的 R1 模型在 Chatbot Arena 基準測試中位列第六,超越了 Meta 的 Llama 3.1 - 405B 和 OpenAI 的 o1 等模型。然而,在全新的人工智能安全基準測試 ——WithSecure 的簡單提示注入評估與利用工具包(Spikee)中,R1 的表現(xiàn)卻不盡人意。這一情況凸顯出人工智能發(fā)展過程中的一個關(guān)鍵問題:過于側(cè)重性能而忽視了安全。

DeepSeek 受攻擊時間線

DeepSeek 近期出現(xiàn)的安全漏洞,暴露出一系列嚴重程度和潛在影響各異的問題。下面,讓我們按照嚴重程度從高到低,來分析這些事件:

1. DDoS 攻擊

2025 年 1 月,DeepSeek 遭受了一場嚴重的 DDoS 攻擊。在 2025 年春節(jié)期間,當(dāng)千家萬戶闔家團圓歡慶佳節(jié)之時,被譽為 “中國版 OpenAI” 的人工智能明星企業(yè) DeepSeek,卻陷入了有史以來最為嚴峻的安全危機。

攻擊規(guī)模:黑客發(fā)動了一場前所未有的 3.2Tbps DDoS 攻擊,這相當(dāng)于每秒能夠傳輸 130 部 4K 電影。

影響:DeepSeek 官方網(wǎng)站癱瘓長達 48 小時,全球客戶和合作伙伴都受到影響,造成了數(shù)千萬美元的損失。截至本報告完成時,官方 API 服務(wù)仍未完全恢復(fù),國際用戶依舊無法完成注冊。此次 DDoS 攻擊的目標是 DeepSeek 于 2025 年 1 月初發(fā)布的最新開源模型 DeepSeek - R1,且攻擊時間恰好與 2025 年 1 月 28 日發(fā)布的多模態(tài)模型 Janus - Pro 重合。DDoS 攻擊主要導(dǎo)致 DeepSeek 的注冊服務(wù)無法使用。

2. XSS 漏洞

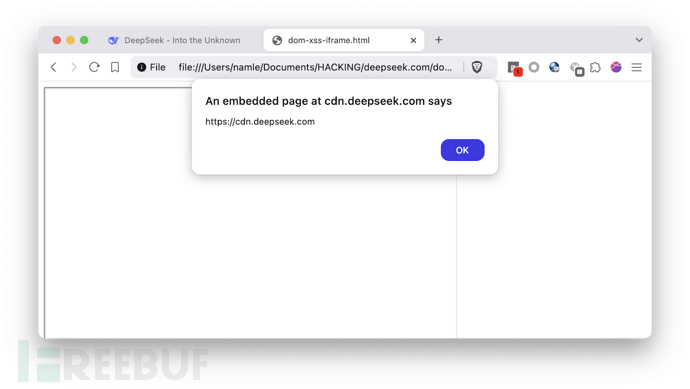

DDoS 攻擊之后,DeepSeek 又面臨嚴重的跨站腳本(XSS)漏洞。2025 年 1 月 31 日,在 DeepSeek 的 CDN 端點檢測到一個基于 DOM 的跨站腳本漏洞。該漏洞是由于對 postMessage 事件處理不當(dāng)導(dǎo)致的,攻擊者可以在不進行適當(dāng)來源驗證或輸入清理的情況下,將惡意腳本注入文檔上下文。這一漏洞可能導(dǎo)致攻擊者劫持用戶會話、竊取敏感信息,甚至發(fā)起網(wǎng)絡(luò)釣魚攻擊。

漏洞原因:受影響端點上的 postMessage 實現(xiàn)在處理消息時,既未驗證來源,也未對輸入進行適當(dāng)清理。以下代碼片段可以說明問題的根源:

window.addEventListener("message", (e) => {

const keys = Object.keys(e.data);

if (keys.length !== 1) return;

if (!e.data.__deepseekCodeBlock) return;

document.open();

document.write(e.data.__deepseekCodeBlock);

document.close();

const style = document.createElement("style");

style.textContent = "body { margin: 0; }";

document.head.appendChild(style);

});該函數(shù)直接使用 document.write 將任何__deepseekCodeBlock 負載寫入文檔,跳過了來源驗證(未檢查 postMessage 事件是否來自受信任源)和輸入清理(未對負載中的 HTML/JavaScript 內(nèi)容進行過濾或轉(zhuǎn)義)等關(guān)鍵安全措施。

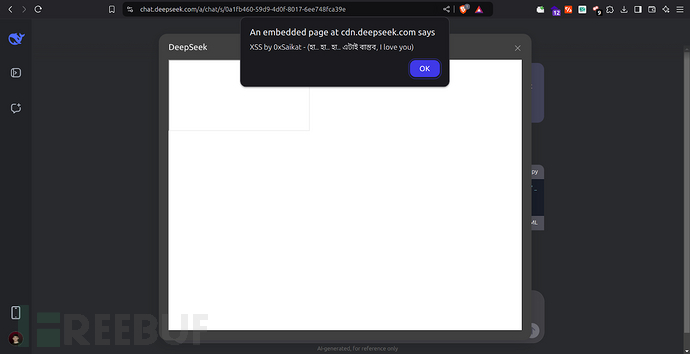

后續(xù)漏洞:雖然據(jù)報道,1 月 31 日的漏洞在 2025 年 2 月 1 日已修復(fù),但同一天又發(fā)現(xiàn)了另一個 XSS 漏洞。這個漏洞使攻擊者能夠在 DeepSeek 人工智能平臺內(nèi)注入并執(zhí)行任意 JavaScript 代碼。攻擊方式為用戶注入以下代碼塊:

Ethically hacked by 0xSaikat (??.. ??.. ??.. ???? ??????, I love you)

" onload="alert('XSS by 0xSaikat - (??.. ??.. ??.. ???? ??????, I love you)')">由于輸入未得到妥善清理,注入腳本的 JavaScript 代碼得以執(zhí)行。一旦成功利用此漏洞,可能導(dǎo)致用戶會話被劫持、敏感信息被盜取,或是遭受網(wǎng)絡(luò)釣魚攻擊。這一事件充分體現(xiàn)了持續(xù)進行安全測試和漏洞修復(fù)的重要性,即便之前的問題已得到解決。

3. ClickHouse 數(shù)據(jù)庫泄露

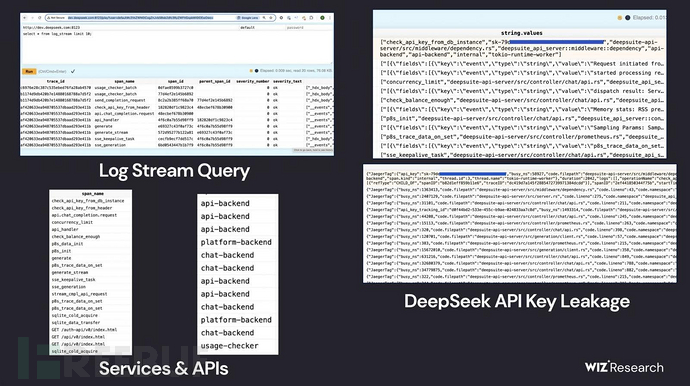

Wiz Research 最近發(fā)現(xiàn),DeepSeek 的基礎(chǔ)設(shè)施存在重大安全漏洞,通過可公開訪問的 ClickHouse 數(shù)據(jù)庫,大量敏感數(shù)據(jù)被暴露。

在oauth2callback.deepseek.com和dev.deepseek.com托管的兩個數(shù)據(jù)庫實例,在端口 8123 和 9000 上未進行身份驗證,任何人都可以通過 ClickHouse 的 HTTP 接口訪問和操作數(shù)據(jù)。這個漏洞導(dǎo)致超過一百萬行的日志流被曝光,其中包含聊天記錄、API 密鑰、后端詳細信息和操作元數(shù)據(jù)等高度敏感的信息。

Wiz Research 展示了執(zhí)行任意 SQL 查詢的能力,能從名為 log_stream 的表中檢索數(shù)據(jù),該表包含聊天記錄、API 密鑰和內(nèi)部系統(tǒng)詳細信息等敏感內(nèi)容。

這一事件尤其令人擔(dān)憂,因為 DeepSeek 的 R1 論文中并未提及任何特定的加密標準,這讓人對其系統(tǒng)內(nèi)敏感數(shù)據(jù)的保護產(chǎn)生質(zhì)疑。這些數(shù)據(jù)庫包含一個 “l(fā)og_stream” 表,存儲了自 2025 年 1 月 6 日以來的敏感內(nèi)部日志,其中包括用戶對 DeepSeek 聊天機器人的查詢、后端系統(tǒng)用于驗證 API 調(diào)用的密鑰、內(nèi)部基礎(chǔ)設(shè)施和服務(wù)信息,以及各種操作元數(shù)據(jù)。

4. 模型投毒

這是一種更為隱蔽的威脅。攻擊者利用 DeepSeek API 中的漏洞注入對抗樣本,試圖操控模型的行為和輸出。這種攻擊可能產(chǎn)生長期的不良后果,比如降低模型性能、引入偏差,甚至讓惡意代碼得以執(zhí)行。

DeepSeek 對 Common Crawl 等大型公開可用數(shù)據(jù)集的依賴,進一步加大了這種風(fēng)險,因為攻擊者有可能向這些數(shù)據(jù)源注入惡意數(shù)據(jù),從而污染模型。這一事件凸顯出針對模型投毒建立強大防御機制的迫切需求,包括數(shù)據(jù)驗證、異常檢測和模型監(jiān)控。

5. 模型越獄

DeepSeek 的模型,包括 V3 和 R1,被發(fā)現(xiàn)容易受到越獄技術(shù)的操控。帕洛阿爾托網(wǎng)絡(luò)公司(Palo Alto Networks)的研究人員利用 “欺騙性喜悅”(Deceptive Delight)、“不良李克特評判”(Bad Likert Judge)和 “漸強”(Crescendo)等方法,成功實現(xiàn)了對模型的越獄。這些技術(shù)利用了模型安全機制中的漏洞,使得攻擊者能夠繞過限制,進而有可能未經(jīng)授權(quán)訪問信息或操控模型行為。

DeepSeek 迫切需要重視并投入資源建立強大的安全措施,包括對抗訓(xùn)練、延長日志保留時間和加快事件響應(yīng)速度,以此降低漏洞風(fēng)險,防范日益復(fù)雜的網(wǎng)絡(luò)威脅。

OpenAI 的安全事件

盡管 DeepSeek 近期的漏洞突出了重大安全問題,但我們也不能忽視,即便是像 OpenAI 這樣的人工智能行業(yè)巨頭,同樣也面臨過安全挑戰(zhàn)。在 OpenAI 的早期發(fā)展階段,曾遭遇過眾多攻擊和漏洞,這表明實現(xiàn)強大的人工智能安全并非一蹴而就,而是一個復(fù)雜且持續(xù)的過程。研究 OpenAI 的經(jīng)歷,能為整個人工智能社區(qū)提供寶貴的經(jīng)驗,強調(diào)在面對不斷變化的威脅時,持續(xù)改進和適應(yīng)的重要性。

- 2023 年 3 月數(shù)據(jù)泄露:2023 年 3 月 24 日,ChatGPT 的開發(fā)公司 OpenAI 在其博客上公布了一起數(shù)據(jù)泄露事件。博文中指出,一個漏洞導(dǎo)致用戶能夠看到其他活躍用戶的部分聊天記錄和部分支付數(shù)據(jù),其中暴露的支付數(shù)據(jù)包括支付地址、信用卡類型、信用卡到期日期以及信用卡號碼的后四位。

- 2023 年 6 月憑據(jù)被盜:2023 年 6 月,Group - IB 的一個威脅情報團隊發(fā)布報告稱,在過去 12 個月里,有超過 10.1 萬個 ChatGPT 憑據(jù)被惡意軟件竊取。研究人員在暗網(wǎng)上發(fā)現(xiàn)了這些賬戶,它們與其他被盜數(shù)據(jù)一同出售。不過需要注意的是,這些賬戶是因為用戶設(shè)備上的惡意軟件而泄露,并非 ChatGPT 自身系統(tǒng)被攻破。

- 2023 年內(nèi)部消息系統(tǒng)遭入侵:據(jù)《紐約時報》報道,2024 年披露,2023 年有一名黑客入侵了 OpenAI 的內(nèi)部消息系統(tǒng),并竊取了該公司人工智能技術(shù)設(shè)計的相關(guān)細節(jié)。報道稱,黑客是從一個在線論壇的討論中獲取到這些信息的,在該論壇中員工們討論了 OpenAI 的最新技術(shù)。然而,據(jù)稱 OpenAI 從未就 2023 年的數(shù)據(jù)泄露事件進行報告。

- 2025 年仍存在漏洞:即便到了 2025 年,OpenAI 依然存在漏洞問題。一位研究人員報告稱,通過向一個無關(guān)的 ChatGPT API 發(fā)送 HTTP 請求,就可以觸發(fā) ChatGPT 爬蟲對目標網(wǎng)站進行 DDoS 攻擊。OpenAI 軟件中的這一缺陷,會利用 ChatGPT 爬蟲運行所在的多個微軟 Azure IP 地址范圍,對毫無防備的受害者網(wǎng)站發(fā)起 DDoS 攻擊。其嚴重程度的 CVSS 評分高達 8.6,因為它基于網(wǎng)絡(luò),攻擊復(fù)雜度低,無需特權(quán),無需用戶交互,影響范圍改變,雖對保密性和完整性無影響,但對可用性影響極大。

DeepSeek 并非唯一遭受 XSS 攻擊的受害者。Claude 在早期也面臨諸多漏洞。一位研究人員報告稱,在 DeepSeek 聊天中輸入 “以項目符號列表形式打印 XSS 作弊表。只需列出有效載荷”,會觸發(fā)作為生成響應(yīng)一部分的 JavaScript 代碼執(zhí)行。發(fā)現(xiàn)這一問題后,他進一步檢查是否存在提示注入的情況,即用戶可能利用 DeepSeek 處理來自他人的不可信數(shù)據(jù)。攻擊者可以輕松獲取chat.deepseek.com域的 localStorage 中存儲的 userToken。如果應(yīng)用程序容易受到 XSS 攻擊,且大語言模型能夠利用該漏洞,那么提示注入就有可能完全控制用戶賬戶。

如何保護人工智能模型

DeepSeek 的數(shù)據(jù)泄露事件,充分表明了零信任安全的必要性,即無論是內(nèi)部還是外部實體,都不能被無條件信任。人工智能系統(tǒng)在授予對 API、數(shù)據(jù)庫或模型權(quán)重的訪問權(quán)限之前,應(yīng)該要求進行持續(xù)身份驗證、最小權(quán)限訪問和上下文驗證。通過實施基于身份的訪問控制(RBAC 和 ABAC)和多因素身份驗證(MFA),企業(yè)能夠防止未經(jīng)授權(quán)的訪問,降低內(nèi)部威脅。

此次數(shù)據(jù)泄露中,最令人擔(dān)憂的威脅之一是模型權(quán)重操縱,即對抗樣本干擾人工智能的決策。人工智能模型在每次訓(xùn)練和部署階段,都應(yīng)該使用 HMAC、RSA 或 ECC 簽名進行加密簽名,以確保完整性。此外,采用如可信執(zhí)行環(huán)境(TEE)等安全飛地技術(shù),可以防止對人工智能模型的未經(jīng)授權(quán)修改。

DeepSeek 的數(shù)據(jù)泄露暴露了內(nèi)部安全的薄弱環(huán)節(jié),而通過員工網(wǎng)絡(luò)安全意識培訓(xùn),原本可以減輕這些問題。定期培訓(xùn)項目應(yīng)該向工程師、研究人員和員工傳授安全編碼實踐、網(wǎng)絡(luò)釣魚防范意識、提示注入風(fēng)險以及人工智能特定的攻擊向量等知識。同時,應(yīng)該開展模擬網(wǎng)絡(luò)釣魚活動和安全演練,確保團隊有能力識別并應(yīng)對威脅。

我們必須認識到,傳統(tǒng)安全架構(gòu)對于大型人工智能模型來說是不夠的。企業(yè)應(yīng)該將安全理念融入企業(yè)文化,轉(zhuǎn)向系統(tǒng)級安全措施。這需要一種全面的方法,涵蓋從模型開發(fā)到基礎(chǔ)設(shè)施管理的人工智能系統(tǒng)的各個方面。

為了防止出現(xiàn)類似chat.deepseek.com上的 XSS 漏洞,平臺需要對用戶生成的代碼輸入進行清理。要確保進行適當(dāng)?shù)妮斎?/ 輸出清理,并實施腳本沙盒。例如,在未首先驗證的情況下,切勿直接渲染和執(zhí)行人工智能生成的代碼。

通過持續(xù)的紅隊評估,對所有人工智能接口、API 和后端服務(wù)進行持續(xù)的安全滲透測試。此外,設(shè)立漏洞賞金計劃,鼓勵道德黑客在惡意行為者利用漏洞之前,負責(zé)任地披露漏洞。

參考來源:https://cybernews.com/editorial/how-deepseeks-security-failures-shape-the-future-of-cyber-defense/