AISURU 僵尸網(wǎng)絡(luò):從破紀(jì)錄 DDoS 攻擊到住宅代理帝國的演變

僵尸網(wǎng)絡(luò)的崛起與擴(kuò)張

AISURU僵尸網(wǎng)絡(luò)最初由XLab在2024年披露,現(xiàn)已迅速成為DDoS領(lǐng)域最危險(xiǎn)的威脅之一。僅2025年,該網(wǎng)絡(luò)就與多起破紀(jì)錄攻擊事件相關(guān)聯(lián),包括被Cloudflare成功緩解的驚人11.5Tbps攻擊。這個(gè)最初專注于DDoS的僵尸網(wǎng)絡(luò)現(xiàn)已演變?yōu)槎喙δ芊缸锘A(chǔ)設(shè)施,業(yè)務(wù)范圍擴(kuò)展至住宅代理服務(wù)。

XLab研究人員指出:"2025年以來,全球DDoS攻擊的峰值帶寬屢破歷史紀(jì)錄,從年初的3.12Tbps攀升至最近的11.5Tbps。在多起高影響或破紀(jì)錄的攻擊事件中,我們都發(fā)現(xiàn)名為AISURU的僵尸網(wǎng)絡(luò)在幕后運(yùn)作。"

核心團(tuán)隊(duì)與入侵手段

AISURU背后的組織由代號(hào)為Snow、Tom和Forky的三名運(yùn)營者組成,他們通過利用消費(fèi)級(jí)網(wǎng)絡(luò)設(shè)備漏洞聲名狼藉。2025年4月,Tom入侵了Totolink路由器固件更新服務(wù)器,劫持更新請求分發(fā)惡意軟件。XLab強(qiáng)調(diào):"此次入侵使AISURU規(guī)模迅速擴(kuò)大,短時(shí)間內(nèi)就控制了超過10萬臺(tái)設(shè)備。"

截至2025年年中,該僵尸網(wǎng)絡(luò)已增長至近30萬個(gè)活躍節(jié)點(diǎn),其中多為分布在中國、美國、德國、英國的家庭路由器。

受害者地理分布

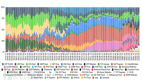

受害者地理分布

受害者地理分布 | 圖片來源:XLab

技術(shù)特征與對(duì)抗手段

AISURU運(yùn)營團(tuán)隊(duì)以張揚(yáng)作風(fēng)聞名,報(bào)告描述他們"行事高調(diào),常以'娛樂'為由對(duì)ISP發(fā)動(dòng)極具破壞性的攻擊"。該組織還與Rapperbot等競爭僵尸網(wǎng)絡(luò)爆發(fā)沖突,爭奪脆弱設(shè)備的控制權(quán)。AISURU樣本中甚至包含嘲諷競爭對(duì)手的加密信息:"tHiS mOnTh At qiAnXin shitlab a NeW aisurU vErSiOn hIt oUr bOtMoN sYsTeM dOiNg tHe CHAaCha sLiDe"。

該僵尸網(wǎng)絡(luò)持續(xù)更新惡意軟件,采用先進(jìn)加密、混淆和規(guī)避技術(shù),最新版本具備:

- 改進(jìn)的RC4算法用于通信加密

- 反虛擬機(jī)與反調(diào)試檢測(可識(shí)別Wireshark、VMware、VirtualBox等)

- 進(jìn)程名稱欺騙(偽裝成telnetd、dhclient等良性Linux守護(hù)進(jìn)程)

- 內(nèi)存殺手規(guī)避技術(shù)以延長運(yùn)行時(shí)間

這些措施使AISURU更難分析與清除,確保其在龐大設(shè)備池中的持久性。

商業(yè)模式轉(zhuǎn)型

雖然AISURU早期因大規(guī)模DDoS攻擊(包括2025年9月的11.5Tbps事件)聞名,但現(xiàn)已進(jìn)軍代理服務(wù)領(lǐng)域。XLab指出:"顯然,AISURU不再滿足于單一的DDoS商業(yè)模式,正利用其龐大節(jié)點(diǎn)池拓展代理服務(wù)實(shí)現(xiàn)變現(xiàn)。"

通過控制具有高帶寬的受感染路由器,AISURU運(yùn)營者開始提供住宅代理服務(wù)——這項(xiàng)利潤豐厚的業(yè)務(wù)在匿名訪問和繞過地理限制方面需求旺盛。AISURU的規(guī)模和適應(yīng)性展示了DDoS僵尸網(wǎng)絡(luò)與代理服務(wù)日益融合的趨勢。攻擊者不僅可租用AISURU發(fā)動(dòng)破壞性流量攻擊,還能利用其基礎(chǔ)設(shè)施進(jìn)行更隱蔽的操作,包括欺詐、憑據(jù)填充和網(wǎng)絡(luò)間諜活動(dòng)。