綠盟科技NGTP解決方案有效防御勒索病毒

勒索病毒

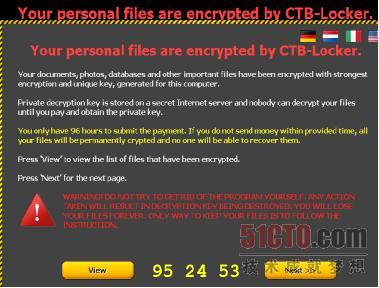

勒索病毒曾經出現引起過安全圈的關注。“CTB-Lock”勒索病毒是其中的代表之一,也是目標性極強的比特幣敲詐者病毒。其傳播途徑主要是通過郵件進行擴散,中毒后會加密磁盤里的數據,并發送勒索信息,若不支付勒索費用,文件將會在95小時內被全部刪除。

綠盟緊急響應團隊曾經收到了不少客戶的咨詢,發現自身的內部網絡中收到了該類型的病毒,并提供了惡意樣本。

1. 病毒樣本的原理

1) 傳播方式

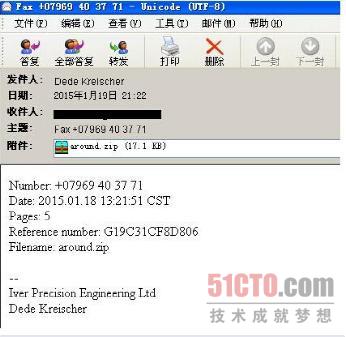

CTB-Locker敲詐者病毒的隱秘性非常高,主要是通過郵件的方式進行傳播,郵件的文件格式類似如下:

2) 感染方式

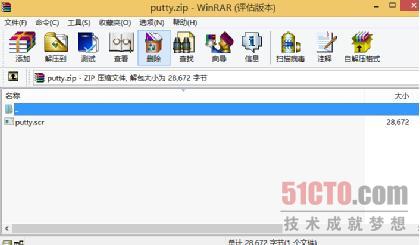

該病毒附件是一個zip的壓縮包,里面的帶有一個.scr的文件。如下圖:

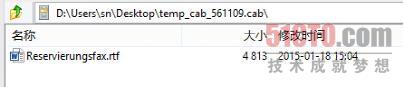

在點擊之后會在打開該文件之后是一個Downloader,病毒會先判斷本機能否連接Windows Update站點,如果可以上網,則會自動向幾個特殊的域名進行下載操作,并在根目錄下生成一個.cab的文件,并自動執行,同時打開.cab中的rtf文件。如下圖:

這時,用戶以為自己僅打開了一個普通的文件,其實自身已經感染了病毒。病毒會對磁盤進行搜索,并判斷用戶的文件格式是否符合感染目標,目前統計約114種文件作為病毒感染目標,然后對其進行加密,并在桌面上顯示上面提到的敲詐的信息。

2. 利用NGTP方案來進行檢測和防御

2.1防病毒軟件對此病毒查殺情況

截止到2015-1-23,僅僅有1/3的防病毒軟件能夠進行查殺,大部分防病毒軟件不能進行查殺。

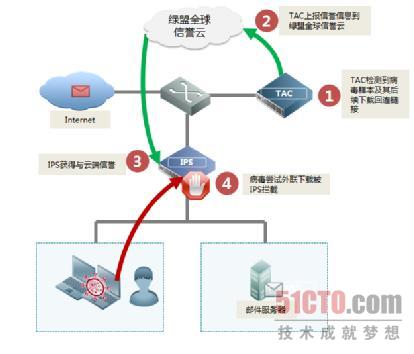

2.2 NGTP 解決方案場景一(TAC+IPS+信譽系統)

NGTP團隊在獲得這個樣本后進行分析,TAC已經能夠檢測并告警這個病毒樣本。

另外,通過TAC虛擬執行進行行為分析,檢測出病毒后續的下載動作,并把這些動態的下載URL,形成信譽系統,通過本地ESPC信譽交換,IPS獲得這些惡意的URL信譽后,在后續的防護進行阻斷。

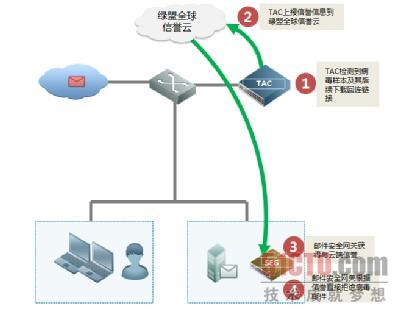

2.3 NGTP場景二(TAC+SEG)

在這一場景下,我們用郵件安全網關SEG和TAC的組合進行檢測和防御。首先,TAC把文件檢測后的結果發回給SEG,SEG會丟棄這封含有病毒的郵件,而不再向郵件服務器進行轉發,實現了NGTP的防護目的。