2021年第二季度網(wǎng)絡(luò)攻擊回顧

更有有針對(duì)性的攻擊

與Cycldek有關(guān)的攻擊

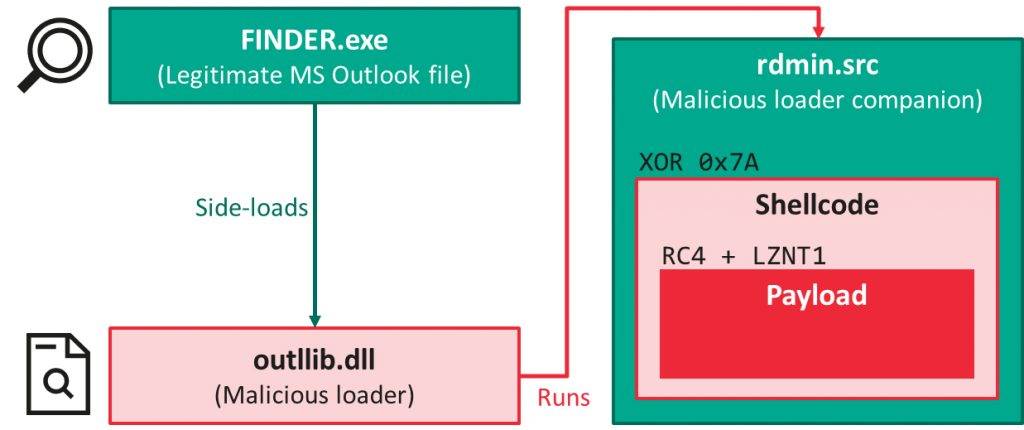

卡巴斯基實(shí)驗(yàn)室的研究人員4月份發(fā)現(xiàn)了一個(gè)名為“FoundCore”的文件,該惡意軟件樣本是在針對(duì)位于越南的知名組織的攻擊中發(fā)現(xiàn)的,經(jīng)過(guò)分析,它的攻擊功能相較于“DLL側(cè)加載三步法”有了很大的改進(jìn),所謂的“DLL側(cè)加載三步法”就是合法的可執(zhí)行文件、由它側(cè)加載的惡意 DLL 和編碼的有效載荷,通常在自解壓文件中自行執(zhí)行刪除程序。

在這個(gè)示例中,shellcode被嚴(yán)重混淆了。研究人員發(fā)現(xiàn)這個(gè)文件的加載程序非常有趣,所以研究人員決定將研究人員的目標(biāo)惡意軟件逆向工程課程的一個(gè)軌道基于它。

最終的有效載荷是一個(gè)遠(yuǎn)程管理工具,它可以讓操作員實(shí)現(xiàn)對(duì)受害計(jì)算機(jī)的完全控制。與服務(wù)器的通信可以通過(guò)使用 RC4 加密的原始 TCP 套接字或通過(guò) HTTPS 進(jìn)行。

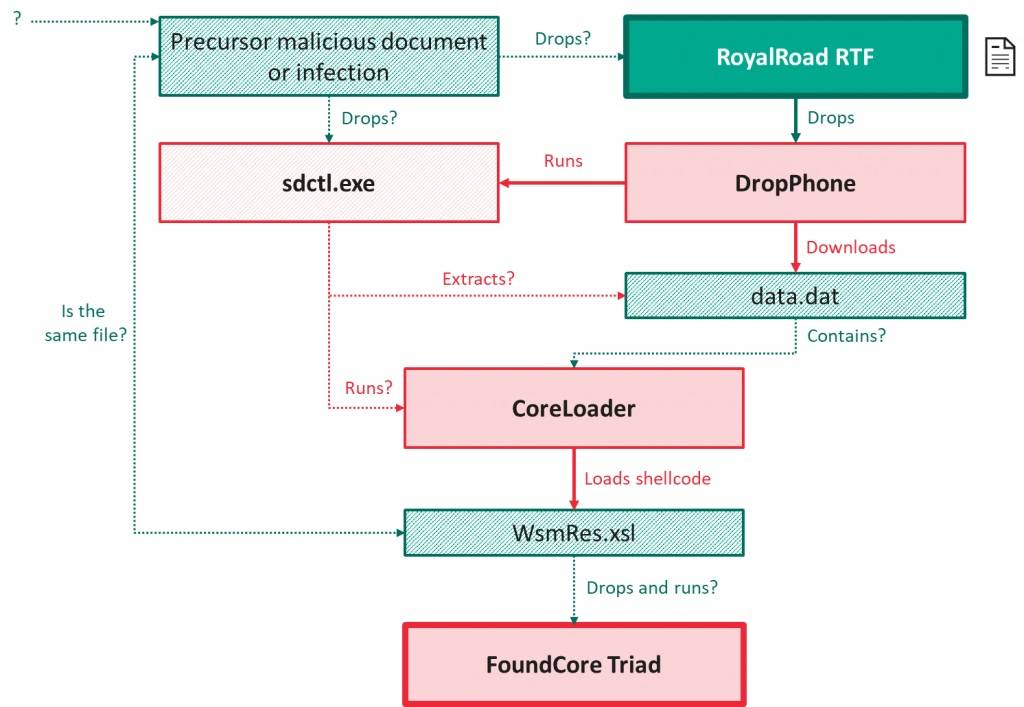

在研究人員發(fā)現(xiàn)的絕大多數(shù)攻擊示例中,F(xiàn)oundCore 執(zhí)行之前都會(huì)打開從 static.phongay[.]com 下載的惡意 RTF 文件,所有這些文件都是使用 RoyalRoad 生成的,并試圖利用 CVE-2018-0802。所有這些文件都是空白的,這表明存在著前置文件(可能是通過(guò)魚叉式網(wǎng)絡(luò)釣魚或以前的感染方式傳播的),它們觸發(fā)了RTF文件的下載。成功的漏洞利用導(dǎo)致攻擊者進(jìn)一步部署名為DropPhone和CoreLoader的惡意軟件。

研究人員的追蹤分析數(shù)據(jù)顯示,,已有數(shù)十個(gè)組織受到影響,這些組織屬于政府或軍事部門,或其他與衛(wèi)生、外交、教育或政治垂直領(lǐng)域有關(guān)的組織。80%的目標(biāo)在越南,其余地分布在中亞和泰國(guó)。

在野外使用的Windows的桌面管理器漏洞

在分析CVE-2021-1732漏洞時(shí),研究人員發(fā)現(xiàn)了另一個(gè)零日漏洞。該漏洞首先由DBAPPSecurity Threat Intelligence Center發(fā)現(xiàn),并被BITTER APT組織使用。研究人員在2月份向微軟報(bào)告了這個(gè)新的漏洞,在確認(rèn)它確實(shí)是一個(gè)零日漏洞后,微軟發(fā)布了一個(gè)針對(duì)新的零日漏洞的補(bǔ)丁(CVE-2021-28310),作為其4月份安全更新的一部分。

CVE-2021-28310是桌面窗口管理器(dwm.exe)中的dwmcore.dll中的一個(gè)越界 (OOB) 寫入漏洞。由于缺乏邊界檢查,攻擊者能夠創(chuàng)建一種情況,允許他們使用DirectComposition API以受控偏移量寫入受控?cái)?shù)據(jù)。DirectComposition是一個(gè)Windows組件,在Windows 8中引入,以支持轉(zhuǎn)換、效果和動(dòng)畫的位圖合成,并支持不同來(lái)源(GDI、DirectX 等)的位圖。

該漏洞最初是由卡巴斯基的漏洞預(yù)防技術(shù)和相關(guān)檢測(cè)記錄識(shí)別的,在過(guò)去幾年中,卡巴斯基在其產(chǎn)品中構(gòu)建了多種漏洞利用保護(hù)技術(shù),這些技術(shù)已檢測(cè)到多個(gè)零日漏洞,并一次又一次地證明了它們的有效性。

研究人員認(rèn)為這個(gè)漏洞可能已經(jīng)被一些潛在的攻擊者廣泛使用,并且它可能與其他瀏覽器漏洞一起使用,以逃離沙箱或獲得系統(tǒng)權(quán)限以進(jìn)行進(jìn)一步訪問(wèn)。

TunnelSnake活動(dòng)

Windows rootkit,特別是那些在內(nèi)核空間操作的rootkit,在系統(tǒng)中享有很高的權(quán)限,允許它們攔截和默默篡改底層操作系統(tǒng)進(jìn)行的核心I/O操作,比如讀取或?qū)懭胛募蛱幚韨鞒鼍W(wǎng)絡(luò)數(shù)據(jù)包。它們能夠融入操作系統(tǒng)本身的結(jié)構(gòu),這就是rootkit如何獲得隱身和逃避的原因。然而,隨著時(shí)間的推移,在Windows中部署和執(zhí)行rootkit組件變得越來(lái)越困難。微軟引入的驅(qū)動(dòng)程序簽名執(zhí)行和內(nèi)核補(bǔ)丁保護(hù)(PatchGuard)使得篡改系統(tǒng)變得更加困難。因此,市面上的Windows rootkit數(shù)量急劇下降,大多數(shù)仍然活躍的rootkit經(jīng)常被用于APT攻擊。

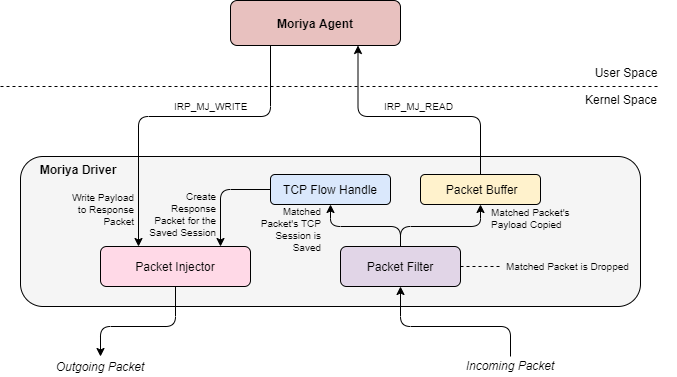

而名為TunnelSnake的活動(dòng),rootkit在攻擊中就很少被使用到。攻擊者的目標(biāo)主要是是東南亞和非洲的外交組織,針對(duì)這些目標(biāo)可以在外部訪問(wèn)到的主機(jī)進(jìn)行攻擊,成功部署了Moriya rootkit,由于微軟引入了驅(qū)動(dòng)強(qiáng)制簽名以及補(bǔ)丁檢測(cè)機(jī)制。Moriya是一個(gè)被動(dòng)后門,被部署到外部可以訪問(wèn)到的服務(wù)器上,通過(guò)安裝WFP過(guò)濾驅(qū)動(dòng)檢查所有傳入受感染機(jī)器的流量,取出帶有特征字符串的流量包進(jìn)行響應(yīng),因此它不包含硬編碼的C2地址,這使得對(duì)攻擊者的溯源難以進(jìn)行。同時(shí),Moriya在內(nèi)核層網(wǎng)絡(luò)堆棧處理數(shù)據(jù)包之前截獲它們,也使得安全檢測(cè)難以發(fā)現(xiàn)它們。Moriya被用來(lái)在面向公眾的服務(wù)器上部署被動(dòng)后門,建一個(gè)隱蔽的C2(命令和控制)通信通道,默默地控制著惡意軟件的行為。

該rootkit早在2019年11月就被研究人員發(fā)現(xiàn),經(jīng)過(guò)追蹤分析,TunnelSnake至少?gòu)?018年以來(lái)就一直處于活躍狀態(tài)。

由于在活動(dòng)期間附帶的 Rootkit 和其他橫向移動(dòng)工具都不依賴于硬編碼的 C2 服務(wù)器,因此研究人員只能部分了解攻擊者的基礎(chǔ)設(shè)施。然而,除了 Moriya 之外,大部分檢測(cè)到的工具都包含專有和眾所周知的惡意軟件,這些惡意軟件以前被講中文的攻擊者使用過(guò),這為攻擊者的來(lái)源提供了線索。

PuzzleMaker

4月14日至15日,研究人員檢測(cè)到一波針對(duì)多家公司的針對(duì)性很強(qiáng)的攻擊。更詳細(xì)的分析顯示,所有這些攻擊利用了谷歌Chrome和微軟Windows零日漏洞鏈。

雖然研究人員無(wú)法在Chrome web瀏覽器中檢索用于遠(yuǎn)程代碼執(zhí)行(RCE)的漏洞,但研究人員能夠找到并分析用于逃離沙箱并獲得系統(tǒng)權(quán)限的升級(jí)權(quán)限(EoP)漏洞。此EoP漏洞經(jīng)過(guò)微調(diào),可針對(duì)Windows 10的最新版本(17763 - RS5, 18362 - 19H1, 18363 - 19H2, 19041 - 20H1, 19042 - 20H2),并利用Microsoft Windows OS內(nèi)核中的兩個(gè)不同的漏洞。

4月20日,研究人員向微軟報(bào)告了這些漏洞,他們將CVE-2021-31955定性為信息泄漏漏洞,將 CVE-2021-31956 分配給 EoP 漏洞。漏洞利用鏈試圖通過(guò)滴管在系統(tǒng)中安裝惡意軟件,惡意軟件以系統(tǒng)服務(wù)的形式啟動(dòng)并加載有效載荷,這是一個(gè)“遠(yuǎn)程shell”式的后門,它依次連接到 C2 以獲取命令。

研究人員無(wú)法找到任何與已知攻擊組織的聯(lián)系或重疊,所以研究人員暫時(shí)將此活動(dòng)命名為PuzzleMaker。

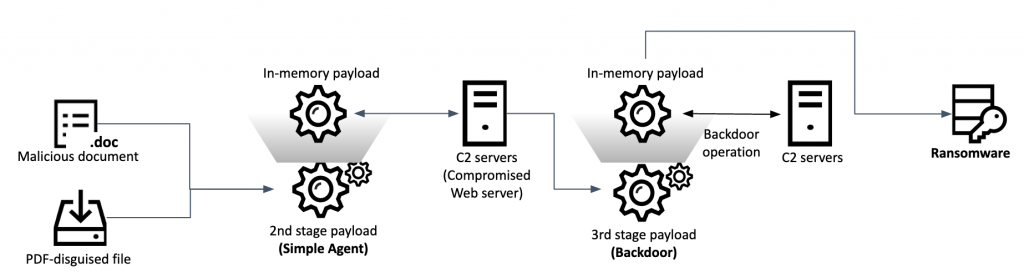

Andariel 在其工具集中添加了勒索軟件

今年4月,研究人員發(fā)現(xiàn)了一個(gè)可疑的Word文件,其中包含一個(gè)韓國(guó)文件名和上傳到VirusTotal的釣魚網(wǎng)站。該文件包含一個(gè)陌生的宏,并使用新技術(shù)植入下一個(gè)有效載荷。研究人員的分析顯示,這些攻擊中使用了兩種感染方法,且每個(gè)有效載荷都有自己的加載器在內(nèi)存中執(zhí)行。攻擊者只向特定的受害者提供最后階段的有效載荷。

Malwarebytes發(fā)表了一份報(bào)告,其中包含了同一系列攻擊的技術(shù)細(xì)節(jié),起初研究人員將其歸咎于Lazarus 組織。然而,經(jīng)過(guò)深入分析,研究人員得出的結(jié)論是,攻擊是Andariel組織(Lazarus的下屬組織)發(fā)起的。

從歷史上看,Andariel 主要針對(duì)韓國(guó)的組織,這次活動(dòng)中也是如此。研究人員確認(rèn)了制造、家庭網(wǎng)絡(luò)服務(wù)、媒體和建筑行業(yè)的幾名受害者。

研究人員還發(fā)現(xiàn)了與Andariel組織的其他聯(lián)系,每個(gè)攻擊者都有一個(gè)獨(dú)特的習(xí)慣,當(dāng)他們?cè)诠舻暮罄秒A段與后門shell 交互工作時(shí)。Windows命令及其選項(xiàng)在這次活動(dòng)中使用的方式幾乎與之前的Andariel活動(dòng)相同。

值得注意的是,除了最后一個(gè)后門外,研究人員還發(fā)現(xiàn)一名受害者感染了自定義勒索軟件。

Ferocious Kitten

“Ferocious Kitten”是一個(gè)APT攻擊者,目標(biāo)似乎在伊朗說(shuō)波斯語(yǔ)的人,該組織發(fā)起的攻擊最近才被發(fā)現(xiàn)。最近,由于推特上的研究人員將一份誘餌文件上傳到VirusTotal上并公開,該攻擊才受到了關(guān)注。

研究人員能夠擴(kuò)展關(guān)于該組織的一些發(fā)現(xiàn),并提供關(guān)于它使用的其他變體的分析。被稱為“MarkiRAT”的惡意軟件從誘餌文件中被釋放,記錄擊鍵、剪貼板內(nèi)容,并提供文件下載和上傳功能,以及在受害者的電腦上執(zhí)行任意命令的功能。“Ferocious Kitten”至少?gòu)?015年就開始活躍了,旨在劫持Telegram和Chrome應(yīng)用程序。

其他惡意軟件

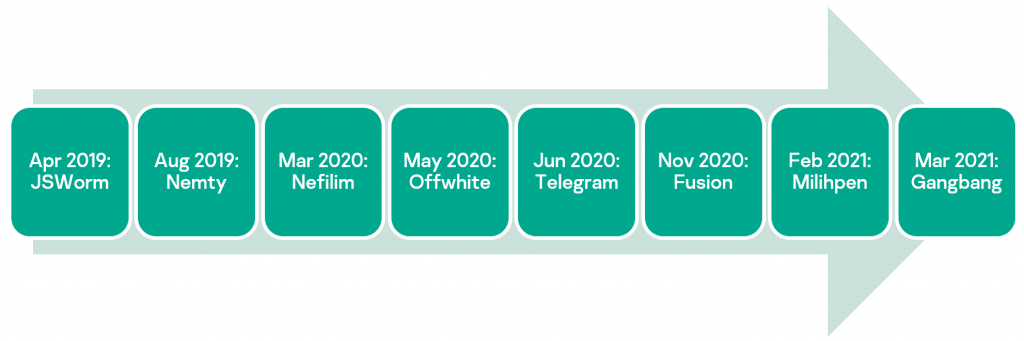

JSWorm勒索軟件的迭代

研究人員最近發(fā)布了一個(gè)名為JSWorm的勒索軟件家族的分析報(bào)告,該惡意軟件于2019年被發(fā)現(xiàn),從那時(shí)起,Nemty、nefilm、Offwhite等變體相繼出現(xiàn)。

每個(gè)“重新命名”的版本都包含了對(duì)代碼不同方面的修改,文件擴(kuò)展名、加密方案、加密密鑰、編程語(yǔ)言和發(fā)布模型。自出現(xiàn)以來(lái),JSWorm 已經(jīng)從一個(gè)典型的大規(guī)模勒索軟件威脅發(fā)展為主要影響個(gè)人用戶的軟件,已取得利益最大化。

Black Kingdom勒索軟件

Black Kingdom于2019年首次被發(fā)現(xiàn),2020年,該組織被發(fā)現(xiàn)在攻擊中利用如CVE-2019-11510等漏洞。在最近的活動(dòng)中,在最近的活動(dòng)中,未知攻擊者利用該勒索軟件來(lái)利用 Microsoft Exchange 漏洞 (CVE-2021-27065,又名 ProxyLogon)。這個(gè)勒索軟件家族遠(yuǎn)沒有其他的勒索軟件即服務(wù)(RaaS)復(fù)雜。該惡意軟件是用Python編寫的,并使用PyInstaller編譯為可執(zhí)行文件。該勒索軟件支持兩種加密模式,一種是動(dòng)態(tài)生成的,另一種使用硬編碼密鑰。代碼分析顯示了在硬編碼密鑰的幫助下恢復(fù)被Black Kingdom加密的文件的可能性。在進(jìn)行分析時(shí),已經(jīng)有一個(gè)腳本可以恢復(fù)用嵌入密鑰加密的文件。

Black Kingdom 將桌面背景更改為提示系統(tǒng)在加密文件時(shí)被感染,同時(shí)禁用鼠標(biāo)和鍵盤。

在對(duì)Python代碼進(jìn)行反編譯后,研究人員發(fā)現(xiàn)Black Kingdom的代碼庫(kù)起源于GitHub上的一個(gè)開源勒索軟件構(gòu)建器。該組織修改了部分代碼,添加了最初未在構(gòu)建器中提供的功能,例如硬編碼的密鑰。研究人員無(wú)法將 Black Kingdom 歸因于任何已知的威脅組織。

Gootkit:謹(jǐn)慎的銀行木馬

Gootkit是一種復(fù)雜的多階段式銀行惡意軟件,最初是由Doctor Web在2014年發(fā)現(xiàn)的。最初,它是通過(guò)垃圾郵件和Spelevo和RIG等工具包傳播的。在與垃圾郵件活動(dòng)相結(jié)合的情況下,這些攻擊者后來(lái)轉(zhuǎn)向了那些訪問(wèn)者被誘騙下載惡意軟件的受感染網(wǎng)站。

Gootkit 能夠從瀏覽器中竊取數(shù)據(jù)、執(zhí)行瀏覽器中間人攻擊、鍵盤記錄、截屏以及許多其他惡意操作。木馬的加載程序執(zhí)行各種虛擬機(jī)和沙箱檢查,并使用復(fù)雜的持久性算法。

2019 年,Gootkit 在經(jīng)歷數(shù)據(jù)泄露后停止運(yùn)營(yíng),但自 2020 年 11 月以來(lái)又活躍起來(lái),大多數(shù)受害者位于德國(guó)和意大利等歐盟國(guó)家。

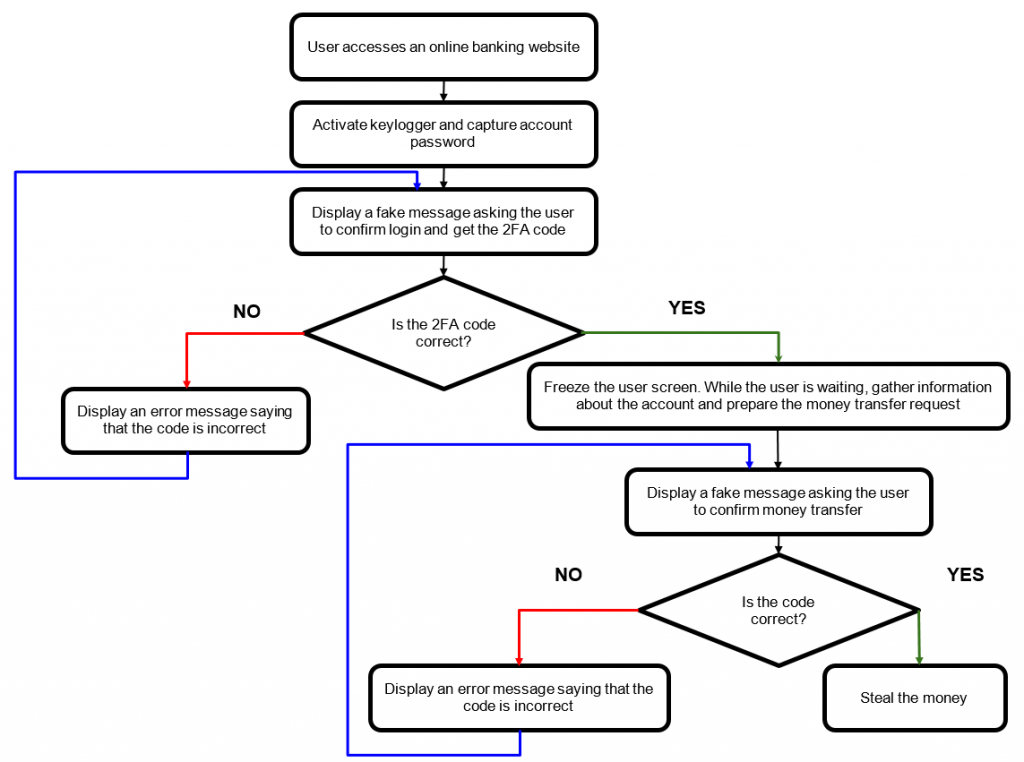

Bizarro銀行木馬擴(kuò)展到歐洲

Bizarro 是另一個(gè)起源于巴西的銀行木馬家族,現(xiàn)在在世界其他地方也有發(fā)現(xiàn)。研究人員已經(jīng)看到有人在西班牙、葡萄牙、法國(guó)和意大利被攻擊。該惡意軟件已被用于竊取來(lái)自不同國(guó)家的 70 家銀行客戶的憑據(jù)。

Bizarro 是通過(guò)受害者從垃圾郵件中的鏈接下載的 MSI 包傳播的。啟動(dòng)后,它會(huì)從受感染的網(wǎng)站下載 ZIP 壓縮文件。研究人員觀察到被黑客攻擊的WordPress, Amazon和Azure服務(wù)器被木馬用來(lái)存儲(chǔ)檔案。該后門是Bizarro的核心組件,包含100多條命令,攻擊者可以借此竊取網(wǎng)上銀行賬戶憑證。大多數(shù)命令用于顯示虛假的彈出消息,并試圖欺騙人們輸入雙因素身份驗(yàn)證碼。該木馬還可能使用社交工程來(lái)說(shuō)服受害者下載智能手機(jī)應(yīng)用程序。

APKPure 應(yīng)用中的惡意代碼

4 月初,研究人員在 APKPure 應(yīng)用商店官方客戶端的 3.17.18 版本中發(fā)現(xiàn)了惡意代碼,這是一個(gè)流行的 Android 應(yīng)用替代來(lái)源。該情況似乎與 CamScanner 發(fā)生的情況類似,當(dāng)時(shí)該應(yīng)用程序的開發(fā)人員從未經(jīng)驗(yàn)證的來(lái)源實(shí)施了廣告軟件 SDK。

啟動(dòng)時(shí), HEUR:Trojan-Dropper.AndroidOS.Triada.ap 的嵌入式木馬釋放程序會(huì)解壓縮并運(yùn)行其有效載荷,該有效載荷能夠在鎖定屏幕上顯示廣告、打開瀏覽器選項(xiàng)卡、收集有關(guān)設(shè)備,并下載其他惡意代碼。下載的木馬取決于 Android 版本以及最近安裝的安全更新。對(duì)于相對(duì)較新版本的操作系統(tǒng)(Android 8 或更高版本),它會(huì)為 Triada 木馬加載其他模塊。如果設(shè)備較舊(Android 6 或 7,且未安裝安全更新),則可能是 xHelper 木馬。

針對(duì) Apple M1 芯片的惡意軟件

去年 11 月,蘋果推出了 M1 芯片。這款新芯片已在其多個(gè)產(chǎn)品中取代了英特爾處理器,它基于 ARM 架構(gòu),而不是傳統(tǒng)上用于個(gè)人計(jì)算機(jī)的 x86 架構(gòu)。這為 Apple 完全切換到自己的處理器并在單一架構(gòu)下統(tǒng)一其軟件奠定了基礎(chǔ)。不幸的是,在發(fā)布后的幾個(gè)月,惡意軟件的開發(fā)者就發(fā)布了針對(duì)新的處理器的惡意軟件。

嘗試使用 PHP 進(jìn)行供應(yīng)鏈攻擊

今年3月,未知的攻擊者試圖通過(guò)在PHP腳本語(yǔ)言中引入惡意代碼來(lái)實(shí)施供應(yīng)鏈攻擊。PHP開發(fā)人員使用構(gòu)建在GIT版本控制系統(tǒng)上的公共存儲(chǔ)庫(kù)對(duì)代碼進(jìn)行更改。攻擊者試圖給代碼添加一個(gè)后門。

本文翻譯自:https://securelist.com/it-threat-evolution-q2-2021/103597/