Linux進程棧解析:程序運行的原理與機制

在 Linux 進程的內存世界里,棧就像一個沉默卻關鍵的 “臨時工作臺”,承載著函數調用、局部變量存儲、上下文切換等核心操作。你是否曾疑惑:函數嵌套調用時,參數和返回地址如何傳遞?棧溢出為何會導致程序崩潰?多線程環境下,每個線程的棧又是如何隔離的?這些問題的答案,都藏在進程棧的原理與工作機制中。進程棧看似簡單,實則是操作系統內存管理與程序執行邏輯的精妙結合 —— 它有固定的生長方向、嚴格的棧幀結構,還與內核態的中斷處理、系統調用深度關聯。

本文將從棧的基礎定義切入,拆解棧幀的組成的結構、函數調用時的棧變化流程,剖析棧的生長規則與大小限制,再結合內核態棧與用戶態棧的差異、棧溢出的成因與防護等實戰要點,帶你徹底搞懂 Linux 進程棧。無論你是 Linux 開發新手,還是想深耕系統底層的工程師,吃透進程棧的工作邏輯,都能幫你更精準地定位內存問題、理解程序執行本質。

一、Linux 進程棧是什么?

棧,作為一種數據結構,是一種只能在一端進行插入和刪除操作的特殊線性表 。它按照后進先出(LIFO,Last In First Out)的原則存儲數據。就好比你平時收拾書本,把書一本本疊放在桌子上,最后放上去的那本書,一定是你最先能拿到的,而最先放的那本,卻被壓在最下面,要最后才能取到,這就是典型的后進先出。在棧中,數據的插入操作被稱為 “入棧”,刪除操作被稱為 “出棧”,允許進行入棧和出棧操作的一端稱為 “棧頂”,另一端則是 “棧底”。在編程語言中,棧的應用非常廣泛,例如在函數調用時,棧用于存儲函數的參數、局部變量以及返回地址等信息。

進程棧主要承擔著以下幾個關鍵作用:

- 函數調用支持:進程棧為函數調用提供了必要的環境。當一個函數被調用時,其參數、返回地址等信息都會被壓入棧中。這就好比我們在書架上放置書籍時,會在特定的位置做好標記,以便在需要時能夠準確地找到并返回。在函數調用中,返回地址就是這個 “標記”,它告訴程序在函數執行完畢后應該繼續執行的位置。例如,當函數 A 調用函數 B 時,函數 A 的當前執行位置(返回地址)會被壓入棧中,等函數 B 執行結束后,程序會從棧中取出這個返回地址,繼續執行函數 A 后續的代碼。

- 局部變量存儲:棧是局部變量的棲息地。在函數內部定義的局部變量,它們的生命周期與函數的執行緊密相關。當函數被調用時,這些局部變量在棧上分配空間,就像在一個臨時的儲物間里存放物品;當函數執行結束,棧幀被銷毀,局部變量占用的空間也隨之被釋放,這個 “儲物間” 就被清空,為下一次函數調用做準備。

- 多任務支持:在多任務環境下,進程棧起著至關重要的作用。每個進程都有自己獨立的棧空間,這使得不同進程的函數調用和局部變量能夠相互隔離,互不干擾。就像每個房間都有自己獨立的儲物空間,不同房間的物品不會混淆。當操作系統進行任務切換時,只需保存當前進程的棧指針和 CPU 寄存器信息,然后恢復下一個進程的相關信息,就可以實現快速的任務切換,就像在不同的房間之間自由穿梭,而不會影響各個房間內的物品擺放。

在 Linux 系統里,進程棧是進程用戶空間棧,和進程虛擬地址空間緊密相連。我們先來了解一下虛擬地址空間,在 32 位機器下,虛擬地址空間大小為 4G。這些虛擬地址通過頁表映射到物理內存,頁表由操作系統維護,并被處理器的內存管理單元(MMU)硬件引用。每個進程都擁有一套屬于它自己的頁表,這就使得每個進程都好像獨自占有了整個虛擬地址空間 。

Linux 內核把這 4G 字節的空間一分為二,最高的 1G 字節(0xC0000000 - 0xFFFFFFFF)供內核使用,這部分被稱為內核空間;較低的 3G 字節(0x00000000 - 0xBFFFFFFF)供各個進程使用,叫做用戶空間。每個進程都能通過系統調用進入內核態,所以內核空間是所有進程共享的。雖說內核和用戶態進程占用了這么大的地址空間,但并不意味著它們實際使用了這么多物理內存,只是表示它們可以支配這么大的地址范圍,會根據實際需求將物理內存映射到虛擬地址空間中使用。

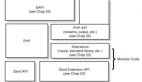

Linux 對進程地址空間有個標準布局,地址空間中由各個不同的內存段組成 (Memory Segment),主要的內存段如下:

- 程序段 (Text Segment):可執行文件代碼的內存映射

- 數據段 (Data Segment):可執行文件的已初始化全局變量的內存映射

- BSS段 (BSS Segment):未初始化的全局變量或者靜態變量(用零頁初始化)

- 堆區 (Heap) : 存儲動態內存分配,匿名的內存映射

- 棧區 (Stack) : 進程用戶空間棧,由編譯器自動分配釋放,存放函數的參數值、局部變量的值等

- 映射段(Memory Mapping Segment):任何內存映射文件

Linux 對進程地址空間有一個標準布局,地址空間由各個不同的內存段組成,其中進程棧就處于棧區。進程棧主要用來存放函數的參數值、局部變量的值等,由編譯器自動分配釋放。比如我們寫一個簡單的 C 語言程序:

#include

<stdio.h>

void func() {

int a = 10;

int b = 20;

printf("a = %d, b = %d\n", a, b);

}

int main() {

func();

return 0;

}在這個程序中,func函數里定義的局部變量a和b就存放在進程棧中。當func函數被調用時,a和b會被壓入棧中,函數執行結束后,它們又會從棧中彈出,釋放對應的棧空間。

二、Linux 進程棧原理深度剖析

2.1進程棧的物理與邏輯模型

(1)物理存儲

進程棧在進程地址空間中占據著特定的位置。在 32 位系統中,虛擬地址空間大小為 4GB,Linux 內核將其劃分為兩部分,其中最高的 1GB 供內核使用,稱為內核空間;較低的 3GB 供各個進程使用,稱為用戶空間,進程棧就位于用戶空間的較高地址區域 。在 64 位系統中,虛擬地址空間更加龐大,進程棧同樣處于用戶空間的高位地址部分。以常見的 x86_64 架構為例,棧的起始地址通常位于用戶空間的頂部,并且向低地址方向增長。這意味著,隨著數據不斷壓入棧中(例如函數調用時參數入棧、局部變量分配等),棧指針(如 RSP 寄存器,在 x86_64 架構中用于指示棧頂位置)的值會逐漸減小。比如,假設棧的起始地址為 0x7FFFFFFF,當一個 4 字節的數據被壓入棧時,棧指針會減去 4,指向 0x7FFFFFFB,新的數據就被存儲在這個新的棧頂位置。

(2)邏輯結構

從邏輯上看,進程棧由一系列的棧幀(Stack Frame)組成,每個棧幀對應一次函數調用。棧幀是一個非常重要的概念,它就像是一個函數執行的 “小天地”,里面包含了函數執行所需的各種關鍵信息:

- 函數參數:當函數被調用時,調用者會將參數按照一定的順序壓入棧中。例如,對于函數int add(int a, int b),調用add(3, 5)時,參數 3 和 5 會被依次壓入棧中,被調用函數可以根據棧幀中的信息準確地獲取這些參數。

- 返回地址:這是函數執行完畢后需要返回的指令地址,它記錄了函數調用前的執行位置,確保函數執行結束后程序能夠回到正確的地方繼續執行。

- 幀指針:通常使用 EBP(在 x86 架構中)或 RBP(在 x86_64 架構中)寄存器來保存幀指針,它指向當前棧幀的底部(高地址端),用于在函數執行過程中訪問棧幀內的其他數據,就像一個導航儀,幫助程序在棧幀中找到需要的信息。

- 保存的寄存器:在函數調用過程中,為了避免函數內部的操作影響到調用者的寄存器狀態,會將一些重要的寄存器值保存到棧幀中,函數返回時再恢復這些寄存器的值。

- 局部變量:函數內部定義的局部變量在棧幀中分配空間,它們的作用域僅限于當前函數。比如int num = 10;,這個局部變量num就存儲在當前函數的棧幀中。

- 臨時數據:在函數執行過程中產生的一些臨時數據,如表達式計算的中間結果等,也會存儲在棧幀中。

下面通過一段簡單的 C 語言代碼來展示棧幀結構:

#include

<stdio.h>

int add(int a, int b) {

int sum = a + b;

return sum;

}

int main() {

int result = add(3, 5);

printf("The result is: %d\n", result);

return 0;

}當main函數調用add函數時,會在棧上創建一個新的棧幀。在這個棧幀中,首先會壓入add函數的參數a和b(值分別為 3 和 5),接著壓入main函數中調用add函數后的下一條指令地址(用于add函數返回后繼續執行main函數),然后保存main函數棧幀的幀指針,再為add函數的局部變量sum分配空間。當add函數執行完畢,其棧幀被銷毀,返回值通過寄存器或棧傳遞回main函數,main函數繼續執行后續的代碼 。

2.2函數調用與棧的關系

(1)函數調用過程中的棧操作,我們通過一段簡單的 C 語言代碼來詳細分析函數調用時棧的操作過程:

#include

<stdio.h>

int add(int a, int b) {

int c = a + b;

return c;

}

int main() {

int x = 3;

int y = 5;

int result = add(x, y);

printf("The result is: %d\n", result);

return 0;

}當main函數執行到int result = add(x, y);這一行時,會發生以下棧操作:

- 參數傳遞:首先,參數y和x會從右向左依次壓入棧中。在 x86 架構中,通常使用push指令來完成壓棧操作。例如,push ebx會將寄存器ebx中的值壓入棧中,棧頂指針esp會相應地減小。這里,先將y的值壓入棧,然后將x的值壓入棧,此時棧頂指針指向最后壓入的參數x。

- 返回地址保存:接著,main函數中調用add函數的下一條指令的地址會被壓入棧中,這個地址用于add函數執行完畢后,程序能夠回到main函數中正確的位置繼續執行。這個操作也是通過push指令完成的。

- 函數跳轉:使用call指令跳轉到add函數的入口地址,此時eip寄存器(指令指針寄存器,在 x86_64 架構中是rip寄存器)會被設置為add函數的起始地址,程序開始執行add函數的代碼。

- 局部變量分配:進入add函數后,會為add函數的局部變量c分配棧空間。通常通過sub指令來調整棧頂指針esp,例如sub esp, 4表示為局部變量c分配 4 個字節的棧空間。

- 函數計算與返回:add函數執行int c = a + b;這一計算過程,然后將結果存儲在c中。當add函數執行到return c;時,會將c的值存儲到eax寄存器(在 x86 架構中,函數返回值通常通過eax寄存器傳遞)中。接著,開始清理add函數的棧幀,恢復main函數的棧幀狀態。首先,通過leave指令(leave指令相當于mov esp, ebp和pop ebp兩條指令的組合),將esp恢復到調用add函數之前的位置,釋放add函數的棧幀空間,然后使用ret指令,從棧中彈出之前保存的返回地址,將eip寄存器設置為該地址,程序回到main函數中繼續執行。

(2)棧幀的創建與銷毀,下面我們通過具體的匯編代碼來展示棧幀的創建和銷毀過程。還是以上面的add函數和main函數為例,在 x86 架構下,使用 GCC 編譯器編譯后的匯編代碼大致如下(為了便于理解,進行了適當簡化和注釋):

main函數

main:

push ebp ; 保存調用者的ebp,將ebp壓入棧,esp -= 4

mov ebp, esp ; 設置當前函數的ebp為esp,建立新的棧幀

sub esp, 0x10 ; 為局部變量x, y, result分配棧空間,esp -= 16

mov dword [ebp - 0x8], 3 ; 初始化x = 3

mov dword [ebp - 0xC], 5 ; 初始化y = 5

; 準備調用add函數

mov eax, dword [ebp - 0xC] ; 將y的值放入eax

push eax ; 壓入y

mov eax, dword [ebp - 0x8] ; 將x的值放入eax

push eax ; 壓入x

call add ; 調用add函數,同時將返回地址壓入棧

add esp, 0x8 ; 清理參數,esp += 8

mov dword [ebp - 0x10], eax ; 將add函數的返回值存入result

; 調用printf函數輸出結果

;...

mov esp, ebp ; 恢復esp,準備銷毀棧幀

pop ebp ; 恢復調用者的ebp

ret ; 返回

; add函數

add:

push ebp ; 保存調用者的ebp,將ebp壓入棧,esp -= 4

mov ebp, esp ; 設置當前函數的ebp為esp,建立新的棧幀

sub esp, 0x4 ; 為局部變量c分配棧空間,esp -= 4

mov eax, dword [ebp + 0x8] ; 取第一個參數a

add eax, dword [ebp + 0xC] ; 加上第二個參數b

mov dword [ebp - 0x4], eax ; 結果存入局部變量c

mov eax, dword [ebp - 0x4] ; 將c的值放入eax作為返回值

mov esp, ebp ; 恢復esp,準備銷毀棧幀

pop ebp ; 恢復調用者的ebp

ret ; 返回在這個匯編代碼中,我們可以清晰地看到棧幀的創建和銷毀過程。在函數開始時,通過push ebp和mov ebp, esp來保存調用者的棧幀指針并建立新的棧幀,然后通過sub esp, XX來分配局部變量空間。在函數結束時,通過mov esp, ebp和pop ebp來恢復調用者的棧幀,最后使用ret指令返回。

2.3棧的大小限制與動態調整

進程棧在進程啟動時會有一個默認的大小限制,這個值在不同的系統中可能會有所差異。在大多數 Linux 系統中,默認的棧大小通常為 8MB。這個默認值是經過精心設計的,它在滿足一般程序需求的同時,也考慮到了系統資源的合理利用。對于一些簡單的程序,8MB 的棧空間綽綽有余;但對于一些復雜的遞歸程序或者需要大量局部變量的程序,可能就需要調整棧的大小。

Linux 內核具有強大的動態調整能力,它會根據入棧情況對棧區進行動態增長。當程序不斷向棧中壓入數據,棧空間逐漸被占用,當棧指針接近棧的當前邊界時,如果再進行壓棧操作,就會觸發一個缺頁異常(page fault) 。內核捕獲到這個異常后,會調用expand_stack()函數來處理,該函數會進一步調用acct_stack_growth()來檢查是否還有足夠的空間用于棧的增長。如果棧的大小低于系統規定的最大限制(通常由RLIMIT_STACK定義,默認一般為 8MB),并且系統還有可用的內存,那么內核會為棧分配新的內存頁,將棧擴展到所需的大小,程序繼續執行,就好像什么都沒有發生一樣 。

然而,棧的增長并不是無限制的。當棧的大小達到了系統設定的最大棧空間限制時,如果繼續進行壓棧操作,就會發生棧溢出(stack overflow)。棧溢出是一種非常危險的情況,它會導致程序收到內核發出的段錯誤(segmentation fault)信號,程序可能會異常終止。例如,在一個遞歸函數中,如果沒有正確設置遞歸終止條件,遞歸深度不斷增加,棧空間就會被迅速耗盡,最終引發棧溢出錯誤 。為了避免棧溢出問題,我們在編寫程序時,尤其是涉及遞歸的程序,一定要確保遞歸有合理的終止條件,并且要注意局部變量的使用,避免占用過多的棧空間。如果確實需要更大的棧空間,可以通過ulimit命令或者setrlimit函數來調整棧的大小限制 。

三、Linux 進程棧工作機制

3.1進程棧的初始化

當一個進程啟動時,Linux 內核會為其創建一系列的數據結構并進行初始化操作,其中就包括進程棧的初始化 。在 Linux 中,進程的創建通常是通過fork和exec系列系統調用完成的。fork用于創建一個與父進程幾乎完全相同的子進程,而exec則用于加載并執行一個新的程序。

在exec系統調用執行時,會加載可執行文件,并為進程棧分配初始內存。以常見的 ELF(Executable and Linkable Format)格式的可執行文件為例,內核會解析 ELF 文件頭,獲取程序的入口點、段信息等。在這個過程中,會為進程棧申請初始的內存空間,通常情況下,這個初始大小為 4KB 。這是因為在 Linux 系統中,內存是以頁(page)為單位進行管理的,常見的頁大小為 4KB,這樣的設計可以提高內存管理的效率。

具體來說,在execve系統調用的實現中,會調用do_execve_common函數,這個函數會進一步調用bprm_mm_init函數來初始化內存相關的數據結構。在bprm_mm_init函數中,會調用vm_area_alloc函數來分配一個新的虛擬內存區域(VMA,Virtual Memory Area),用于表示進程棧 。然后設置該 VMA 的起始地址和結束地址,棧的結束地址通常設置為STACK_TOP_MAX,起始地址則是STACK_TOP_MAX - PAGE_SIZE,也就是從一個較高的地址開始,向下分配 4KB 的空間作為初始棧空間。相關的代碼實現大致如下(簡化版):

// 假設在bprm_mm_init函數中

struct mm_struct *mm = bprm->mm;

struct vm_area_struct *vma = vm_area_alloc(mm);

vma->vm_end = STACK_TOP_MAX;

vma->vm_start = vma->vm_end - PAGE_SIZE;

// 將vma添加到進程的虛擬內存區域鏈表中這樣,就完成了進程棧的初步初始化,為后續的函數調用和數據存儲提供了基礎。

3.2物理頁的申請與分配

在進程運行過程中,當棧上開始分配和訪問變量時,如果對應的物理頁還沒有分配,就會觸發缺頁中斷(Page Fault) 。缺頁中斷是 Linux 內存管理中的一個重要機制,它使得系統可以在需要時才真正分配物理內存,而不是在程序啟動時就一次性分配所有可能用到的內存,從而提高內存的利用率。

當發生缺頁中斷時,內核會進行一系列的處理步驟來分配物理內存。首先,內核會調用find_vma函數,根據觸發缺頁中斷的虛擬地址,查找該地址所在的虛擬內存區域(VMA) 。如果找到了對應的 VMA,并且該 VMA 的權限允許當前的訪問操作(例如讀、寫權限等),則繼續進行后續處理;如果找不到對應的 VMA,或者權限不允許,則會進行錯誤處理,通常會向進程發送SIGSEGV信號,導致進程異常終止。

假設找到了正確的 VMA,接下來會調用handle_mm_fault函數來完成真正的物理內存申請 。在handle_mm_fault函數中,會依次檢查各級頁表(在 x86 架構中,通常有四級頁表:頁全局目錄 PGD,Page Global Directory;頁上級目錄 PUD,Page Upper Directory;頁中間目錄 PMD,Page Middle Directory;頁表項 PTE,Page Table Entry)是否存在,如果不存在則需要申請。以四級頁表為例,申請過程如下:

pgd_t *pgd = pgd_offset(mm, address);

pud_t *pud = pud_alloc(mm, pgd, address);

if (!pud)

return VM_FAULT_OOM;

pmd_t *pmd = pmd_alloc(mm, pud, address);

if (!pmd)

return VM_FAULT_OOM;

pte_t *pte = pte_alloc_map(mm, pmd, address);

if (!pte)

return VM_FAULT_OOM;在申請好各級頁表之后,會進入do_anonymous_page函數進行實際的物理頁面分配 。do_anonymous_page函數會調用alloc_zeroed_user_highpage_movable函數來分配一個可移動的匿名物理頁,在底層則是通過調用alloc_pages函數來從內存管理子系統中獲取一個物理頁。分配好物理頁后,會將物理頁的地址填入對應的頁表項中,建立虛擬地址到物理地址的映射,這樣進程就可以訪問該物理頁了。

3.3棧的動態增長機制

Linux 進程棧具有動態增長的特性,這使得棧可以根據程序運行的實際需求來調整大小 。當棧上的數據不斷增加,棧空間逐漸被占用,當即將超出當前棧的大小時,就會觸發棧的動態增長。

棧動態增長的原理是基于缺頁異常機制。當棧指針向低地址方向移動,訪問到尚未映射的虛擬地址空間時,會觸發缺頁異常 。內核在處理這個缺頁異常時,會檢查觸發異常的地址是否屬于棧的可擴展區域。如果是,并且當前棧的大小還沒有超過系統設定的最大棧大小限制(通常可以通過ulimit -s命令查看和修改,默認值一般為 8MB),則內核會擴展棧的空間。

具體來說,內核會調用expand_stack函數來擴展棧空間 。expand_stack函數會檢查棧的增長是否合法,例如是否超過了最大棧大小限制,是否有足夠的內存可供分配等。如果檢查通過,就會為棧分配新的虛擬內存區域,并建立相應的頁表映射,將新的虛擬地址映射到物理內存上。這個過程中,可能會涉及到申請新的物理頁,以及更新進程的虛擬內存區域鏈表等操作。

需要注意的是,如果棧的增長超過了最大棧大小限制,就會發生棧溢出(Stack Overflow) 。棧溢出是一種嚴重的錯誤,它可能導致程序崩潰,拋出Segmentation fault錯誤,甚至可能被攻擊者利用進行惡意攻擊,如緩沖區溢出攻擊。因此,在編寫程序時,我們要注意合理使用棧空間,避免棧溢出的發生,例如避免在棧上分配過大的數組或結構體等。

四、Linux 進程棧常見問題

4.1棧溢出

棧溢出是進程棧相關問題中較為常見且危險的一種情況,它通常在以下幾種場景中觸發:

①遞歸函數無終止條件:遞歸是一種強大的編程技巧,但如果使用不當,就會成為棧溢出的 “導火索”。當遞歸函數沒有正確設置終止條件時,函數會不斷地調用自身,每一次調用都會在棧上創建一個新的棧幀,隨著遞歸深度的不斷增加,棧空間會被迅速耗盡。例如,在計算斐波那契數列時,如果采用如下的遞歸實現方式:

int fibonacci(int n) {

return fibonacci(n - 1) + fibonacci(n - 2);

}這段代碼中沒有設置遞歸終止條件,當調用fibonacci函數時,它會不斷地遞歸調用自身,導致棧空間被無限消耗,最終引發棧溢出錯誤。

②局部變量過大:在函數內部定義過大的局部變量也是導致棧溢出的常見原因之一。由于棧的大小是有限的,當局部變量占用的空間超過了棧的剩余容量時,就會發生棧溢出。例如,在一個函數中定義一個非常大的數組:

void large_array() {

int array[1000000];

// 其他操作

}這里定義的array數組占用了大量的棧空間,如果棧的剩余空間不足以容納這個數組,程序運行到這一行時就會觸發棧溢出。

③函數調用層級過深:在復雜的程序中,函數之間可能會存在多層嵌套調用。如果函數調用的層級過深,每一次函數調用都需要在棧上分配棧幀,隨著調用層級的增加,棧空間會逐漸被占用。當棧空間不足以容納新的棧幀時,就會發生棧溢出。例如,函數 A 調用函數 B,函數 B 調用函數 C,以此類推,形成一個很深的調用鏈,最終可能導致棧溢出。

棧溢出對程序運行會產生嚴重的影響,主要包括以下幾個方面:

- 程序崩潰:這是棧溢出最直接的后果。當棧溢出發生時,棧中存儲的函數返回地址、局部變量等關鍵信息會被破壞,程序無法按照正常的流程繼續執行,最終導致崩潰。在 Linux 系統中,通常會收到Segmentation fault(段錯誤)信號,程序會異常終止。例如,當遞歸函數無終止條件導致棧溢出時,程序會在執行過程中突然崩潰,給用戶帶來非常不好的體驗。

- 數據損壞:棧溢出還可能導致數據損壞。由于棧是連續的內存區域,當棧溢出時,超出棧空間的數據會覆蓋相鄰的內存區域,這些區域可能存儲著其他重要的數據或變量。例如,局部變量的空間被溢出的數據覆蓋,導致變量的值被篡改,從而使程序的計算結果出現錯誤。這種數據損壞往往很難排查,因為錯誤的表現可能與實際的問題發生點相距甚遠,給調試工作帶來極大的困難。

- 安全漏洞:棧溢出是一種非常危險的安全漏洞,容易被惡意攻擊者利用。攻擊者可以通過精心構造輸入數據,故意觸發棧溢出,從而覆蓋棧中的返回地址,使程序跳轉到攻擊者指定的惡意代碼位置執行。這種攻擊方式被稱為緩沖區溢出攻擊,它可以讓攻擊者獲取系統的控制權,執行任意代碼,竊取敏感信息,甚至破壞整個系統。歷史上,許多著名的安全事件都是由棧溢出漏洞引發的,因此,防范棧溢出對于保障系統安全至關重要。

4.2棧內存泄漏

棧內存泄漏是指在程序運行過程中,棧上的內存被分配后未被正確釋放,導致這部分內存無法被再次使用,從而造成內存資源的浪費。與堆內存泄漏不同,棧內存泄漏通常不是由于開發者忘記調用釋放內存的函數(如free或delete),而是由于程序邏輯錯誤導致棧幀未能按照預期的方式被銷毀。例如,在一個函數中,由于條件判斷錯誤,導致函數提前返回,而此時棧上已經分配了一些局部變量的內存空間,但這些變量還未被正常釋放,就會造成棧內存泄漏 。

棧內存泄漏相對來說比較難以檢測,因為棧的生命周期與函數的調用緊密相關,一旦函數返回,棧幀就會被銷毀,很難直接追蹤到內存泄漏的位置。不過,我們可以采用以下一些方法來檢測和預防棧內存泄漏:

- 使用工具:一些高級的調試工具可以幫助我們檢測棧內存泄漏。例如,Valgrind是一款功能強大的內存調試工具,它不僅可以檢測堆內存泄漏,還能檢測棧內存泄漏以及其他內存相關的問題。Valgrind通過模擬一個虛擬的 CPU 環境來運行程序,在這個環境中,它可以詳細地監控程序的內存使用情況,當發現棧內存泄漏時,會給出詳細的報告,包括泄漏發生的位置、泄漏的內存大小等信息 。

- 編寫規范代碼:遵循良好的編程規范是預防棧內存泄漏的關鍵。在編寫代碼時,要確保函數的邏輯清晰,避免出現不必要的分支和跳轉,以免導致棧幀提前銷毀。同時,要注意合理地使用局部變量,避免在棧上分配過多不必要的內存空間。例如,在函數中,如果一個局部變量只在某個特定的代碼塊中使用,那么可以將其定義在該代碼塊內部,這樣當代碼塊執行結束時,變量占用的棧空間會自動被釋放 。

- 代碼審查:進行代碼審查也是發現棧內存泄漏的有效方法。通過同行之間的代碼審查,可以發現一些潛在的邏輯錯誤和內存管理問題。在審查過程中,要重點關注函數的返回條件、局部變量的作用域以及函數調用的嵌套層次等,確保代碼的正確性和健壯性。

4.3棧數據損壞

①數組越界:在使用數組時,如果訪問數組元素的索引超出了數組的有效范圍,就會發生數組越界。例如:

void array_out_of_bounds() {

int arr[10];

for (int i = 0; i <= 10; i++) {

arr[i] = i; // 當i為10時,數組越界

}

}在這段代碼中,arr數組的有效索引范圍是 0 到 9,但循環中當i為 10 時,會訪問到數組之外的內存空間,這部分內存可能屬于棧上的其他變量或控制信息,從而導致棧數據損壞。

②指針錯誤:不正確的指針操作也是導致棧數據損壞的常見原因。例如,使用未初始化的指針、空指針或野指針,都可能導致程序訪問到無效的內存地址,進而破壞棧上的數據。另外,對指針進行錯誤的算術運算,如指針加減超出合理范圍,也會使指針指向棧上的非法區域。比如:

void pointer_error() {

int *ptr;

*ptr = 10; // 使用未初始化的指針,可能導致棧數據損壞

}在這個例子中,ptr是一個未初始化的指針,直接對其解引用并賦值,會導致程序訪問到一個不確定的內存地址,很可能會破壞棧上的數據。

③內存覆蓋:當在棧上進行內存復制操作時,如果目標緩沖區的大小不足以容納源數據,就會發生內存覆蓋。例如,使用strcpy函數復制字符串時,如果目標字符串的緩沖區過小:

void memory_overlay() {

char dest[5];

char src[] = "hello world";

strcpy(dest, src); // 目標緩沖區過小,導致內存覆蓋

}這里dest數組只能容納 5 個字符,但src字符串有 11 個字符,使用strcpy復制時會超出dest的緩沖區,覆蓋棧上相鄰的內存區域,從而損壞棧數據。

棧數據損壞對程序邏輯和穩定性會產生嚴重的影響:

- 程序邏輯錯誤:棧數據損壞可能導致程序的邏輯出現錯誤。例如,棧上的局部變量被損壞后,函數的計算結果可能會不正確,或者程序會進入錯誤的分支執行。這是因為函數依賴于棧上的變量來存儲中間結果和控制信息,一旦這些數據被破壞,程序的執行流程就會被打亂。

- 程序崩潰:嚴重的棧數據損壞可能直接導致程序崩潰。如果棧上的關鍵數據,如函數返回地址被覆蓋,當函數執行完畢試圖返回時,會跳轉到一個無效的地址,從而引發Segmentation fault錯誤,導致程序異常終止。

- 難以調試:棧數據損壞問題通常非常難以調試,因為錯誤的表現可能與實際的數據損壞點相隔甚遠。程序可能在數據損壞發生后的很長時間才出現異常,這使得定位問題變得異常困難。而且,在不同的運行環境和輸入條件下,棧數據損壞的表現可能也會不同,進一步增加了調試的復雜性。

四、Linux 進程棧問題排查工具

4.1 gdb排查工具

gdb(GNU Debugger)是一款功能強大的調試工具,在排查進程棧問題時發揮著重要作用。它就像是一位專業的偵探,能夠深入程序的內部,幫助我們找到問題的根源。

在調試進程棧問題時,gdb 的設置斷點功能非常實用。我們可以在懷疑出現問題的函數或代碼行處設置斷點,讓程序執行到該位置時暫停,就像在高速公路上設置了一個檢查站,所有車輛(程序執行流)都必須在這里停下接受檢查。例如,我們懷疑process_data函數中存在棧溢出問題,就可以使用break process_data命令在該函數入口處設置斷點。當程序運行到這個斷點時,gdb 會暫停程序的執行,進入調試模式 。

進入調試模式后,我們可以使用info stack(或bt,backtrace的縮寫)命令查看當前的棧幀信息。info stack命令會詳細列出當前棧幀的層級、每個棧幀對應的函數名、函數參數以及返回地址等信息,就像一份詳細的地圖,展示了程序的執行路徑和當前所處的位置。通過分析這些棧幀信息,我們可以了解函數的調用關系,判斷是否存在函數調用層級過深、棧幀異常等問題。比如,如果發現某個函數被反復調用,且棧幀不斷增加,就可能是遞歸函數沒有正確設置終止條件,導致棧溢出。

除了查看棧幀信息,gdb 還允許我們查看和修改變量的值。在調試棧問題時,這一功能可以幫助我們檢查局部變量是否被正確初始化和使用,是否存在變量值被意外修改的情況。例如,使用print variable_name命令可以查看某個變量的值,使用set variable_name = new_value命令可以修改變量的值,以便進一步調試和驗證 。

4.2 pstack排查工具

pstack 是一個專門用于顯示進程棧跟蹤信息的工具,它能夠快速地為我們呈現出進程在某一時刻的棧狀態,是排查進程棧問題的得力助手。

使用 pstack 非常簡單,我們只需要獲取到目標進程的 PID(進程 ID),然后執行pstack <PID>命令,就可以得到該進程的棧跟蹤信息。例如,通過ps -ef | grep my_program命令找到my_program進程的 PID 為 12345,然后執行pstack 12345,pstack 會輸出該進程中各個線程的棧跟蹤信息,包括每個線程當前執行的函數、函數調用棧的層級以及對應的源代碼行數(如果有調試信息)等 。

通過 pstack 輸出的棧跟蹤信息,我們可以直觀地看到函數的調用順序和層次,快速定位到問題代碼所在的位置。當我們發現進程出現掛起或異常行為時,多次執行 pstack 并觀察棧跟蹤結果,如果發現某個函數總是出現在棧頂,或者某個函數的調用層級異常深,那么這個函數很可能就是問題的根源。例如,在排查一個多線程程序的死鎖問題時,通過 pstack 查看各個線程的棧跟蹤信息,發現多個線程都在等待同一個資源,從而找到了死鎖的原因 。

4.3 perf排查工具

perf 是 Linux 系統中一個強大的性能分析工具,它不僅可以用于分析 CPU、內存等系統資源的使用情況,還能在分析進程性能和棧調用關系方面發揮重要作用。

perf 的主要功能之一是進行熱點分析,它可以幫助我們找出程序中最耗時的函數和代碼區域,就像用熱成像儀找出發熱最嚴重的部位一樣。通過perf record -g -p <PID>命令,perf 會記錄目標進程的性能數據,包括函數調用棧信息。其中,-g參數表示記錄調用棧信息,-p參數指定目標進程的 PID。記錄完成后,使用perf report命令可以生成性能報告,在報告中我們可以看到各個函數的執行時間、調用次數以及它們在調用棧中的位置 。

在分析棧調用關系時,perf 生成的報告可以展示函數之間的調用層次和時間消耗情況,幫助我們了解程序的執行流程和性能瓶頸所在。如果發現某個函數的執行時間過長,我們可以進一步查看它的調用棧,分析是哪些函數調用導致了性能問題。例如,在一個復雜的服務器程序中,通過 perf 分析發現handle_request函數的執行時間占比很高,查看其調用棧發現它內部調用了一個數據庫查詢函數,而這個查詢函數由于查詢條件不合理,導致查詢時間過長,從而影響了整個程序的性能 。

五、Linux進程棧實戰演練

5.1案例背景

假設我們正在開發一個基于 Linux 的文件處理程序file_processor,該程序的主要功能是讀取一個大文件,對文件內容進行一系列的處理(如解析、過濾、統計等),然后將處理結果輸出到另一個文件中。在測試過程中,我們發現程序在處理較大文件時,偶爾會出現崩潰的情況,并且沒有任何明顯的錯誤提示,初步懷疑是進程棧相關的問題 。

5.2問題排查過程

- 獲取進程信息:首先,通過ps -ef | grep file_processor命令獲取file_processor進程的 PID,假設 PID 為 56789。

- 使用 pstack 初步分析:執行pstack 56789命令,查看進程的棧跟蹤信息。從輸出結果中,我們發現有一個process_chunk函數被頻繁調用,并且棧幀深度逐漸增加,這可能是導致棧溢出的原因。process_chunk函數負責處理文件的一個數據塊,它內部可能存在遞歸調用或者局部變量占用過多棧空間的問題 。

- 使用 gdb 深入調試:啟動 gdb 調試器,執行gdb -p 56789命令,將 gdb 附加到file_processor進程上。在 gdb 中,使用break process_chunk命令在process_chunk函數入口處設置斷點,然后使用continue命令讓程序繼續執行。當程序停在斷點處時,使用info stack命令查看棧幀信息,發現棧幀中的局部變量占用了大量的空間,并且存在一個遞歸調用,沒有正確的終止條件 。

- 分析遞歸問題:進一步查看process_chunk函數的代碼,發現遞歸調用是用于處理復雜的數據結構,但在遞歸過程中沒有檢查數據結構的邊界條件,導致遞歸無限進行,最終引發棧溢出。

- 解決問題:在process_chunk函數中添加正確的遞歸終止條件,重新編譯和測試程序。經過測試,程序不再出現崩潰的情況,問題得到了解決。

5.3代碼實現

Linux 文件處理程序棧溢出問題實現代碼示例如下:

#include

<iostream>

#include

<fstream>

#include

<vector>

#include

<string>

#include

<cstdint>

#include

<sys/stat.h>

// 常量定義:文件分塊大小(4KB)

const uint64_t CHUNK_SIZE = 4096;

// 數據塊結構體:模擬復雜數據結構

struct DataChunk {

uint64_t offset; // 數據塊在文件中的偏移量

uint32_t length; // 數據塊長度

DataChunk* next; // 指向子數據塊(用于遞歸解析)

char data[CHUNK_SIZE]; // 數據塊內容

};

// 文件處理類

class FileProcessor {

private:

// 從文件讀取指定偏移量的塊數據

bool read_file_chunk(const std::string& filename, uint64_t offset, DataChunk& chunk) {

std::ifstream file(filename, std::ios::binary);

if (!file.is_open()) {

std::cerr << "無法打開輸入文件:" << filename << std::endl;

return false;

}

// 定位到文件偏移量

file.seekg(offset, std::ios::beg);

if (!file) {

std::cerr << "文件定位失敗,偏移量:" << offset << std::endl;

file.close();

return false;

}

// 讀取塊數據

file.read(chunk.data, CHUNK_SIZE);

chunk.length = file.gcount();

chunk.offset = offset;

chunk.next = new DataChunk(); // 構建子數據塊(模擬復雜結構)

file.close();

return true;

}

// 處理數據塊(存在無限遞歸問題:無終止條件)

void process_chunk(DataChunk* chunk) {

// 1. 局部變量占用大量棧空間

char large_buffer[1024 * 1024]; // 1MB局部緩沖區,加劇棧空間消耗

(void)large_buffer; // 避免未使用變量警告

// 2. 解析數據塊內容(簡化處理:統計非空字符數)

uint32_t non_empty_count = 0;

for (uint32_t i = 0; i < chunk->length; ++i) {

if (chunk->data[i] != '\0') {

non_empty_count++;

}

}

// 3. 遞歸處理子數據塊(無終止條件,導致無限遞歸)

process_chunk(chunk->next); // 問題核心:無邊界檢查,遞歸無限進行

// 4. 輸出處理結果(實際場景中會寫入輸出文件)

std::cout << "處理塊偏移量:" << chunk->offset << ",非空字符數:" << non_empty_count << std::endl;

}

// 寫入處理結果到輸出文件(簡化實現)

bool write_result(const std::string& filename, const std::string& result) {

std::ofstream file(filename, std::ios::trunc | std::ios::text);

if (!file.is_open()) {

std::cerr << "無法打開輸出文件:" << filename << std::endl;

return false;

}

file << result;

file.close();

return true;

}

public:

// 處理文件的主函數

bool process_file(const std::string& input_file, const std::string& output_file) {

// 獲取文件大小

struct stat file_stat;

if (stat(input_file.c_str(), &file_stat) != 0) {

std::cerr << "獲取文件信息失敗:" << input_file << std::endl;

return false;

}

uint64_t file_size = file_stat.st_size;

// 分塊處理文件

for (uint64_t offset = 0; offset < file_size; offset += CHUNK_SIZE) {

DataChunk chunk;

if (!read_file_chunk(input_file, offset, chunk)) {

return false;

}

// 處理當前數據塊(觸發遞歸)

process_chunk(&chunk);

}

// 寫入處理結果(簡化)

write_result(output_file, "文件處理完成");

return true;

}

};

// 主程序入口

int main(int argc, char* argv[]) {

if (argc != 3) {

std::cerr << "使用方法:" << argv[0] << " <輸入文件> <輸出文件>" << std::endl;

return 1;

}

FileProcessor processor;

if (!processor.process_file(argv[1], argv[2])) {

std::cerr << "文件處理失敗" << std::endl;

return 1;

}

std::cout << "文件處理成功" << std::endl;

return 0;

}遞歸函數 process_chunk 因缺少對 chunk->next 是否為 nullptr 的檢查而無限遞歸,同時每次遞歸調用都會在棧上分配一個 1MB 的局部數組 large_buffer,這迅速耗盡了 Linux 進程默認的 8MB 棧空間,最終觸發棧溢出并導致進程因 SIGSEGV 信號而崩潰。